Konan – 高级 Web 应用程序目录扫描器

目标域上的目录可能包含一些有关 Web 应用程序的敏感信息,这些信息不应被泄露。我们可以通过自动化我们的任务来发现这个隐藏目录。 Konan 是一个自动化工具,用于对目标域中的隐藏目录进行模糊测试。 Konan 工具是一种高级目录扫描器,因为它提供了各种功能,例如:

- Konan 是多线程的

- Konan 有多个扩展

- Konan 支持 HTTP 代理支持

- 小南支持报告

- Konan 支持用户代理随机化

- Konan 支持使用正则表达式忽略单词列表中的单词

- Konan 支持单词列表中的拆分扩展

- Konan 支持多种方法

- Konan 支持响应大小处理等。

Konan 工具是用Python语言开发的,可以在 GitHub 上找到。 Konan 工具是开源和免费使用的。它支持通过排除状态代码来过滤结果,仅暴力破解单词,排除 Wordlist 中的数字和符号。我们可以为暴力破解提供我们自己的自定义单词列表。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。点击查看安装过程:Linux上的Python安装步骤

在 Kali Linux 操作系统上安装 Konan Tool

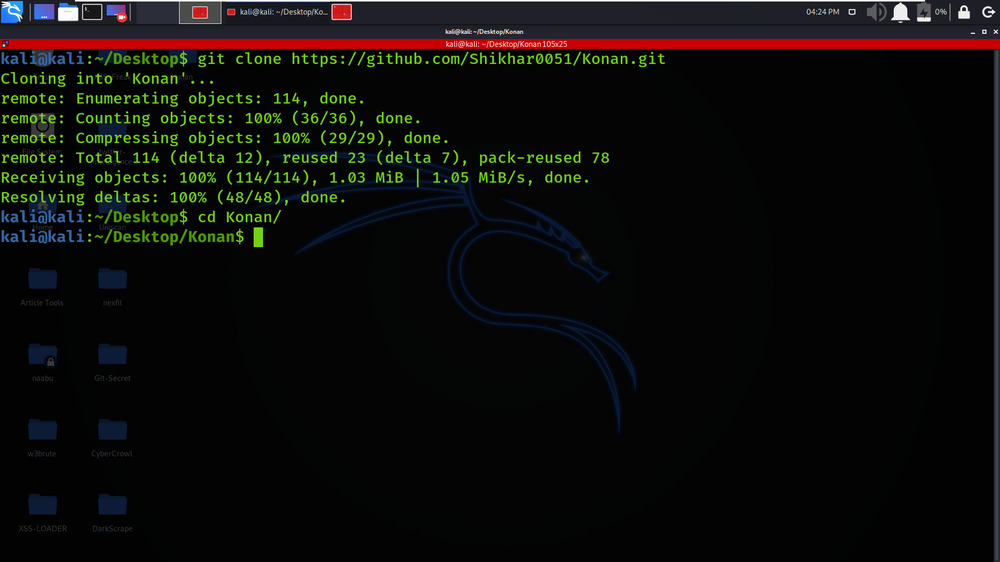

第 1 步:使用以下命令在您的 Kali Linux 操作系统中安装该工具。

git clone https://github.com/Shikhar0051/Konan.git

第 2 步:现在使用以下命令移动到该工具的目录。您必须在目录中移动才能运行该工具。

cd Konan

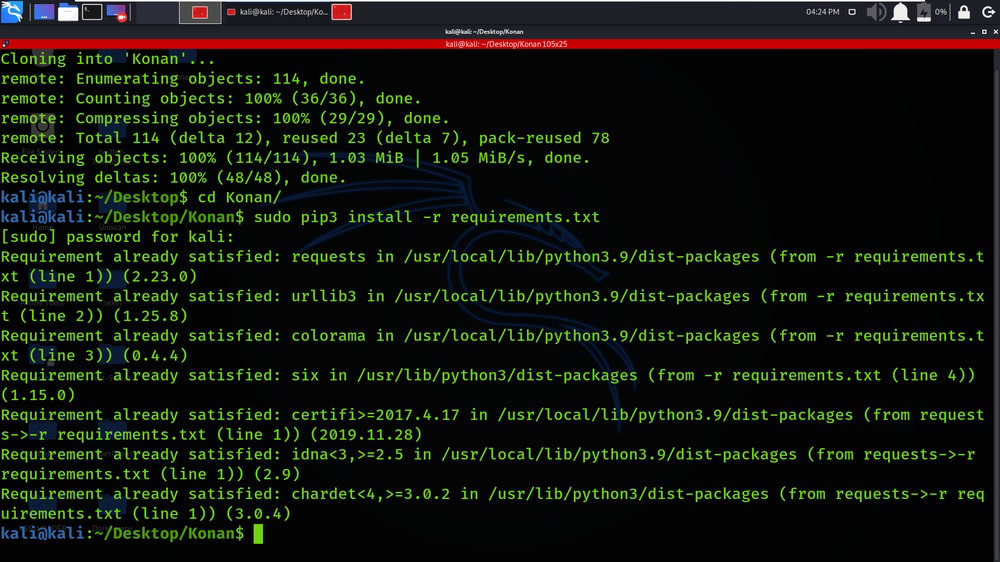

第 3 步:您在 Konan 的目录中。现在您必须使用以下命令安装 Konan 的依赖项。

sudo pip3 install -r requirements.txt

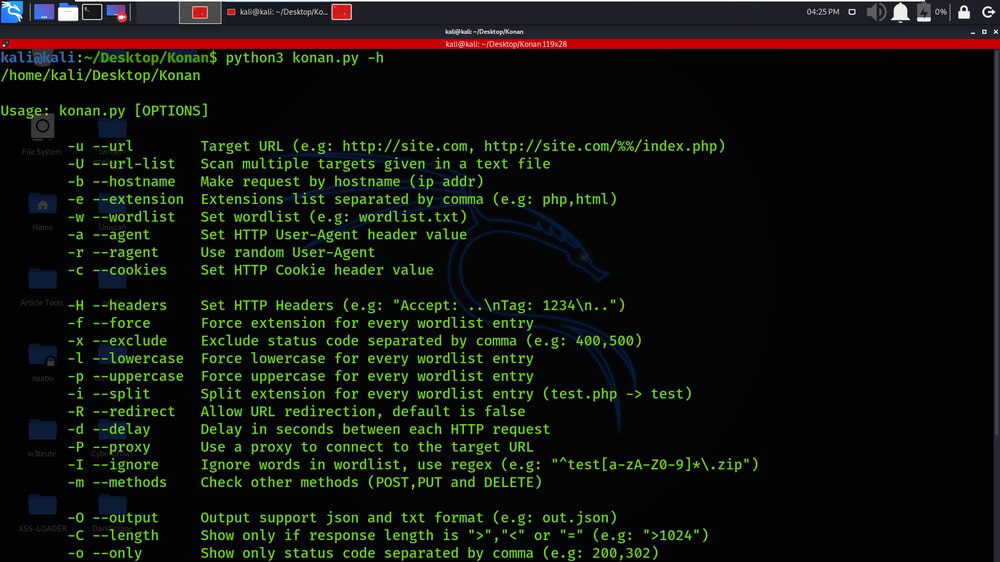

第 4 步:所有依赖项都已安装在您的 Kali Linux 操作系统中。现在使用以下命令运行该工具并检查帮助部分。

python3 darkscrape.py -h

在 Kali Linux 操作系统上使用 Konan Tool

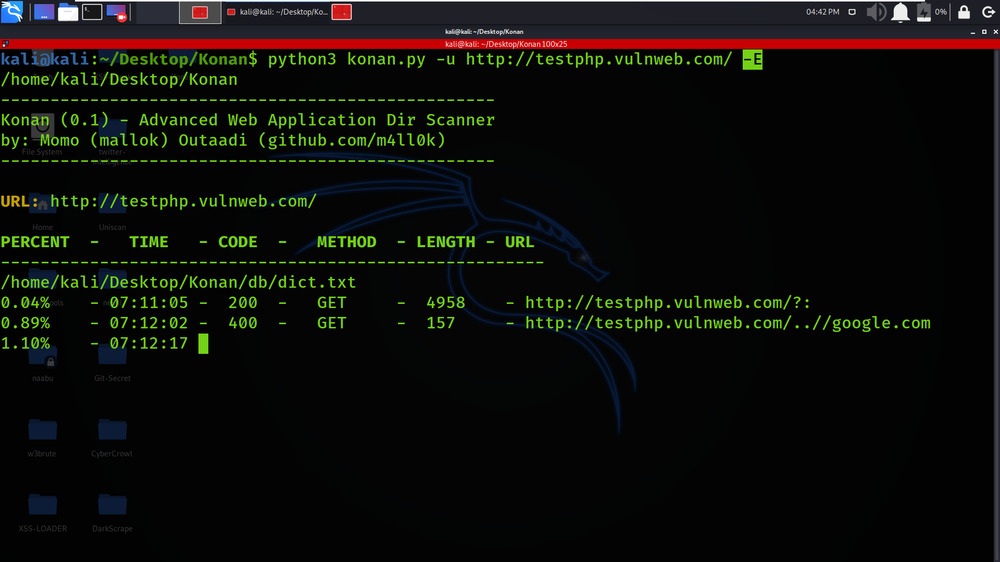

示例 1:基本扫描

python3 konan.py -u http://testphp.vulnweb.com/

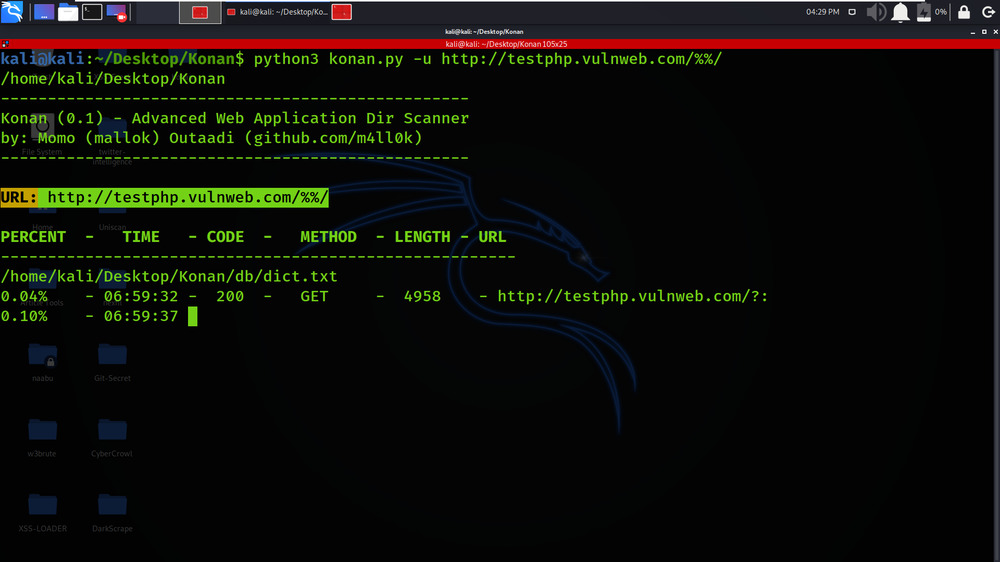

示例 2:查找注入点

python3 konan.py -u http://testphp.vulnweb.com/%%/

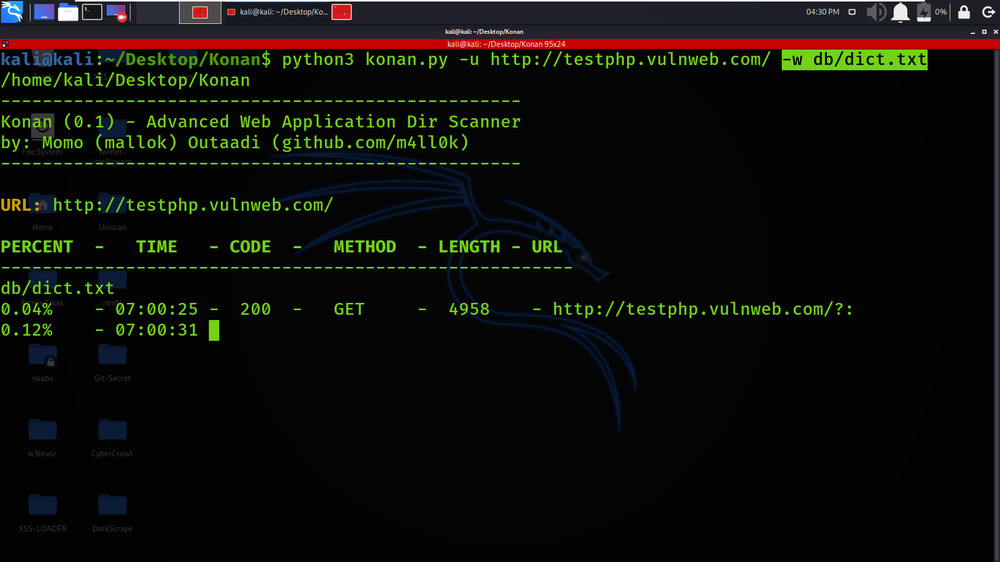

示例 3:提供单词表

python3 konan.py -u http://testphp.vulnweb.com/ -w db/dict.txt

示例 4:为每个 wordlist 条目提供带有选项的扩展名和 force-extension 选项:-f/–force-e/–extension

python3 konan.py -u http://testphp.vulnweb.com/ -e php,html -f

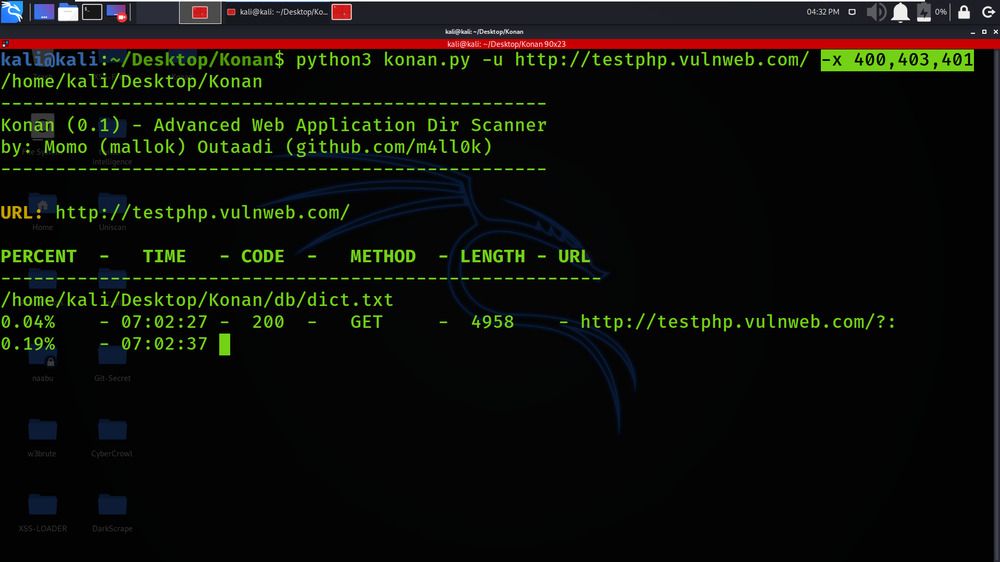

示例 5:提供状态码排除

python3 konan.py -u http://testphp.vulnweb.com/ -x 400,403,401

示例 6:仅提供输出状态码

python3 konan.py -u http://testphp.vulnweb.com/ -o 200,301,302

示例 7:单词表小写 (isATest -> isatest) 和大写 (isAtest -> ISATEST)

python3 konan.py -u http://testphp.vulnweb.com/ -w db/dict.txt -p

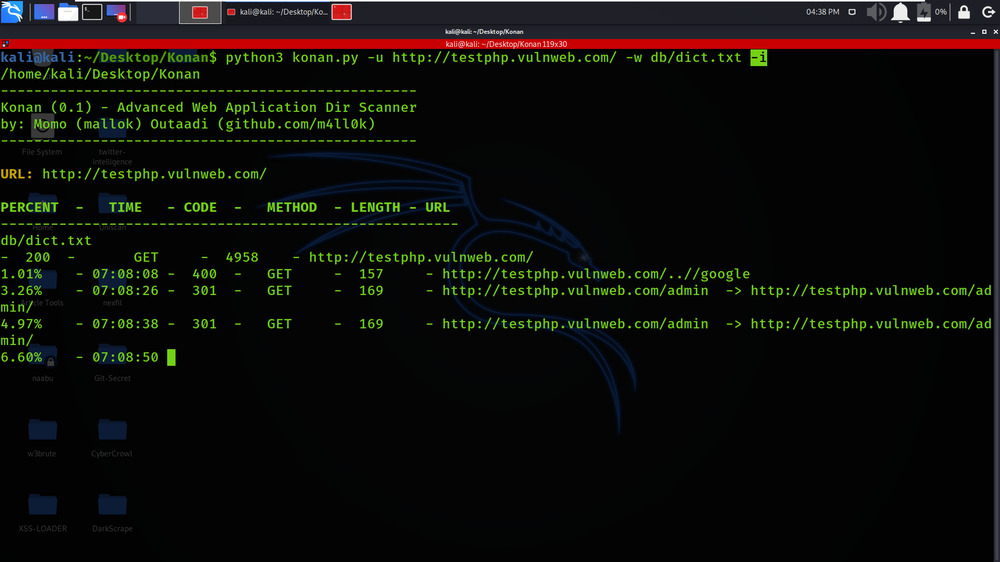

示例 8:单词列表拆分(PHP -> to -> test)

python3 konan.py -u http://testphp.vulnweb.com/ -w db/dict.txt -i

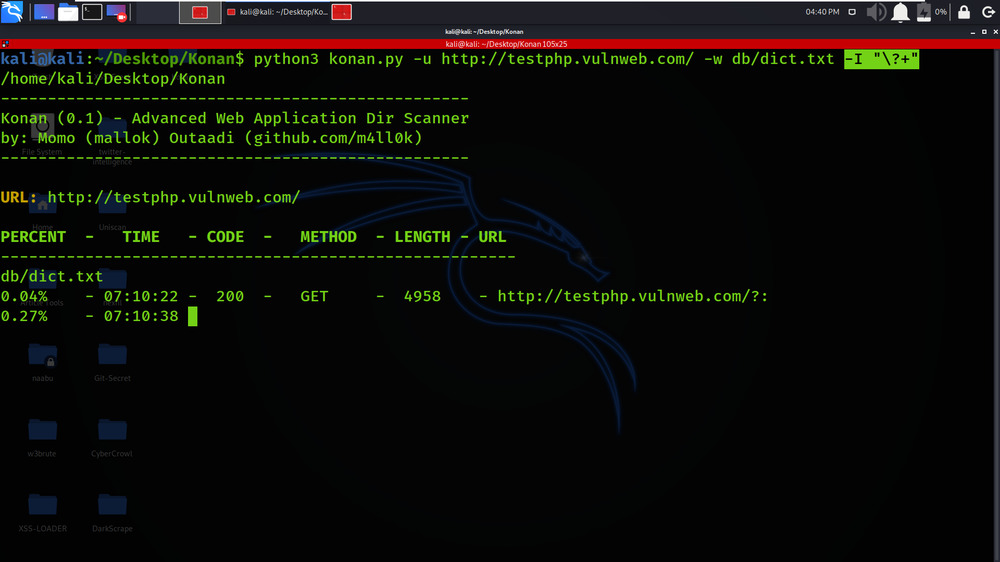

示例 9: Wordlist 忽略 regexp ():\w* 提供的单词、字母、数字、..等。 PHP|\w*.html,^[0-9_-]+_

python3 konan.py -u http://testphp.vulnweb.com/ -w db/dict.txt -I “\?+”

示例 10:递归

python3 konan.py -u http://testphp.vulnweb.com/ -E

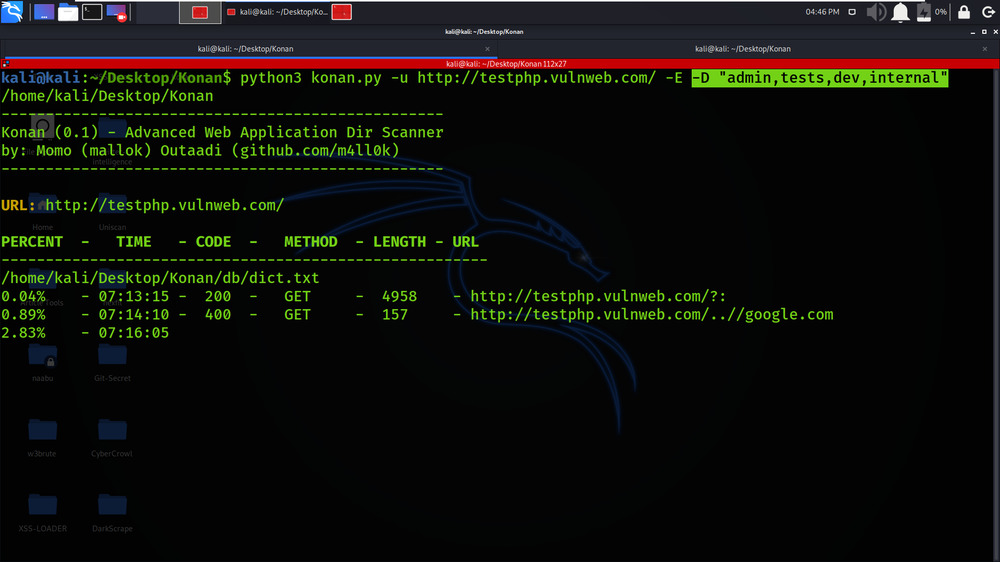

示例 11:找到的递归目录和 -D/–dir-rec 提供的目录

python3 konan.py -u http://testphp.vulnweb.com/ -E -D “admin,tests,dev,internal”

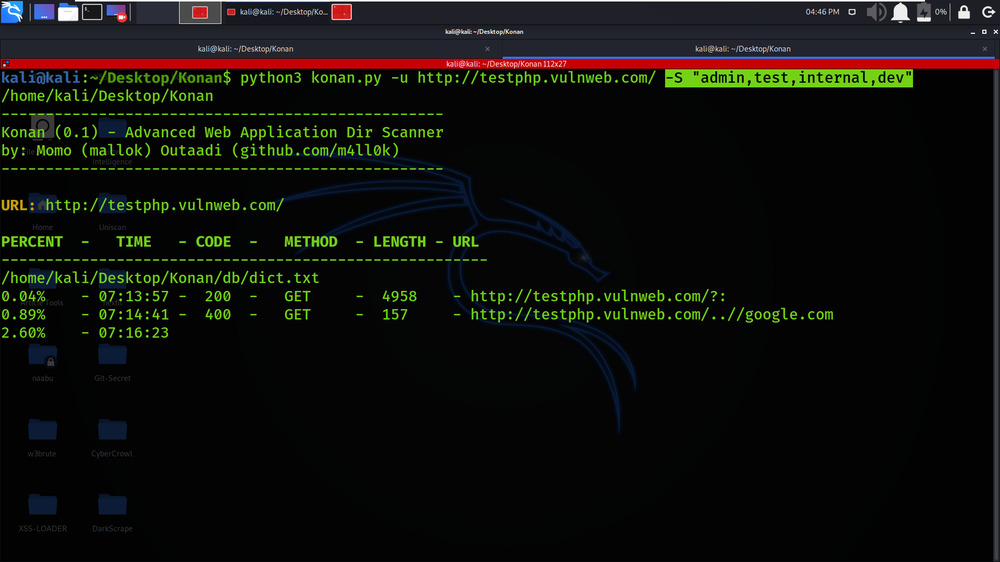

示例 12: -S/–sub-dir 提供的蛮力目录

python3 konan.py -u http://testphp.vulnweb.com/ -S “admin,test,internal,dev”

示例 13:多种方法(检查 GET、POST、PUT 和 DELETE 以获取单词条目)

python3 konan.py -u http://testphp.vulnweb.com/ -m

示例 14:内容大小处理(如果响应大小为“>[number]”、“<[number]”、”=[number]”,则显示响应)

python3 konan.py -u http://testphp.vulnweb.com/ -C "<1000"