Cansina – Linux 上的开源隐藏内容发现工具

侦察是在渗透测试参与中进行的第一步。在此阶段,使用不同的工具和来源收集信息。一些 Web 应用程序可能会向公众隐藏 Web 资源,但是有一种方法可以发现隐藏的内容。此隐藏内容可能包含有关 Web 应用程序内部架构的一些敏感数据。虽然为了检测这些隐藏内容,我们可以通过检查在域服务器上执行的请求的响应码来尝试命中和试用的方法,但如果应用范围很大,这个过程会变得更加复杂。所以我们可以执行一个自动化过程来发现隐藏的内容。 Cansina 是一个用Python语言开发的自动化脚本,它通过使用请求和响应的方法来执行隐藏的内容发现。 Cansina 工具是开源的并且可以免费使用。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。点击查看安装过程:Linux上的Python安装步骤

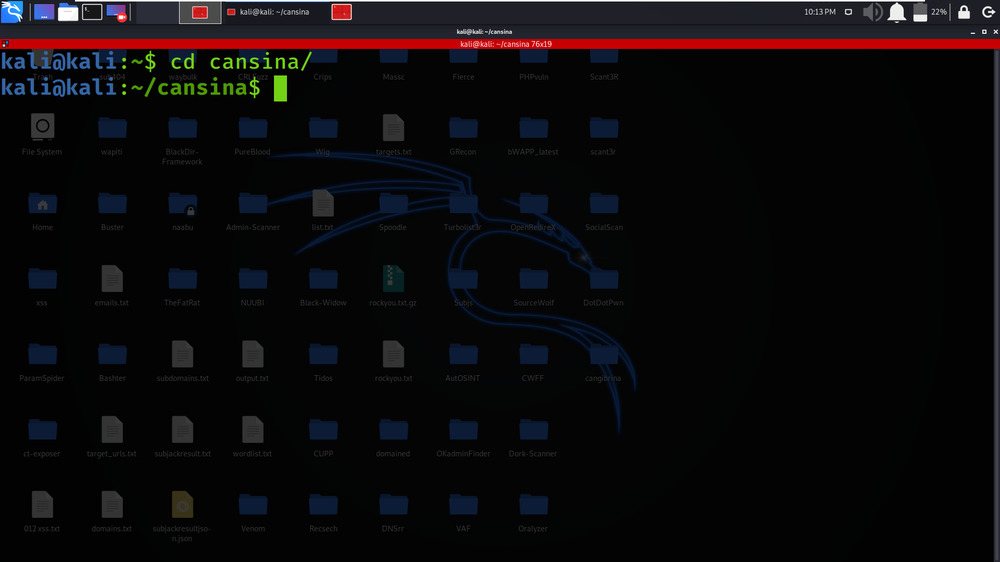

在 Kali Linux 操作系统上安装 Cansina 工具

第 1 步:使用以下命令在您的 Kali Linux 操作系统中安装该工具。

git clone https://github.com/deibit/cansina

第 2 步:现在使用以下命令移动到该工具的目录。您必须在目录中移动才能运行该工具。

cd cansina

第 3 步:您在 Cansina 的目录中。现在您必须使用以下命令安装 Cansina 的依赖项。

pip install -r requirements.txt

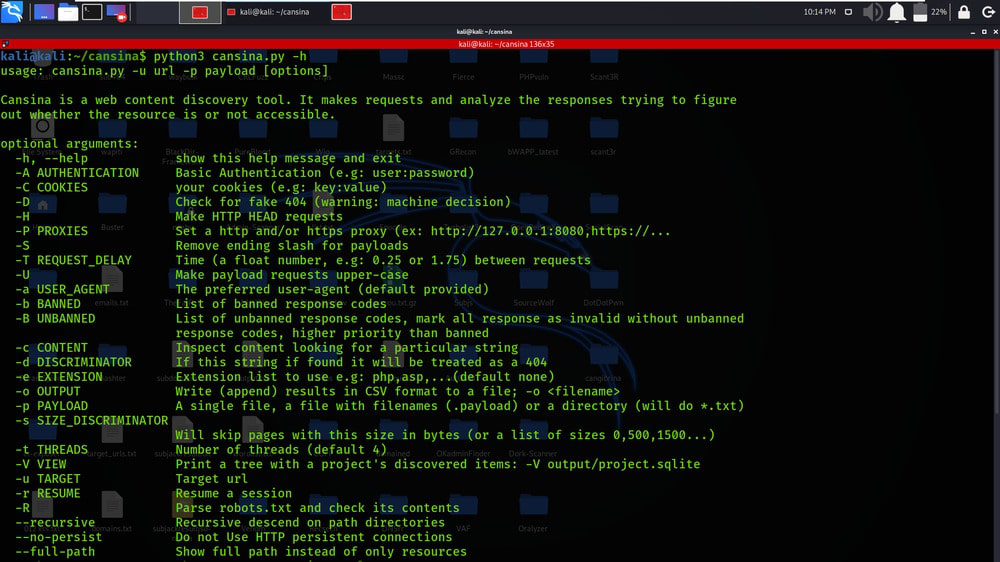

第 4 步:所有依赖项都已安装在您的 Kali Linux 操作系统中。现在使用以下命令运行该工具并检查帮助部分。

python3 cansina.py -h

在 Kali Linux 操作系统上使用 Cansina 工具

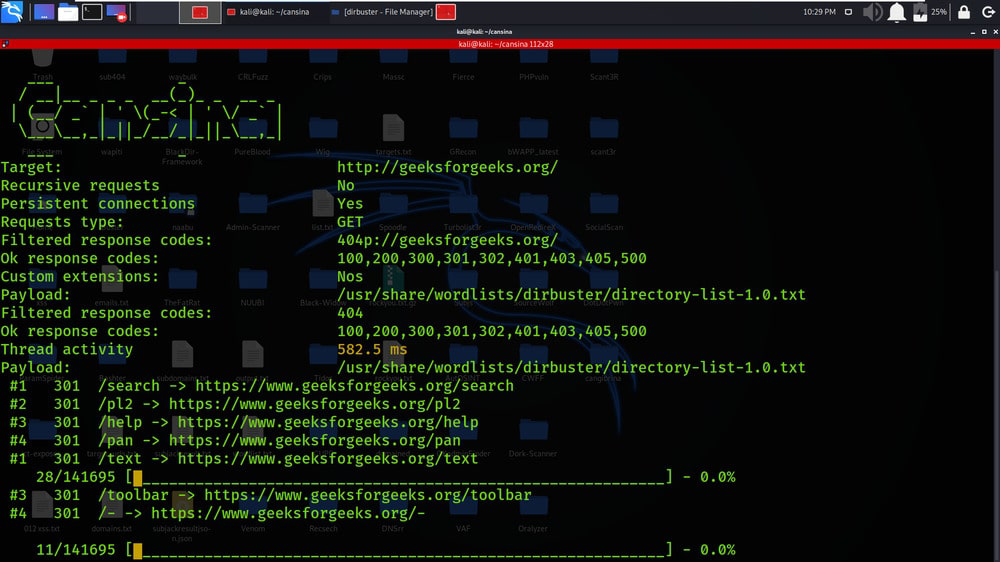

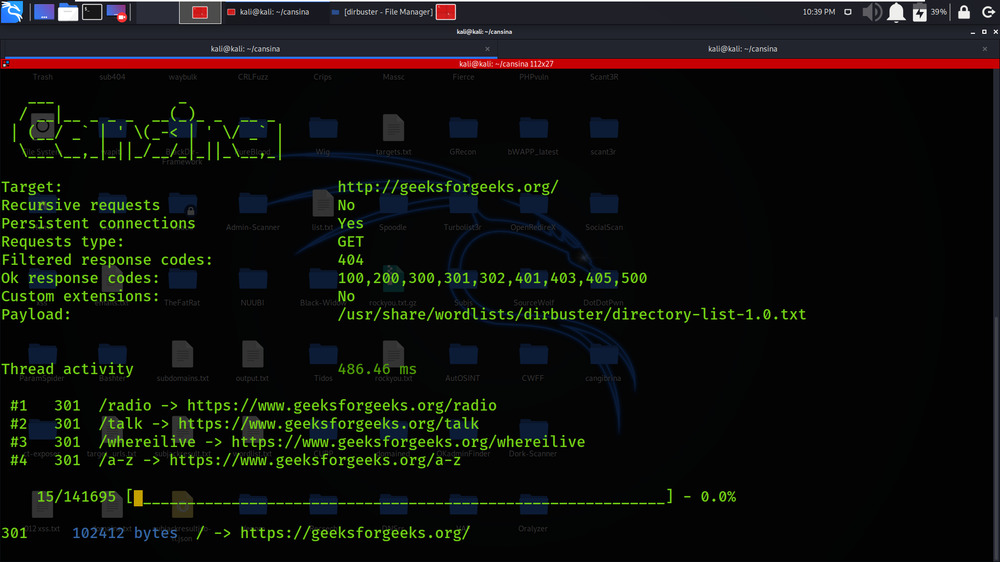

示例 1:简单案例

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt

在本例中,我们将默认使用 4 个线程发出 GET 请求。

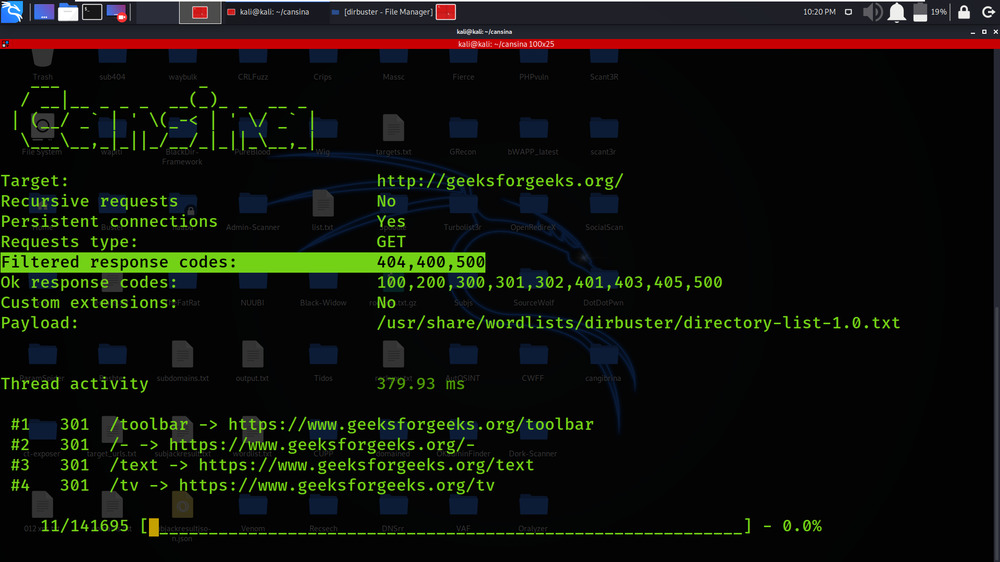

示例 2:禁止输出 HTTP 响应代码

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -b 404,400,500

在此示例中,我们提供了将被跳过的选定代码。

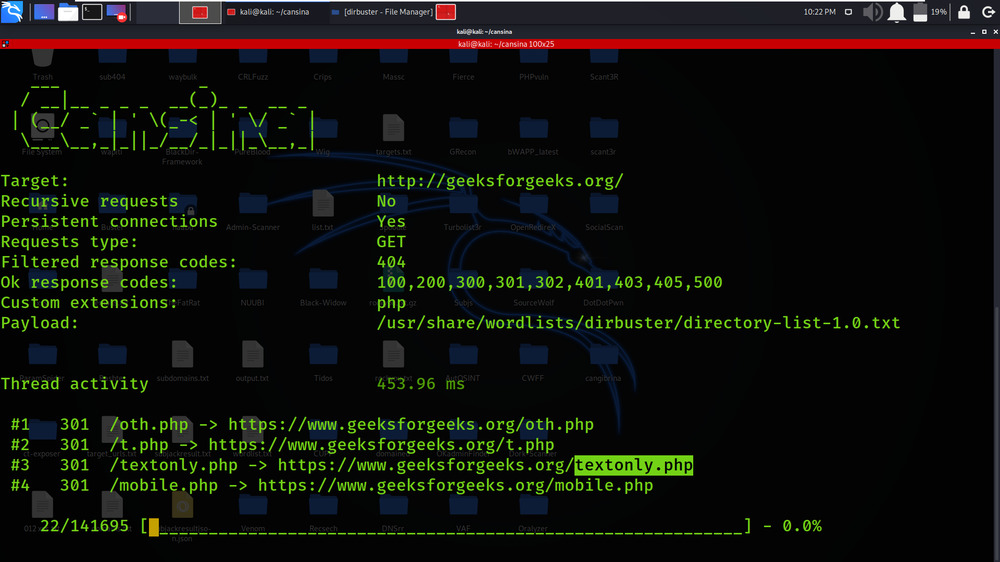

示例 3:添加 .对有效载荷中的每条记录进行PHP扩展

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -e php

在此示例中,我们将使所有有效负载条目都以扩展名结尾。

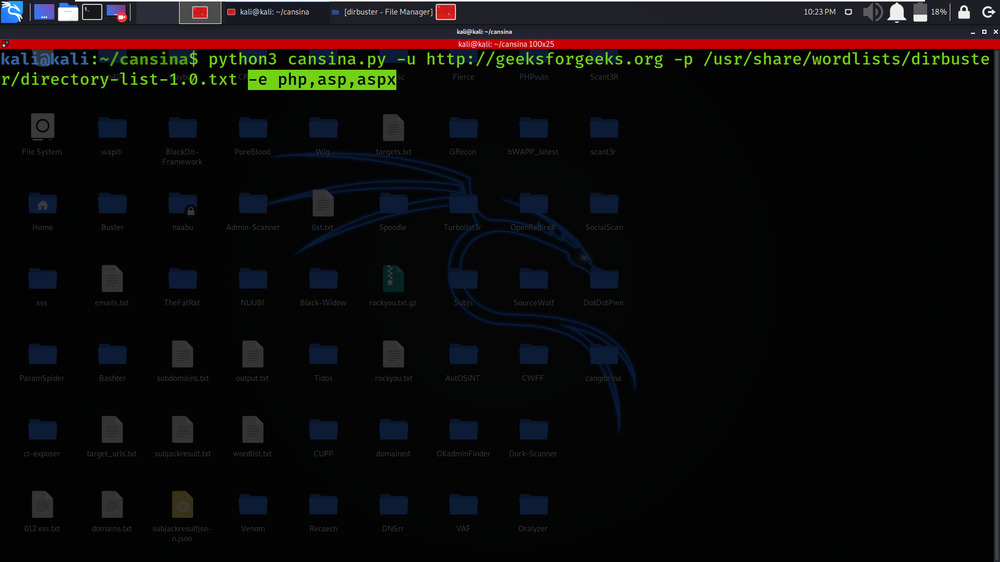

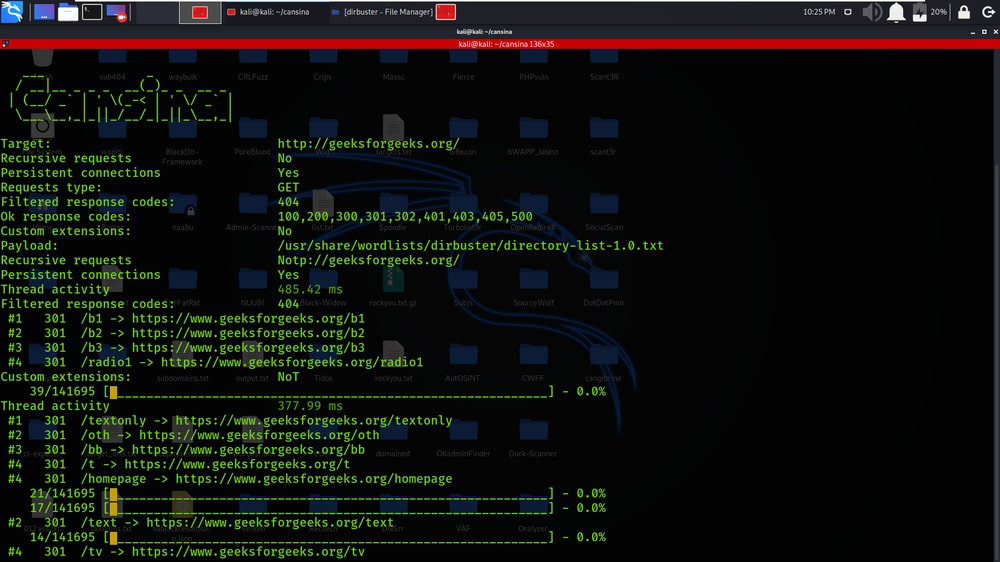

示例 4:添加扩展列表

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -e php,asp,aspx

在此示例中,与上面相同,但将对提供的每个扩展重复每个请求。

示例 5:检查内容

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -c login

在此示例中,Cansina 工具将在检测到内容时向屏幕报告并做出响应。

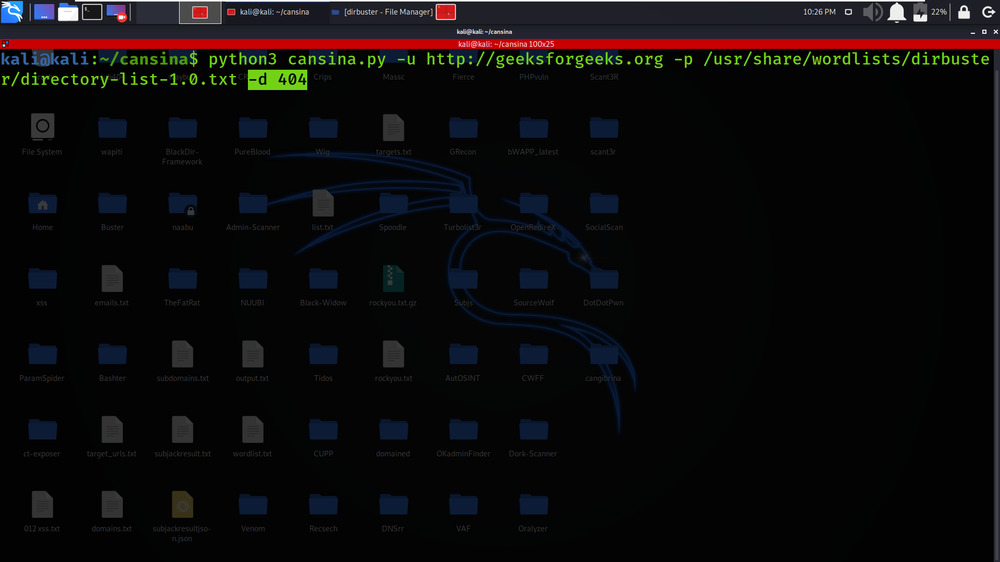

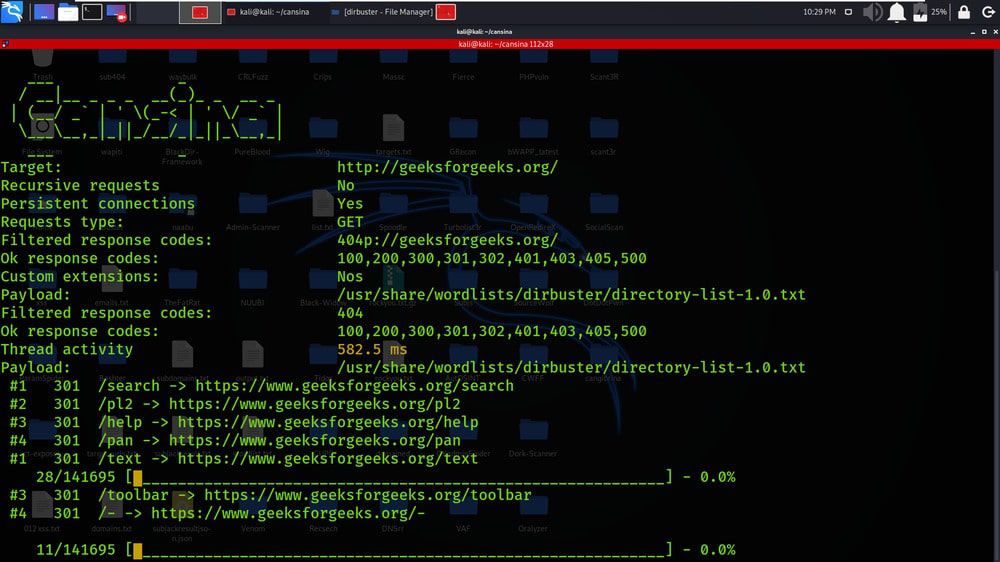

示例 6:按内容过滤

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -d 404

在此示例中,如果找到内容,它将被处理为 404 Not Found 页面。

示例 7:自动鉴别器

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -D

在此示例中,首先,Cansina 将尝试做出并记住 404 响应,并将跳过类似的响应。

示例 8:大小过滤

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -s 1495

在此示例中,如果您不想要响应并且知道其大小是固定的,这可能有助于跳过所有这些响应。

示例 9:大写所有请求

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -U

在此示例中,只需将每个有效负载都设置为大写。

示例 10:线程

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -t8

在本例中,设置线程级别,默认为 4。

示例 11:更改 GET -> HEAD 请求

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -H

在此示例中,使用 HEAD HTTP 方法发出请求。请注意,大小和内容过滤不起作用。

示例 12:请求之间的延迟

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -T 1.25

在此示例中,设置请求之间的延迟。时间以浮点格式设置。例如:1.25 秒。

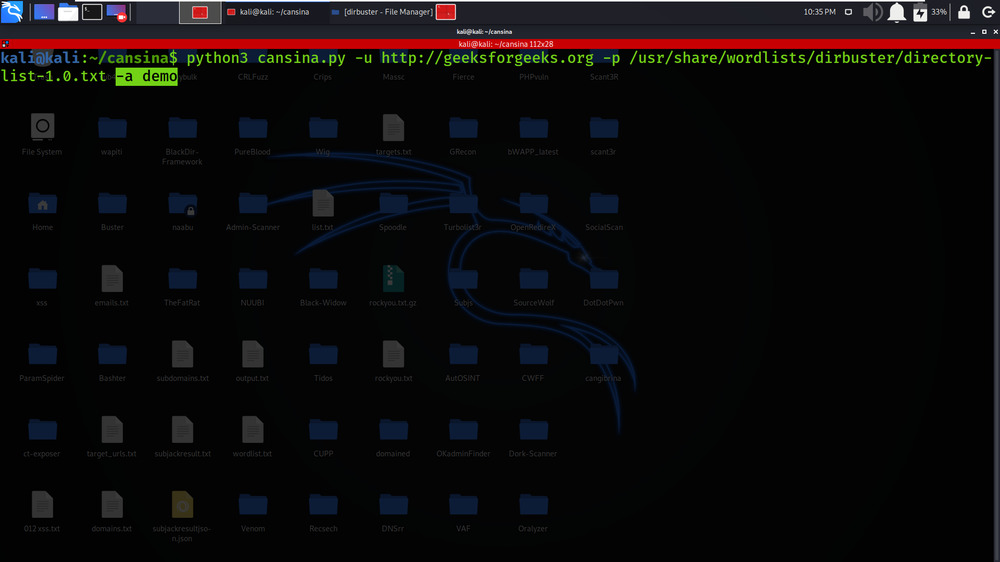

示例 13:用户代理

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -a demo

在此示例中,设置一个备用用户代理字符串。

示例 14:代理请求

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -P http://127.0.0.1:8080

在此示例中,设置了 Simple HTTP 代理。

.

示例 15:基本身份验证

python3 cansina.py -u http://geeksforgeeks.org -p /usr/share/wordlists/dirbuster/directory-list-1.0.txt -A user:password

在此示例中,我们将看到工具 Manages basic authentication。

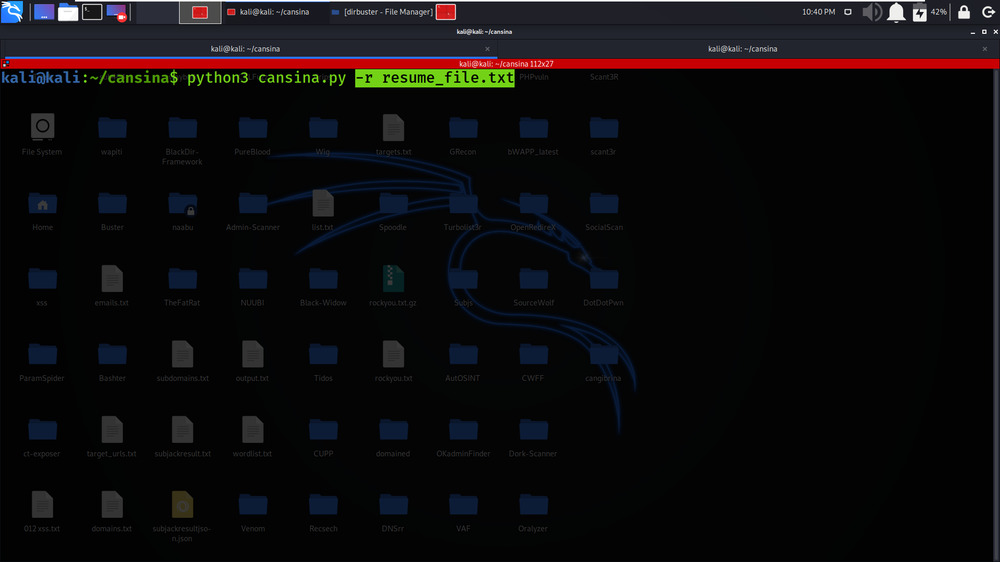

示例 16:恢复会话

python3 cansina.py -r resume_file.txt在此示例中,我们将使用所有选项恢复上次中断的会话,并使用前行号恢复有效负载。

示例 17:解析 robots.txt

python3 cansina.py -R在此示例中,Cansina 将解析 robots.txt 文件并将其用作有效负载(如果存在)。