枚举从根本上进行检查。攻击者建立与目标主机相关的功能。然后计算并评估弱点。这样做主要是为了寻找对目标框架的攻击和危险。枚举用于收集用户名,主机名,IP地址,密码,安排等。在建立与目标主机的正常连接时,黑客会监督目标框架。此时,他们将获取私人数据和信息。一次又一次地发现侵略者改变了目标框架的设置。与主机建立连接的方式决定了攻击者可以选择获取的信息或数据。

枚举类型

在本节中,我们将讨论各种枚举。

1. NetBIOS(网络基本输入输出系统)枚举:

- NetBIOS名称是用来区别在TCP / IP组织小玩意一个特殊的16 ASCII,15个字符被用于小工具的名称和第十六个字符保存进行管理或名称记录类型。

- 程序员利用NetBIOS枚举获取具有特定域位置的PC的概要,组织中各个主机上的报价的概要以及策略和密码。

- 对于Internet协议版本6,Microsoft不支持NetBIOS名称目标。

- 指定Windows框架的初始阶段是利用NetBIOS API。它最初是一个应用程序编程接口(API),用于自定义编程以访问LAN资产。 Windows利用NetBIOS进行文档和打印机共享。

- 黑客发现开放了端口139的Windows操作系统,便可以验证可以在遥远的框架上获得或看到哪些资产。无论如何,要计算NetBIOS名称,遥远的框架可能会启用文档和打印机共享。这种枚举可以使程序员能够细读或与遥远的PC框架保持联系,取决于要约的可访问性,或调度DoS。

- NetBIOS名称列表:

| Name | NetBIOS Code | Type |

|---|---|---|

| <00> | UNIQUE | |

| <00> | GROUP | |

| <03> | UNIQUE | |

| <03> | UNIQUE | |

| <20> | UNIQUE | |

| <1D> | GROUP | |

| <1B> | UNIQUE |

- Nbtstat实用程序:在Windows中,它显示基于TCP / IP的NetBIOS(NetBT)约定见解,相邻和远程PC的NetBIOS名称表以及NetBIOS名称保留。此实用程序允许重新启动NetBIOS名称缓存和使用Windows Internet名称服务选择的名称。 Nbtstat的句子结构:

nbtstat [-a RemoteName] [-A IPAddress] [-c] [-n] [-r] [-R] [-RR] [-s] [-S] [Interval]下表显示了不同的Nbtstat边界:

| Parameters |

|---|

| -a RemoteName |

| -A IPAddress |

| -c |

| -n |

| -r |

| -RR |

| -s |

| -S |

| Interval |

2. SNMP(简单网络管理协议)枚举:

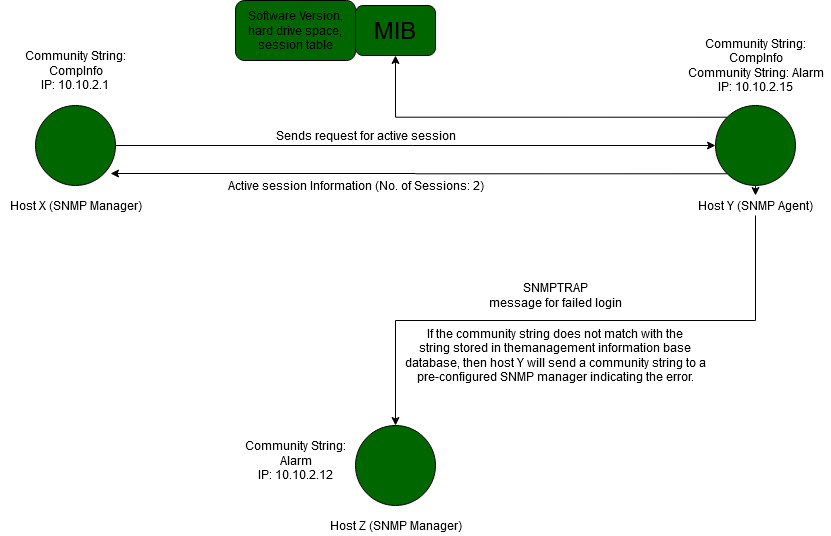

- SNMP枚举是一个在使用SNMP的客观框架上指定客户端记录和小工具的循环。 SNMP由经理和专家组成;在每个组织小工具上都插入了专家,并在另一台PC上引入了槽。

- SNMP拥有两个密码,可以从管理站访问和设计SNMP专家。阅读社区字符串当然是公共的;允许查看小工具/框架设置。读/写人员组字符串当然是私有的。允许相距很远的安排变更。

- 黑客利用这些默认的网络字符串来删除有关小工具的数据。黑客列出SNMP来删除有关组织资产的数据(例如,拥有,交换机,小工具,共享等)以及网络数据(例如ARP表,指挥表,流量等)。

- SNMP利用分散的工程,其中包含SNMP代理,管理器和一些相关部分。与SNMP相关的命令包括:GetRequest,GetNextRequest,GetResponse,SetRequest,Trap。

下面给出了SNMP代理与管理器之间的通信:

- SNMP枚举工具用于检查具有SNMP功能的组织小工具的单个IP地址或IP地址范围,以筛选,分析和调查安全隐患。这类仪器的实例包括NetScanTolls Pro,SoftPerfect网络扫描仪,SNMP通知程序等

3. LDAP枚举:

- 轻型目录访问协议是一种Internet协议,可用于分散的注册表管理。

- 注册管理机构可以按合理的层次结构(例如公司电子邮件索引)定期提供任何协调的记录安排。

- 客户通过与TCP端口389上的目录系统代理关联来启动LDAP会议,然后将活动请求发送到DSA。

- 数据是使用基本编码规则在客户和工作人员之间发送的。

- 程序员查询LDAP管理,以组合信息,例如大量的用户名,地址,划分细节等,这些信息可另外用于执行攻击。

- 有许多LDAP枚举设备可将注册表条目输入Active Directory或其他目录管理内部。利用这些设备,攻击者可以识别来自各种LDAP工作者的数据,例如,实质性的用户名,地址,细分范围等。

- 这些工具的示例包括LDAP Admin Tool,Active Directory Explorer,LDAP Admin等。

4. NTP枚举:

- 网络时间协议旨在同步安排的PC的时钟。

- 它利用UDP端口123作为其通信的基本方法。

- NTP可以在公共Web上将时间检查到10毫秒(1/100秒)之内。

- 在理想条件下,它可以在附近实现200微秒或更佳的正确性。

- 高管们经常无视NTP工人的安全性。不管怎样,只要有适当的疑问,它就可以将重要的组织数据提供给程序员。

- 黑客查询NTP工人来组装重要数据,例如,如果NTP工人位于非军事区,则同样可以获取与NTP工人相关联的主机的列表,组织中客户的IP地址,它们的框架名称和Oss以及内部IP。 。

- NTP枚举工具用于筛选组织中存在的SNTP和NTP工作人员的工作,并进一步帮助配置和确认从时间客户到NTP工作人员的可用性。

5. SMTP枚举:

- 邮件框架通常将SMTP与POP3和IMAP结合使用,使客户端可以节省工作人员信件中的消息,并偶尔从大型机中下载它们。

- SMTP利用邮件交换(MX)工作者通过DNS协调邮件。它在TCP端口25上运行。

- SMTP提供3个内置命令:VRFY,EXPN,RCPT TO。

- 这些服务器对有效和无效用户的命令做出不同的响应,从中我们可以确定SMTP服务器上的有效用户。

- 黑客可以通过telnet brief与SMTP进行合法关联,并在大型机上收集大量客户端。

- 黑客可以使用命令行实用程序(例如telnet,netcat等)或使用工具(例如Metasploit,Nmap,NetScanTools Pro等)来执行SMTP枚举。

6.使用区域传输的DNS枚举:

- 这是查找DNS工作者和目标组织的记录的一个周期。

- 黑客可以累积重要的组织数据,例如目标的DNS工作者名称,主机名,计算机名称,用户名,IP等。

- 在DNS区域传输枚举中,黑客试图从DNS服务器检索域的整个区域文件的副本。

- 为了执行区域传输,黑客将区域传输请求发送到假装为客户端的DNS服务器;然后,DNS将其数据库的一部分作为区域发送给您。该区域可能包含有关DNS区域组织的大量数据。

7. IPsec枚举:

- IPsec利用ESP(封装安全性有效载荷),AH(身份验证标头)和IKE(Internet密钥交换)来确保虚拟专用组织(VPN)最终关注点之间的对应关系。

- 大多数基于IPsec的VPN使用Internet安全关联和密钥管理协议(IKE的一部分)在VPN环境中建立,安排,更改和擦除安全关联和加密密钥。

- 在UDP端口500上直接检查ISAKMP可以证明VPN通道的存在。

- 黑客可以进一步利用诸如IKE输出之类的设备进行研究,以识别微妙的信息,包括加密和哈希计算,身份验证类型,密钥传输计算等。

8. VoIP(IP语音)枚举:

- VoIP使用SIP(会话发起协议)协议来启用IP网络上的语音和视频呼叫。

- SIP管理通常使用UDP / TCP端口2000、2001、5050、5061。

- VoIP枚举提供敏感信息,例如VoIP网关/服务器,IP-PBX系统,客户端软件和用户扩展。

- 此信息可用于发起各种VoIP攻击,例如DoS,会话劫持,主叫ID欺骗,窃听,Internet电话上的垃圾邮件,VoIP网络钓鱼等。

9. RPC枚举:

- 远程过程调用允许客户和工作人员执行已分发的客户/工作人员计划。

- 计数RPC端点使攻击者可以识别这些管理端口上的任何弱管理。

- 在防火墙和其他安全机构确保的网络中,定期筛选此端口映射程序。沿着这些思路,黑客会过滤大量端口,以识别可用于协调攻击的RPC管理。

10. Unix / Linux用户枚举:

- 进行枚举最重要的步骤之一就是执行这种枚举。这提供了用户列表以及详细信息,例如用户名,主机名,每个会话的开始日期和时间等。

- 我们可以使用命令行实用程序执行rusers,rwho,finger等Linux用户枚举。

11. SMB枚举:

- SMB列表对于任何笔测试者都是重要的专业知识。在弄清楚如何计算SMB之前,我们应该首先了解SMB是什么。 SMB代表服务器消息块。

- 共享记录,打印机之类的资产,基本上是服务器应可检索或可访问的任何资产的惯例。它基本上依赖于服务器在端口445或端口139上运行。

- 它在Windows中很容易访问,因此Windows客户端不必进行其他必要的设置,而不必进行必要的设置。无论如何,在Linux中,它都是非同寻常的。要使其在Linux上运行,您必须引入一个samba服务器,因为Linux本地不使用SMB约定。

- 显然,将建立某种确认,例如用户名和密码,以及仅使某些资产可共享。因此,每个人都可以不喜欢一切,这是一个坚定的确认。

- 主要的明显缺陷是利用默认证书或有效的猜测,有时甚至无法验证是否可以访问服务器的重要资产。管理员应该为需要使用SMB资产的客户利用可靠的密码。随后的缺陷是samba服务器。 Samba服务器因极易受到攻击而声名狼藉。

缓解不同类型的枚举

减轻几种枚举可考虑多种对策:

1. NetBIOS枚举:

- 禁用SMB和NetBIOS。

- 使用网络防火墙。

- 建议使用Windows防火墙/软件防火墙。

- 禁用共享。

2. SNMP枚举:

- 消除专家或关闭SNMP管理。

- 如果无法选择停止SNMP,则此时应更改默认的网络字符串名称。

- 上移至SNMP3,该SNMP3对密码和消息进行编码。

- 实现组策略安全性替代方案。

3. LDAP枚举:

- 利用SSL技术对流量进行加密。

- 选择一个相对于您的电子邮件地址唯一的用户名,并启用帐户锁定。

4. NTP枚举:

- 配置MD5层。

- 配置NTP身份验证。

- 升级NTP版本。

5. SMTP枚举:

- 忽略发给未知收件人的电子邮件。

- 禁用开放继电器功能。

- 从源头到阻止暴力破解的公认联系数量的转折点。

- 在邮件响应中不要包含敏感的邮件服务器和本地主机信息。

6.使用区域传输的DNS枚举:

- 无法将DNS区域移动到不受信任的主机。

- 确保私有主机及其IP地址未发布在公共DNS服务器的DNS区域文件中。

- 使用高级DNS监管服务来向公众隐藏敏感信息,例如主机信息。

- 利用标准组织管理员联系人进行DNS登记,以保持与社交设计攻击的战略距离。

- 避免将专用IP地址信息发布到区域文件中。

- 禁用不受信任主机的区域传输。

- 隐藏来自公共主机的敏感信息。

7. IPsec枚举:

- 与基本模式和强制模式IKE密钥交易组件一起使用的预共享密钥可用于嗅探和断开粗暴的电源造粒攻击,以讨价还价。您应该利用高级证明或两因素验证组件来驳斥这些危险。

- 预共享密钥和强制模式IKE坚持是一场灾难,等待发生。如果您应该坚持使用强制模式IKE,请利用高级声明进行验证。

- 通过VPN加密的隧道强制防火墙和通道流量,从而在权衡的情况下限制了网络访问。这一点在为通用客户端(而不是分支机构工作场所)提供网络访问权限时尤其重要。

- 在可能的情况下,将入站IPsec安全关系限制为显式IP地址。这样可以保证,无论攻击者是否讨价还价,都只能付出很大的努力才能访问VPN。

8. VoIP(IP语音)枚举:

- 可以通过实现SIPS(基于TLS的SIP)并确认SIP查询和响应(可以包含正当性保险)来阻止这种黑客攻击。

- SIPS的利用和对反应的验证可以遏制许多相关的黑客行为,包括窃听和消息或客户端哑剧。

- 摘要确认的使用与SIP电话和SIP中介之间的TLS的使用相结合,可以提供一个站点,客户端可以通过该站点在其SIP域内安全地进行验证。

- 语音邮件可以转换为邮件记录,并通过普通的垃圾邮件渠道进行解析。这样可以保护客户免受SPIT语音邮件的侵害。

9. RPC枚举:

- 尽量不要运行rexd,rusersd或rwalld RPC管理,因为它们的利用率可忽略不计,并且可以为攻击者提供有价值的数据,也可以直接将其接纳给您的主机。

- 在高安全性条件下,请勿向公共Internet提供任何RPC管理。由于这些主管部门的不可预测性,几乎可以肯定的是,攻击者可以在传送固定数据之前访问零日滥用内容。

- 为了限制对重要的RPC管理进行内部或信任黑客攻击的危险(例如,包括statd,lockd和mountd在内的NFS段),请引入最新的卖方安全补丁程序。

- 在可能的情况下,强制引导出口流量,以确保无论对RPC管理的攻击是否有效,都无法将关联的后壳带给黑客。

10. Unix / Linux用户枚举:

- 保持内核固定并刷新。

- 除非确实需要,否则切勿以root用户身份运行任何服务,尤其是Web,信息库和记录大型机。

- SUID位不应设置为任何使您无法使用shell的程序。

- 切勿在任何记录主管/编译器/介体上设置SUID周期,因为侵害者无疑会细读/覆盖框架上存在的任何文档。

- 尽量不要给任何使您无法使用shell的程序赋予sudo权限。

11. SMB枚举:

- 削弱Web和DNS大型机上的SMB约定。

- 破坏大型机面临的SMB公约网络。

- SMB约定使用的障碍端口TCP 139和TCP 445。

- 通过Windows注册表中的RestrictNull Access参数限制匿名访问。