- 渗透测试

- 渗透测试(1)

- 渗透测试-方法(1)

- 渗透测试-方法

- 渗透测试的类型

- 网络渗透测试

- Kali Linux – Web 渗透测试工具

- Kali Linux – Web 渗透测试工具(1)

- 渗透测试教程

- 渗透测试教程(1)

- 渗透测试-简介(1)

- 渗透测试-简介

- 渗透测试-工具

- 讨论渗透测试

- 讨论渗透测试(1)

- Python渗透测试教程(1)

- Python渗透测试教程

- 测试您的网站(1)

- 测试您的网站

- Python渗透测试-资源(1)

- Python渗透测试-资源

- Python渗透测试-简介

- Python渗透测试-简介(1)

- kali linux (1)

- kali linux - C# (1)

- 渗透测试-修复(1)

- 渗透测试-修复

- 讨论Python渗透测试(1)

- 讨论Python渗透测试

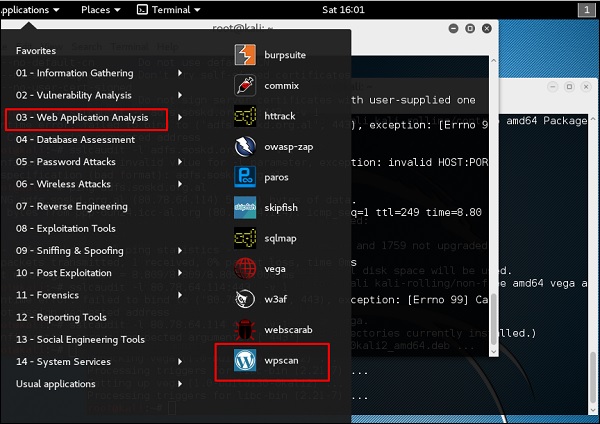

📅 最后修改于: 2020-12-06 09:58:41 🧑 作者: Mango

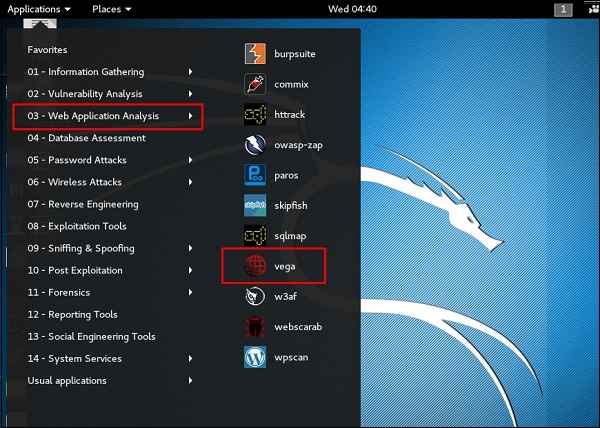

在本章中,我们将学习Kali Linux提供的网站渗透测试。

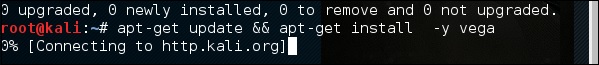

维加用量

Vega是一个免费的开源扫描仪和测试平台,用于测试Web应用程序的安全性。 Vega可以帮助您查找和验证SQL注入,跨站点脚本(XSS),无意中泄露的敏感信息以及其他漏洞。它是用Java,基于GUI编写的,并且可以在Linux,OS X和Windows上运行。

Vega包括用于快速测试的自动扫描仪和用于战术检查的拦截代理。可以使用Web语言:JavaScript,使用功能强大的API扩展Vega。官方网页是https://subgraph.com/vega/

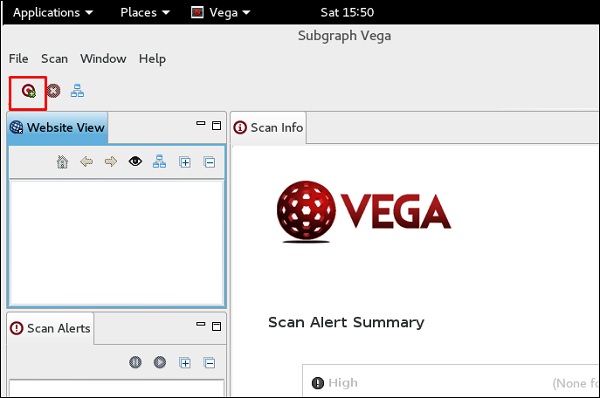

步骤1-要打开Vega,请转到应用程序→03-Web应用程序分析→Vega

步骤2-如果您在路径中没有看到应用程序,请键入以下命令。

步骤3-要开始扫描,请单击“ +”号。

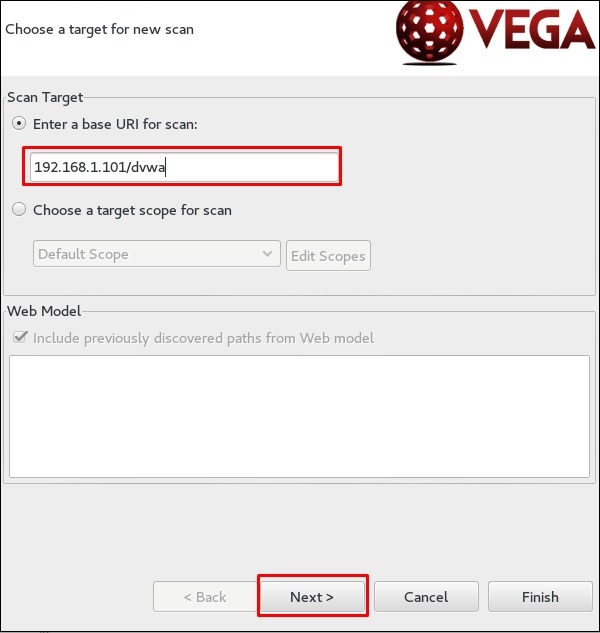

步骤4-输入将被扫描的网页URL。在这种情况下,它是可配置的机器→单击“下一步”。

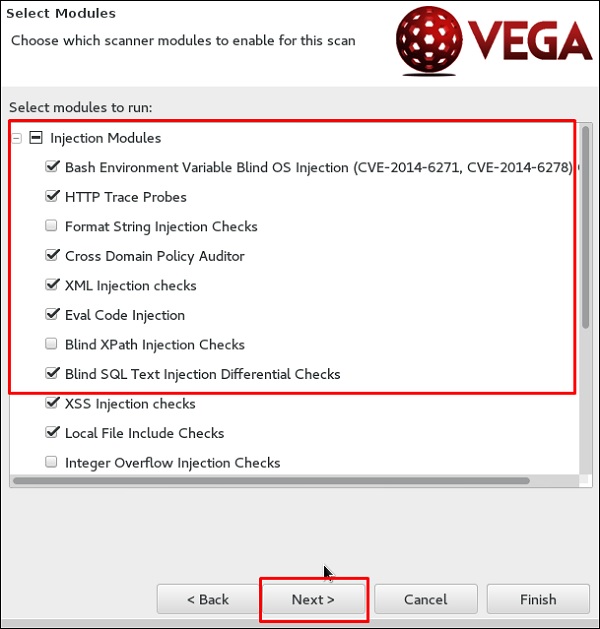

步骤5-选中要控制的模块的所有框。然后,单击“下一步”。

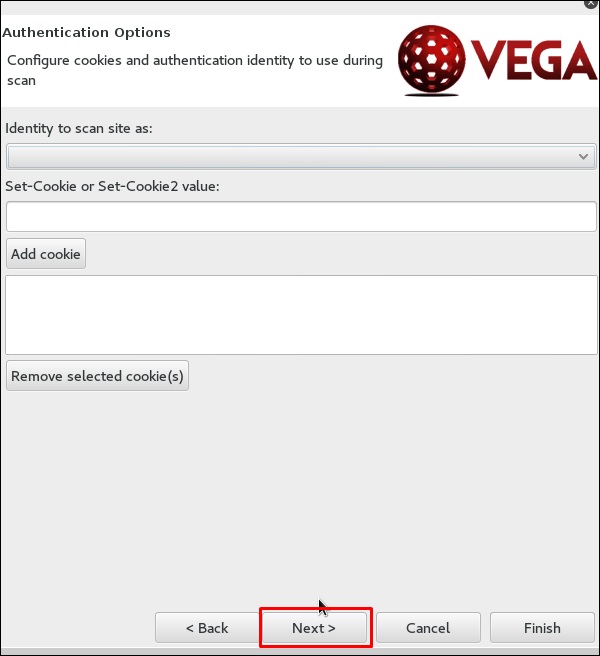

步骤6-在以下屏幕截图中再次单击“下一步”。

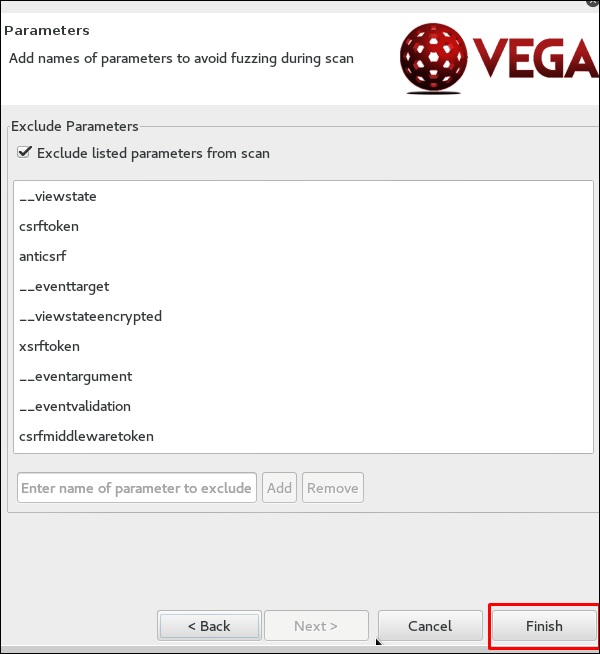

步骤7-单击“完成”。

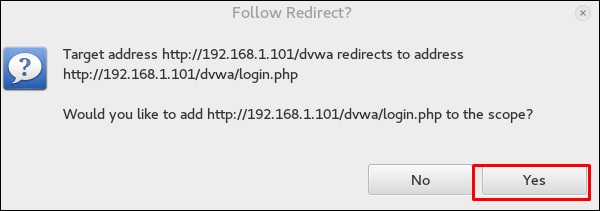

步骤8-如果弹出下表,请单击“是”。

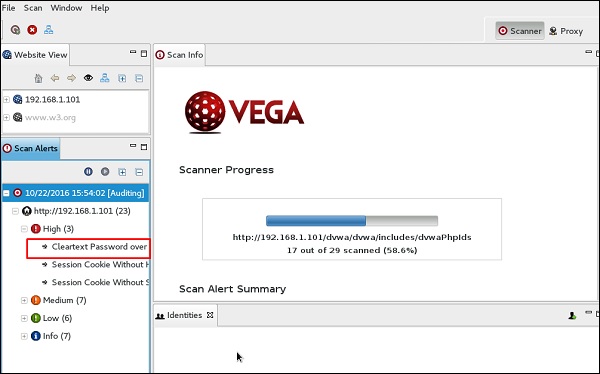

扫描将继续,如以下屏幕截图所示。

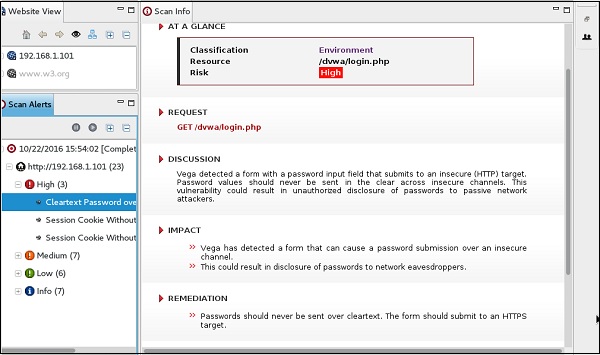

步骤9-扫描完成后,在左下方的面板上,您可以查看根据严重性分类的所有发现。如果单击它,您将在右面板上看到漏洞的所有详细信息,例如“请求”,“讨论”,“影响”和“修复”。

ZapProxy

ZAP-OWASP Zed攻击代理是易于使用的集成渗透测试工具,用于发现Web应用程序中的漏洞。它是一个Java接口。

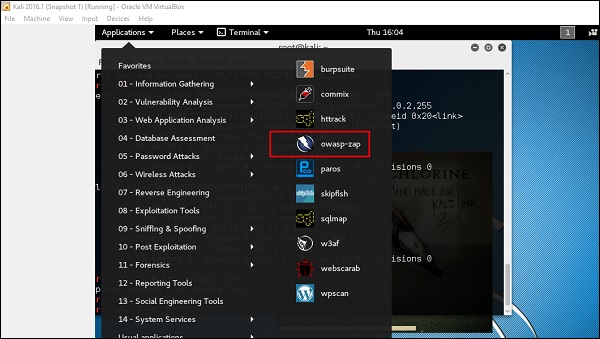

步骤1-要打开ZapProxy,请转到应用程序→03-Web应用程序分析→owaspzap。

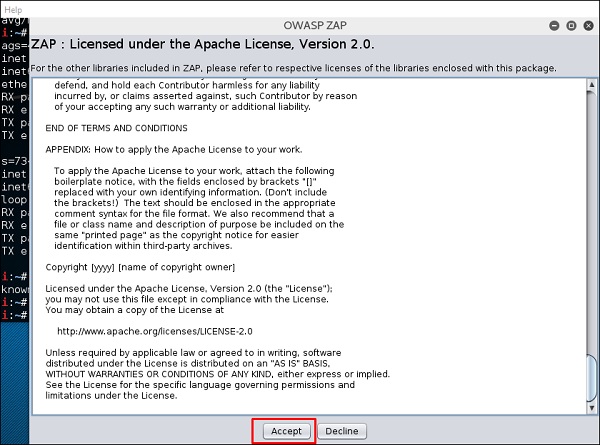

步骤2-单击“接受”。

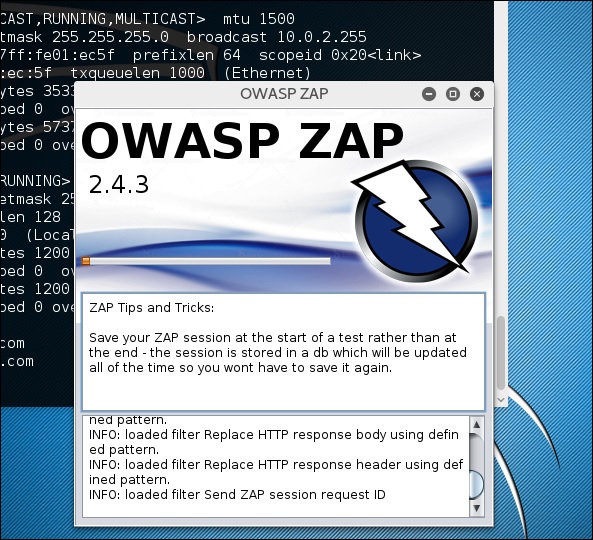

ZAP将开始加载。

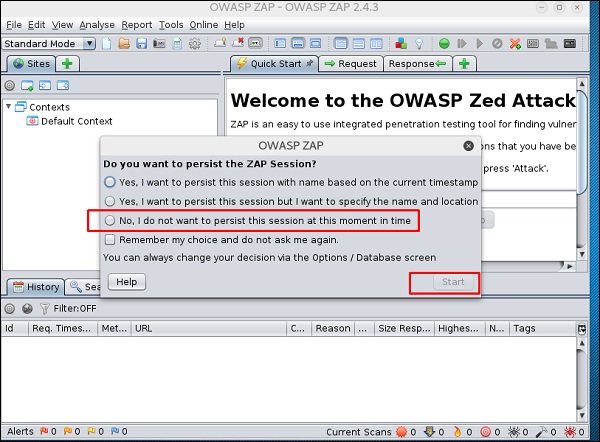

步骤3-从以下屏幕截图中选择一个选项,然后单击“开始”。

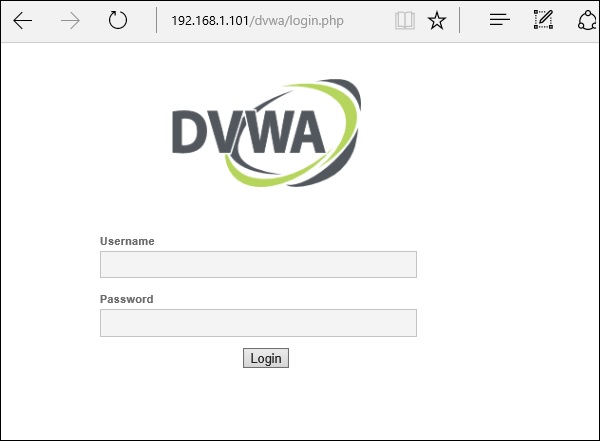

以下网站是IP可配置的:192.168.1.101

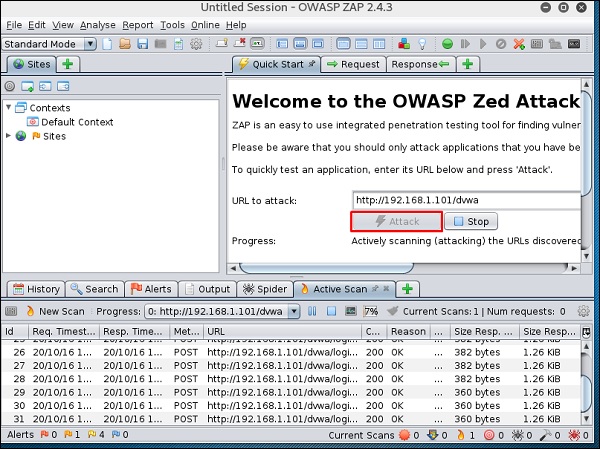

步骤4-在“攻击网址”中输入测试网站的URL→单击“攻击”。

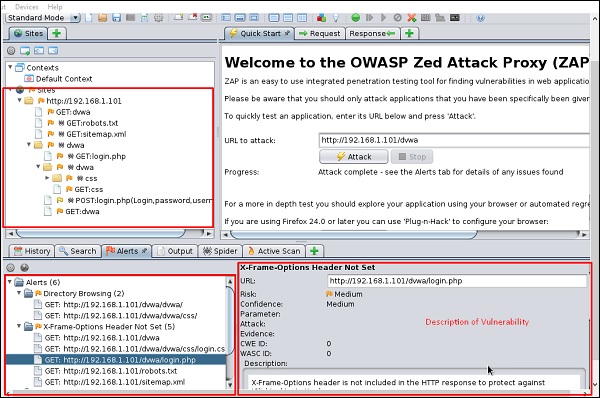

扫描完成后,在左上方的面板上,您将看到所有已爬网的站点。

在左侧面板“警报”中,您将看到所有发现以及说明。

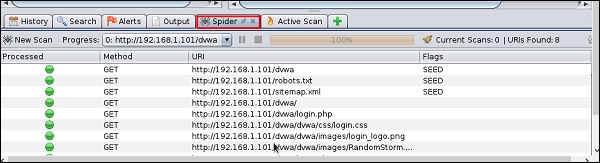

步骤5-单击“蜘蛛”,您将看到所有链接被扫描。

数据库工具的用法

sqlmap

sqlmap是一个开放源代码渗透测试工具,该工具可以自动检测和利用SQL注入漏洞并接管数据库服务器。它具有强大的检测引擎,针对最终渗透测试仪的众多利基功能,以及从数据库指纹识别,从数据库获取数据到访问基础文件系统以及通过外出在操作系统上执行命令的各种开关。带内连接。

让我们学习如何使用sqlmap。

步骤1-要打开sqlmap,请转到应用程序→04-数据库评估→sqlmap。

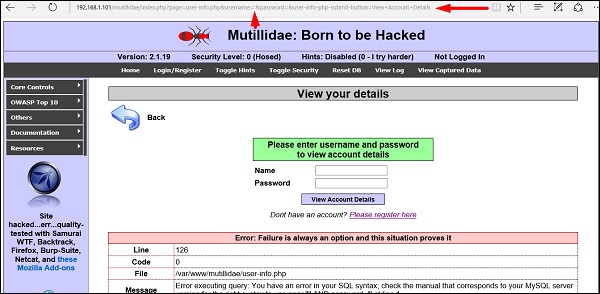

具有易受SQL注入参数影响的网页是可配置的。

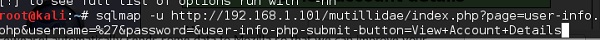

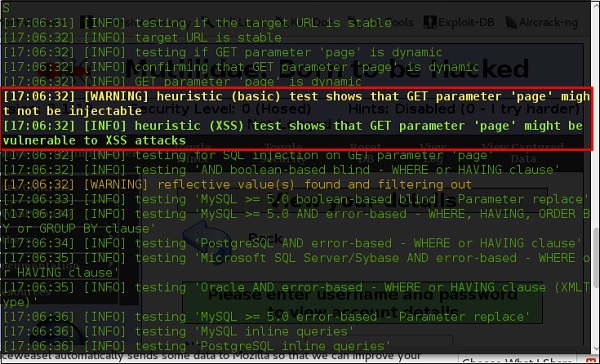

步骤2-要开始SQL注入测试,请键入“ sqlmap – u受害URL”

步骤3-从结果中,您将看到一些变量易受攻击。

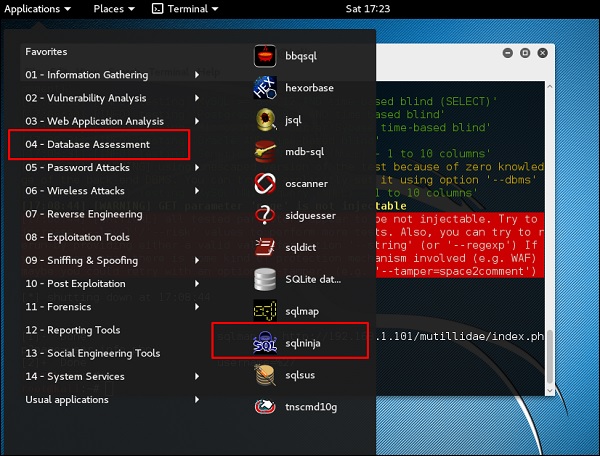

sqlninja

sqlninja是Microsoft SQL Server上的SQL注入,用于完全的GUI访问。 sqlninja是旨在利用Microsoft SQL Server作为其后端的Web应用程序上的SQL注入漏洞的工具。有关此工具的完整信息,请参见http://sqlninja.sourceforge.net/

步骤1-要打开sqlninja,请转到应用程序→04-数据库评估→sqlninja。

CMS扫描工具

扫描仪

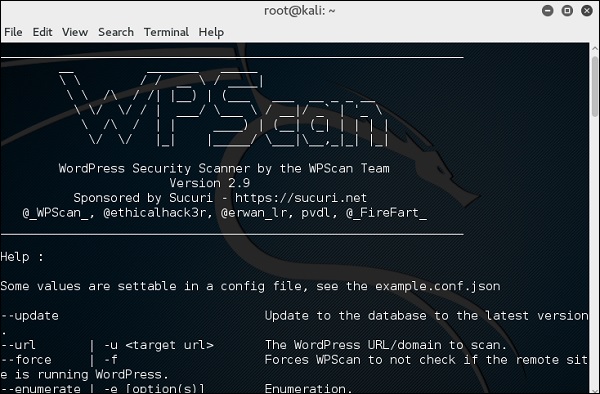

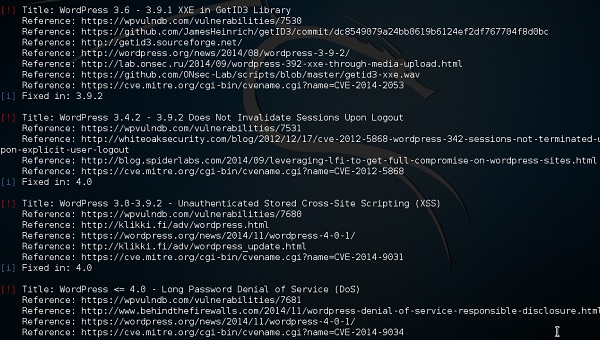

WPScan是一个黑盒WordPress漏洞扫描程序,可用于扫描远程WordPress安装以查找安全问题。

步骤1-要打开WPscan,请转到应用程序→03-Web应用程序分析→“ wpscan”。

弹出以下屏幕截图。

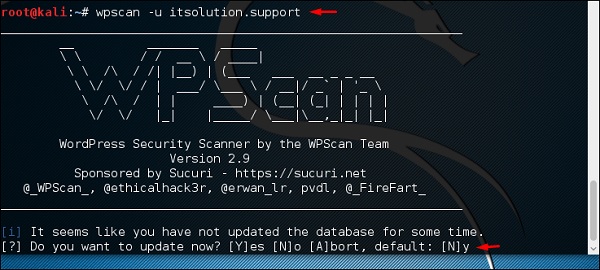

步骤2-要扫描网站是否存在漏洞,请输入“ wpscan -u URL URL” 。

如果扫描仪未更新,它将要求您更新。我会推荐这样做。

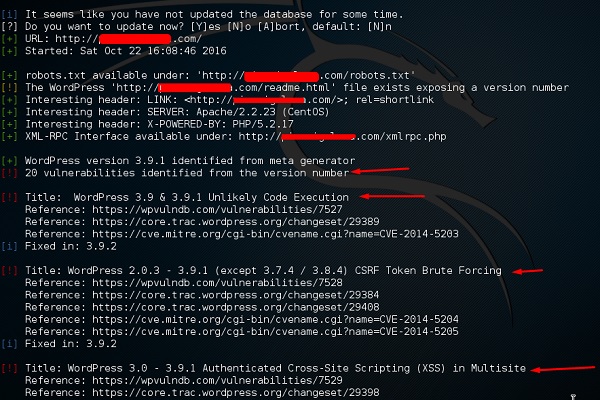

扫描开始后,您将看到发现的结果。在以下屏幕截图中,漏洞由红色箭头指示。

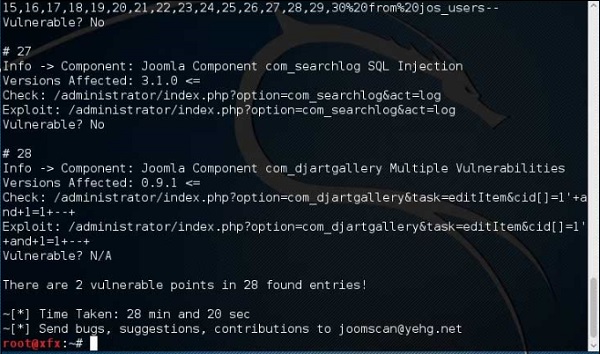

Joomscan

由于其灵活性,Joomla可能是其中使用最广泛的CMS。对于此CMS,它是Joomla扫描仪。它将帮助Web开发人员和Web管理员确定已部署的Joomla网站上可能存在的安全漏洞。

步骤1-要打开它,只需在终端上单击左面板,然后单击“ joomscan –参数” 。

步骤2-要获取使用帮助,请输入“ joomscan /?”

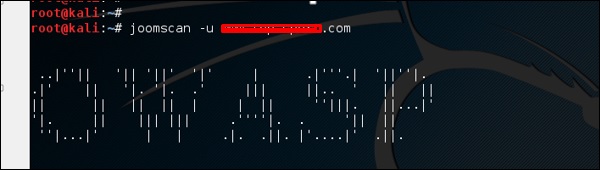

步骤3-要开始扫描,请键入“ joomscan -u受害者的URL”。

结果将显示如下屏幕截图所示。

SSL扫描工具

TLSSLed是一个Linux Shell脚本,用于评估目标SSL / TLS(HTTPS)Web服务器实现的安全性。它基于sslscan(基于openssl库的全面SSL / TLS扫描程序)以及“ openssl s_client”命令行工具。

当前的测试包括检查目标是否支持SSLv2协议,NULL密码,基于其密钥长度(40或56位)的弱密码,强密码的可用性(例如AES)(如果数字证书是MD5签名的),以及当前的SSL / TLS重新协商功能。

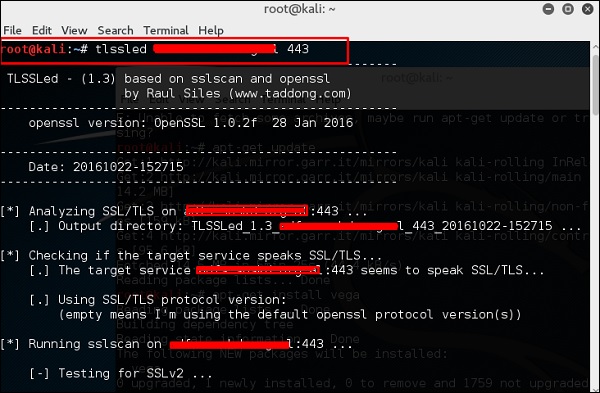

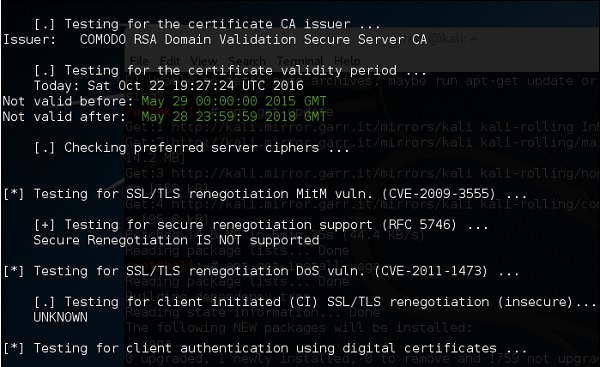

要开始测试,请打开终端并输入“ tlssled URL port” 。它将开始测试证书以查找数据。

从发现中您可以看到证书有效期至2018年,如以下屏幕截图中的绿色所示。

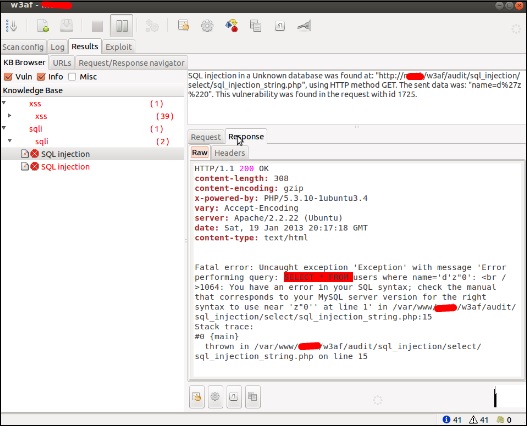

w3af

w3af是一个Web应用程序攻击和审核框架,旨在识别和利用所有Web应用程序漏洞。该软件包为框架提供了图形用户界面(GUI)。如果只需要命令行应用程序,请安装w3af-console。

该框架被称为“ Web的metasploit”,但实际上它的作用还远远不止于此,它还使用黑盒扫描技术发现了Web应用程序的漏洞。 w3af核心及其插件完全用Python编写。该项目有130多个插件,可识别和利用SQL注入,跨站点脚本(XSS),远程文件包含等功能。

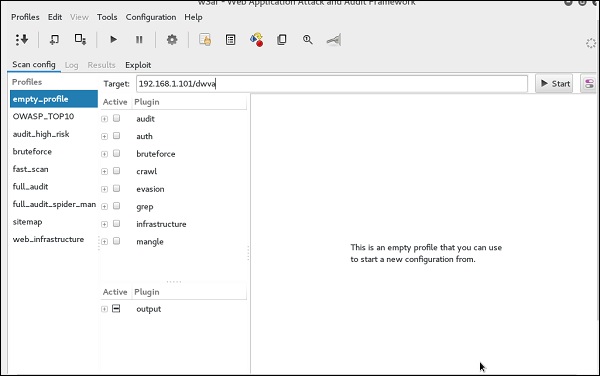

步骤1-要打开它,请转到应用程序→03-Web应用程序分析→单击w3af。

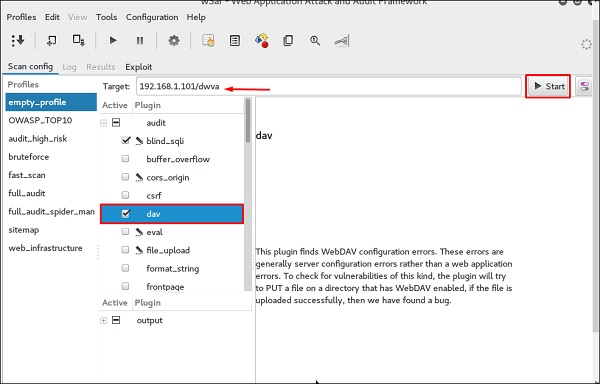

步骤2-在“目标”上输入受害者的URL,在这种情况下,它将是可部署的网址。

步骤3-选择配置文件→单击“开始”。

步骤4-转到“结果”,您可以看到带有详细信息的发现。