Sub404 - 检查 Linux 中子域接管漏洞的工具

管理子域的权利和许可掌握在网站所有者手中,但是如果我们收集没有权限的子域怎么办 是的,我们可以这样做,称为子域接管。子域接管是身份不明或未经授权的人控制特定子域的漏洞。攻击者成功夺取子域,为所欲为,如新建数据库、创建钓鱼网站、克隆域等。 Sub404是一种基于Python语言的自动化工具,用于测试主目标的子域针对子域接管漏洞。 Sub404 是一个免费使用的开源工具。 Sub404 工具可以获取 404 响应代码 URL 的 CNAME 并删除 CNAME 中所有具有目标域的 URL。所以误报的几率很高。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。点击查看安装过程:Linux上的Python安装步骤

Sub404工具的特点

- Sub404 工具速度很快,因为它是一个异步工具。

- Sub404 工具使用另外两个工具进行子域检测(sublist3r 和 subfinder)

- Sub404 工具支持保存在文本文件中检测到的子域的输出以供进一步使用。

- Sub404 工具是开源的,可以免费使用

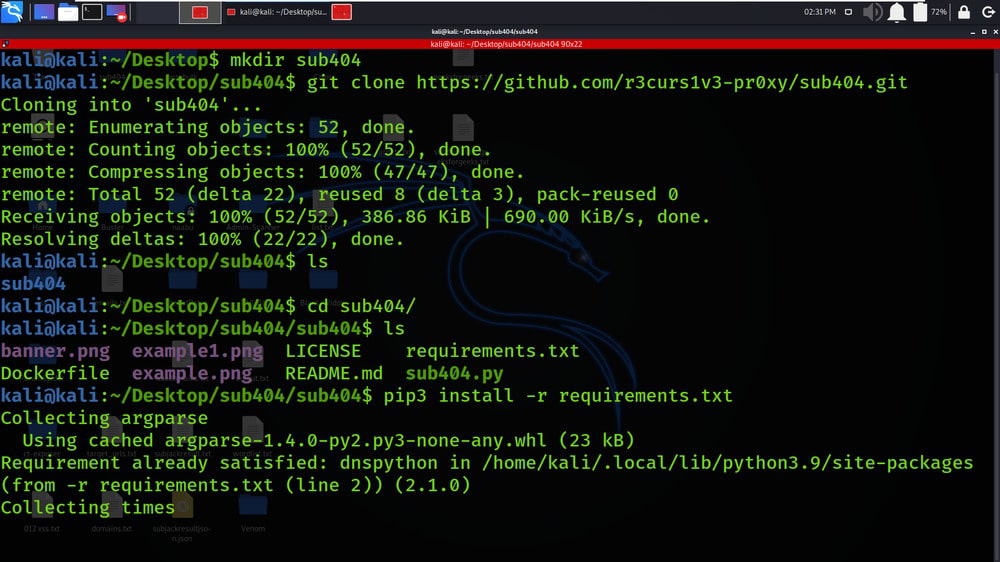

在 Kali Linux 操作系统上安装 Sub404 工具

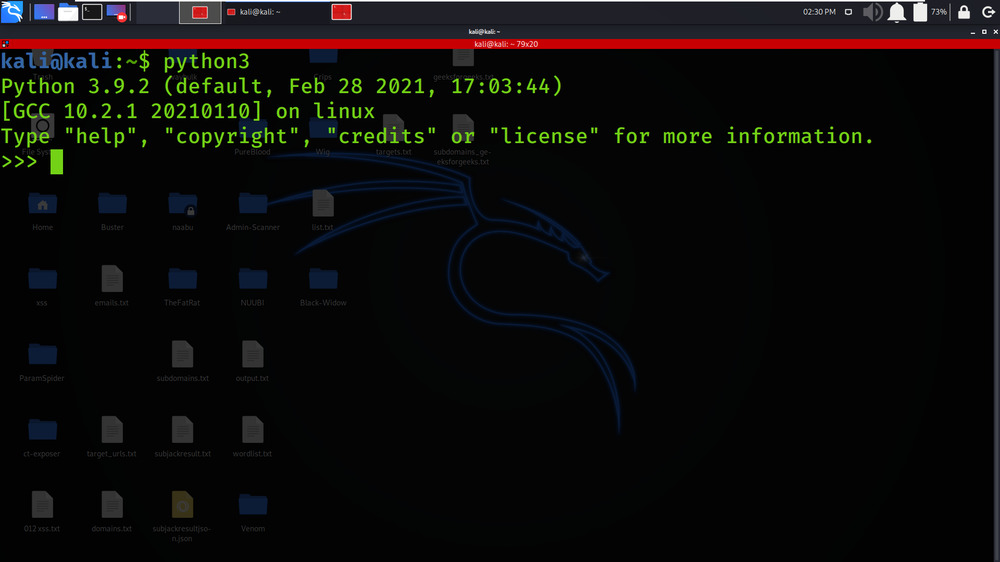

第一步:检查Python环境是否建立,使用如下命令。

python3

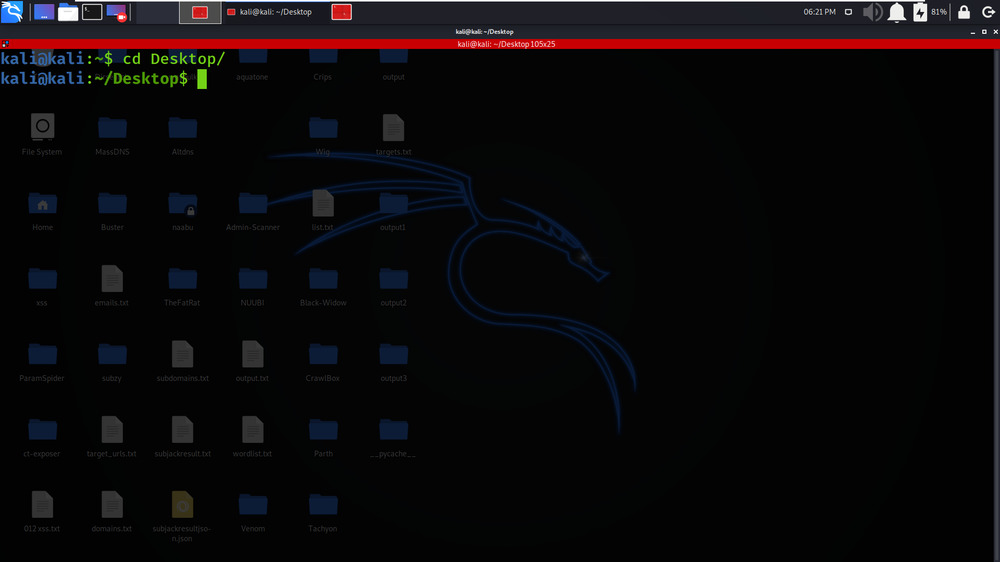

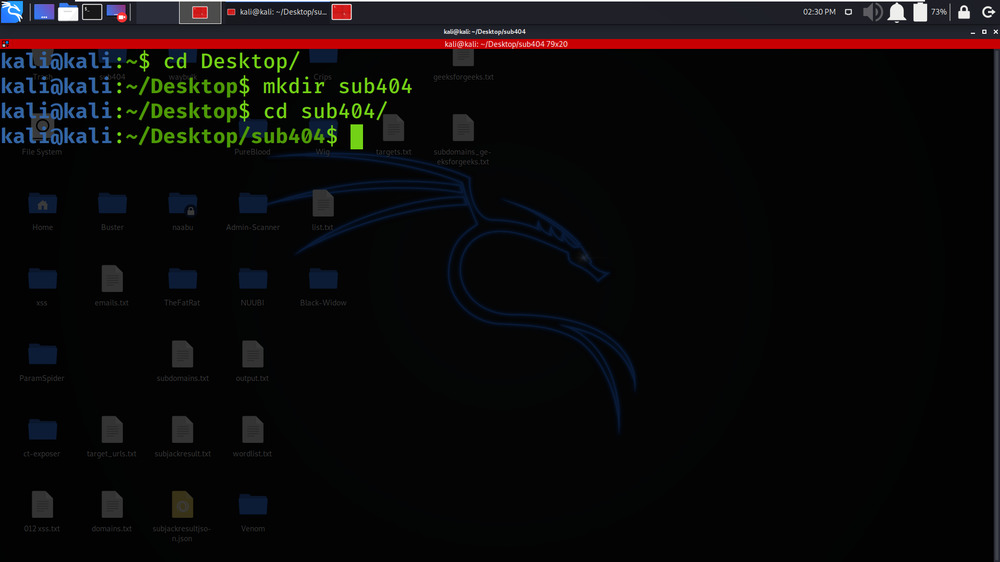

第 2 步:打开您的 Kali Linux 终端并使用以下命令移至桌面。

cd Desktop

第 3 步:您现在在桌面上,使用以下命令创建一个名为 Sub404 的新目录。在这个目录下,我们就完成了Sub404工具的安装。

mkdir Sub404

第 4 步:现在使用以下命令切换到 Sub404 目录。

cd Sub404

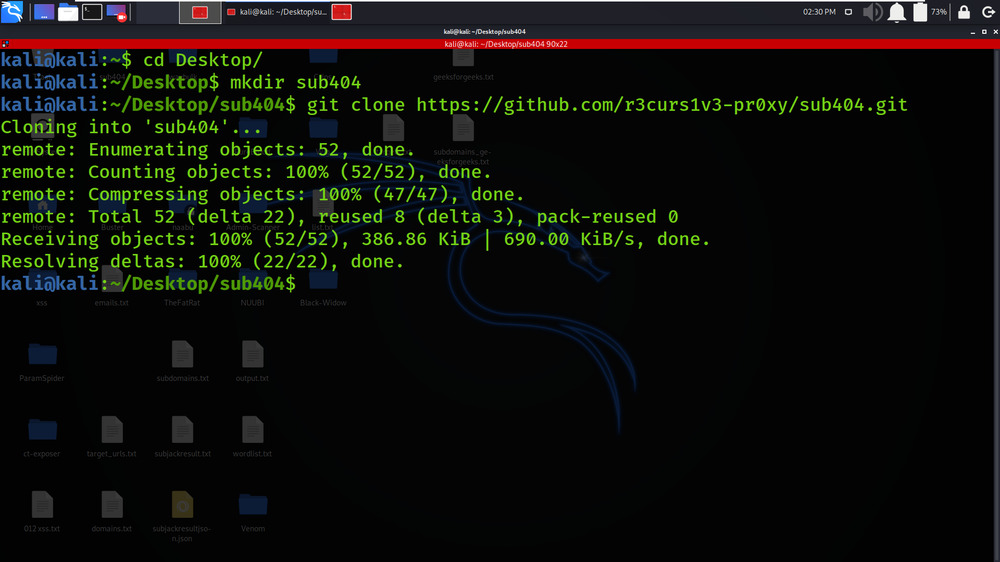

第 5 步:现在您必须安装该工具。您必须从 Github 克隆该工具。

git clone https://github.com/r3curs1v3-pr0xy/sub404.git

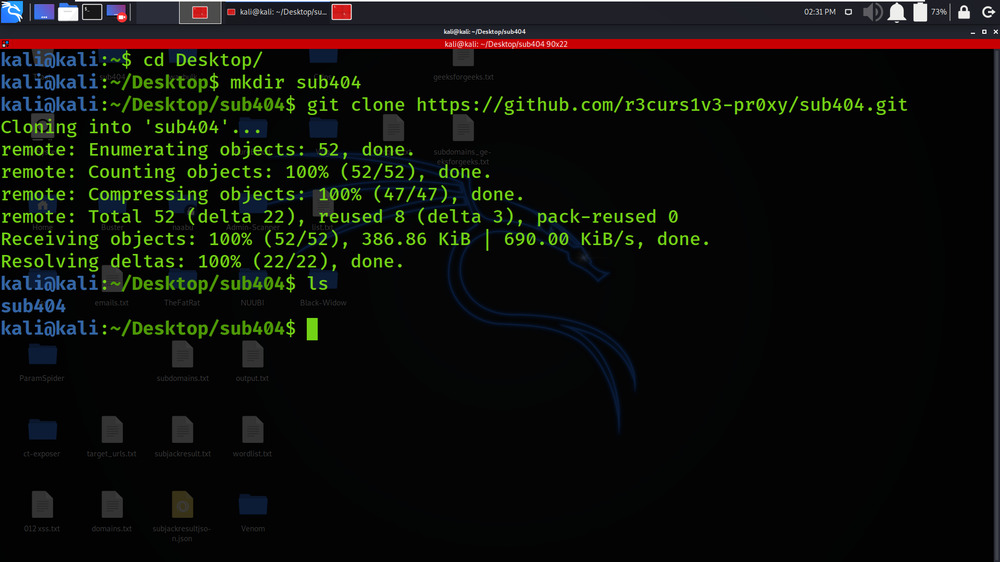

第六步:工具已经在Sub404目录下成功下载。现在使用以下命令列出工具的内容。

ls

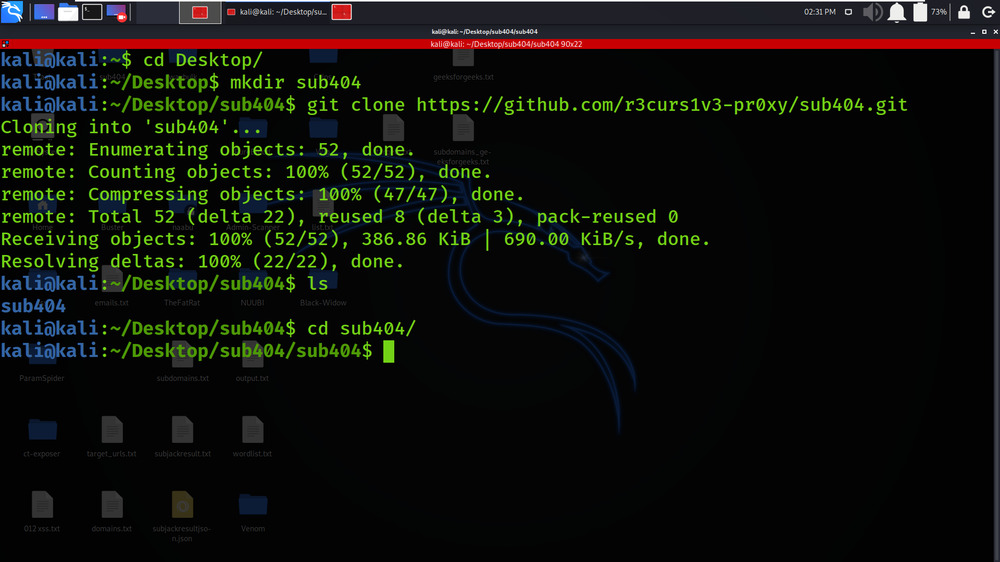

步骤7:您可以观察到在我们安装该工具时生成了一个新的Sub404工具目录。现在使用以下命令移动到该目录:

cd sub404

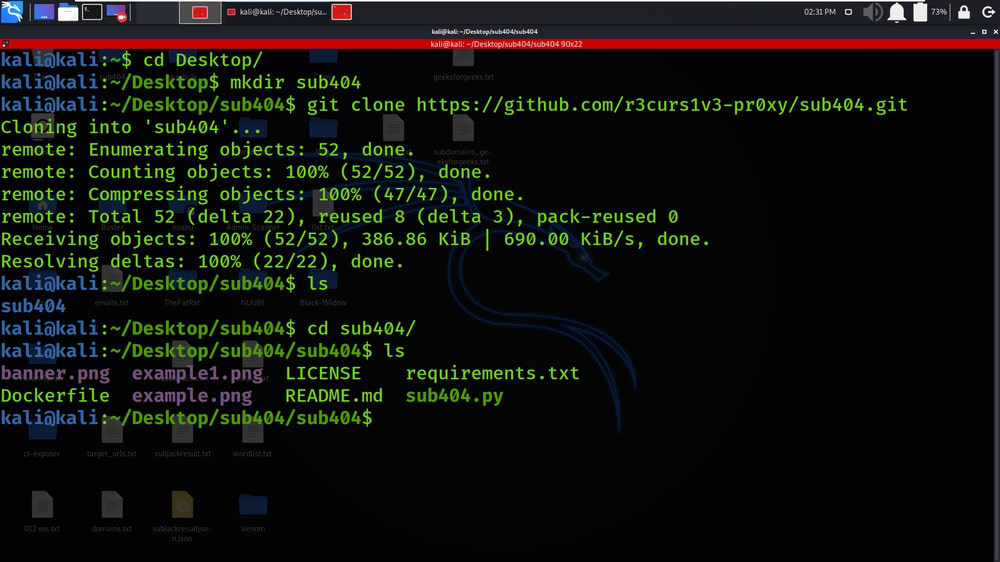

第 8 步:再次发现该工具的内容,请使用以下命令。

ls

步骤 9:下载运行该工具所需的软件包,使用以下命令。

pip3 install -r requirements.txt

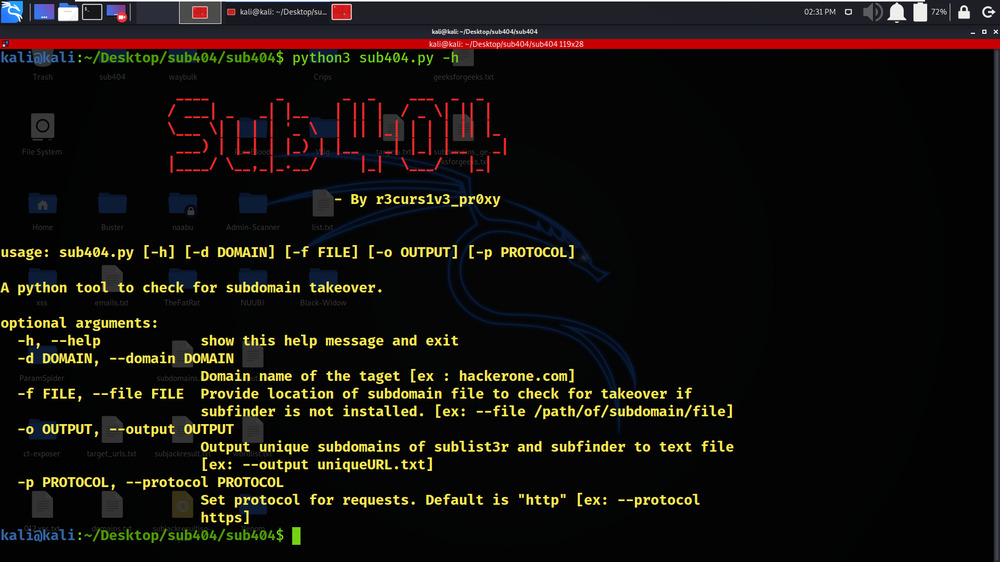

第 10 步:现在我们完成了安装,使用以下命令查看工具的帮助(更好地了解工具)索引。

python3 sub404.py -h

在 Kali Linux 操作系统上使用 Sub404 工具

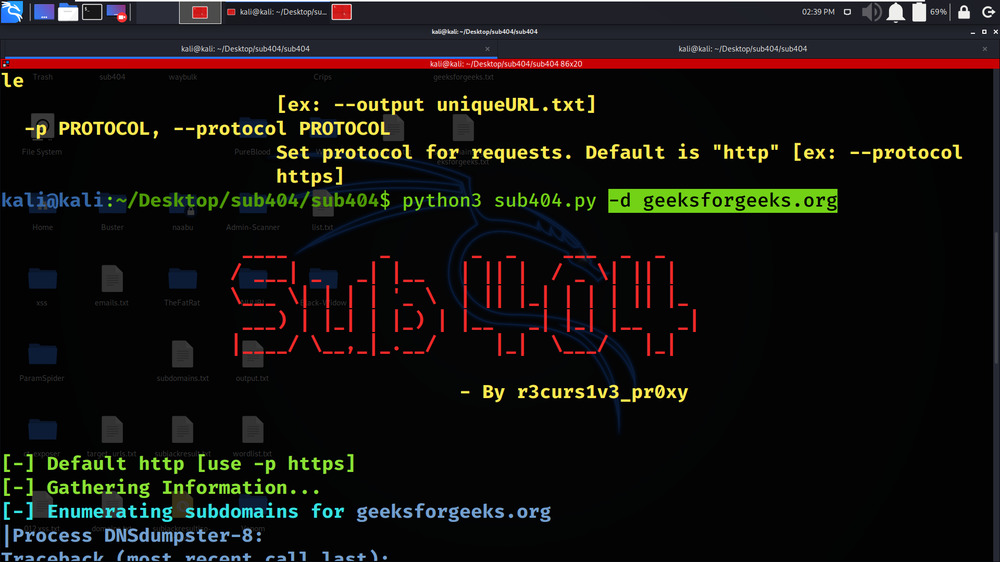

示例 1:目标域名

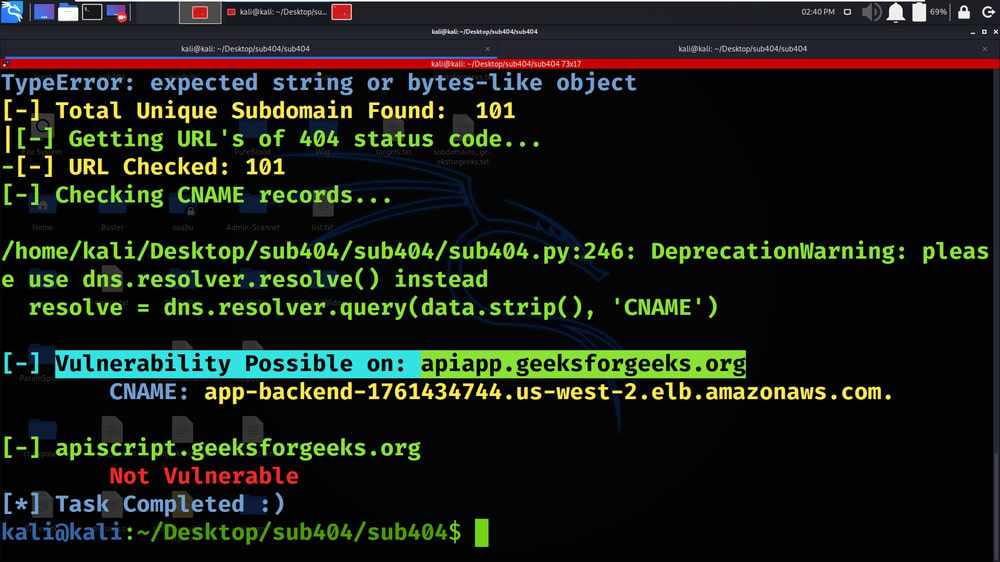

1. 在下面的示例中,我们提供了用于子域接管测试的域名。因此,我们提供了目标为 geeksforgeeks.org。 Sub404 将自动测试 geeksforgeeks.org 的子域以进行接管。

2. 在下面的屏幕截图中,您可以看到我们已经获得了子域扫描的结果。子域 apiapp.geeksforgeeks.org 上存在子域接管的可能性

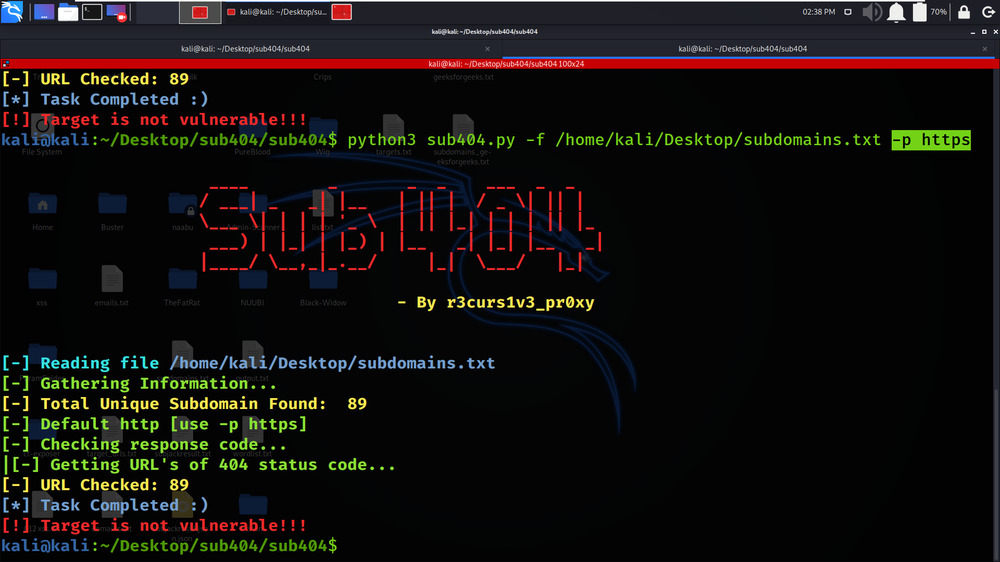

示例 2:从子域文件扫描

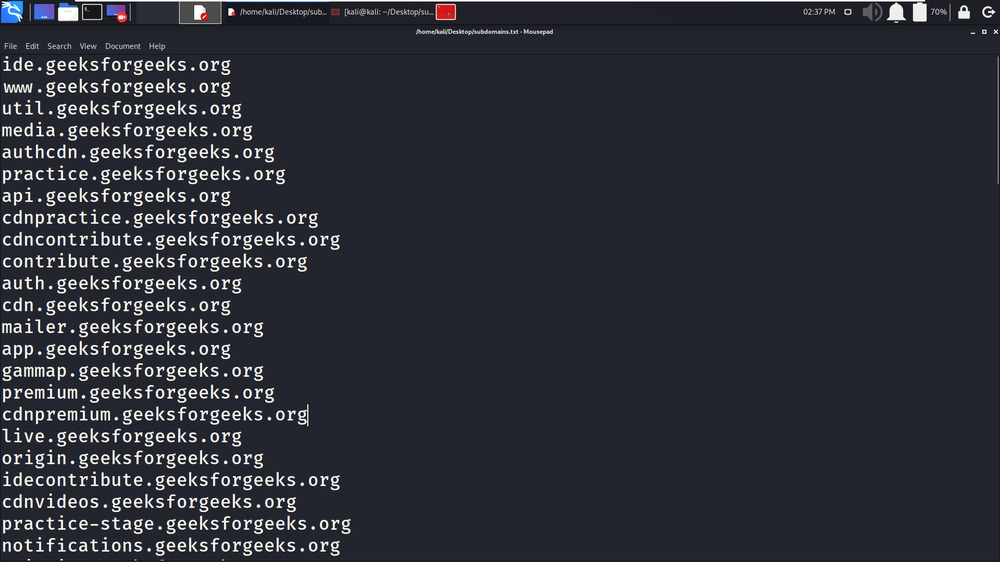

1. 在上面的例子中,该工具自动测试子域而不要求任何列表或子域,但我们可以明确提供子域列表。在下面的屏幕截图中,我们有 subdomains.txt 文件,其中包含 geeksforgeeks.org 的子域

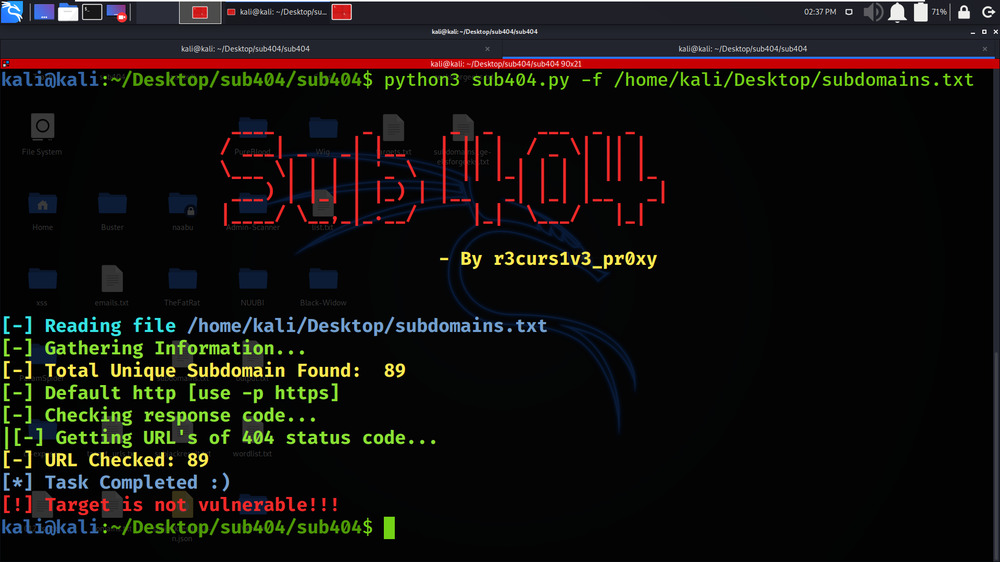

2. 在下面的截图中,您可以看到我们已经得到了我们的测试结果。由于 geeksforgeeks.org 是一个安全的网站 Sub404 没有在 geeksforgeeks.org 上检测到任何漏洞

示例 3:为请求设置协议

1. 在这个例子中,我们明确提供了发出请求的协议。默认使用 HTTP 协议,因此我们使用 -p 标签指定 HTTPS