- 无线安全-发起无线攻击

- 无线安全-发起无线攻击(1)

- 无线安全-破解加密

- 无线安全-破解加密(1)

- 无线安全-身份验证攻击(1)

- 无线安全-身份验证攻击

- 无线安全-DoS攻击(1)

- 无线安全-DoS攻击

- 无线安全-网络(1)

- 无线安全-网络

- 无线安全|套装1

- 无线安全|套装1(1)

- 无线安全-访问控制攻击

- 无线安全-访问控制攻击(1)

- 无线安全-完整性攻击(1)

- 无线安全-完整性攻击

- 无线安全教程(1)

- 无线安全教程

- 无线安全|第2部分

- 无线安全|第2部分(1)

- Kali Linux-无线攻击

- Kali Linux-无线攻击(1)

- 无线安全-机密性攻击(1)

- 无线安全-机密性攻击

- 无线技术

- 无线技术(1)

- 无线安全-黑客方法(1)

- 无线安全-黑客方法

- 无线安全-第2层DoS

📅 最后修改于: 2020-12-03 06:30:18 🧑 作者: Mango

每当您可能需要“破解”无线网络时,任务就是破解加密,身份验证或哈希算法以派生某种秘密密码。

您可以通过多种方式实现它-

-

您可以尝试用较弱的算法来破坏加密算法。这可能是可行的,但老实说,如今,没有人会使用可能是易破解的算法,因此,除非您是高级加密分析师,否则这将是不可行的方法。

-

大多数方法将集中于使用某种字典或蛮力攻击。

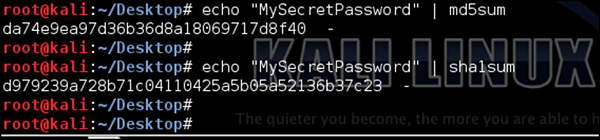

只是为了让您简单了解如何进行此攻击,请想象我们有一些“我们不知道”的密码-“ MySecretPassword”。以某种方式,我们拥有了MD5和SHA1签名,如以下屏幕截图所示-

作为攻击者,我们的目标是打破那些哈希算法并获得原始密码。有许多现成的工具可以用于此目的。我们也可以创建自己的工具。

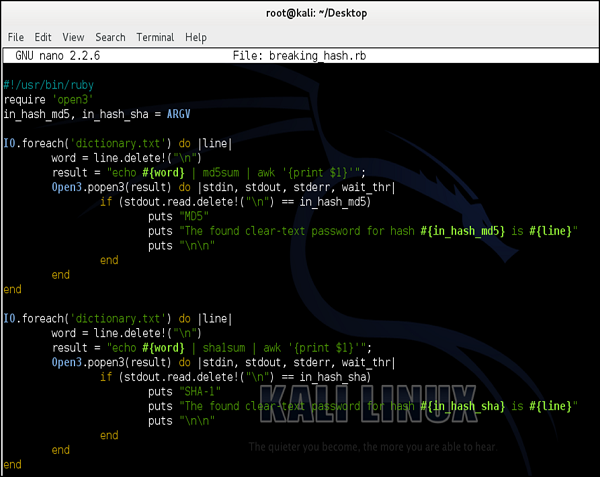

以下是一个简单的脚本(用ruby编写),可用于字典(类型–蛮力)攻击-

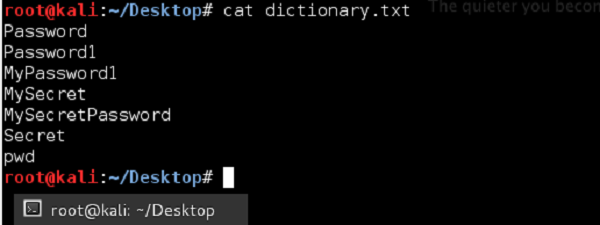

我们将使用简化的字典文件(我在几秒钟内创建的字典文件),如以下屏幕截图所示。通常,在现实生活中,您会使用包含数十万个条目的词典文件(从互联网上下载准备好的词典文件非常流行,您可以尝试查找一个)。

该脚本的思想是遍历每个密码,如果计算出的哈希值之间的匹配与签名匹配,我们将“嗅探”网络,这意味着我们已经找到了密码。

我不得不说这是一个简化的示例,但是它完美地展示了这个概念本身。

在无线网络破解期间,您很可能会使用称为aircrack-ng的工具。它是专门为破解WEP / WPA / WPA2而设计的。在WPA / WPA2破解的情况下,它将使用具有两种可能的字典类型的字典攻击(类似于我们上面介绍的简化攻击)。第一种是您可以自己准备(或从Internet下载)并仅在脚本中引用的类型。另一种方法是依靠内部airolib-ng字典,该字典是默认情况下随工具安装的内部字典数据库。

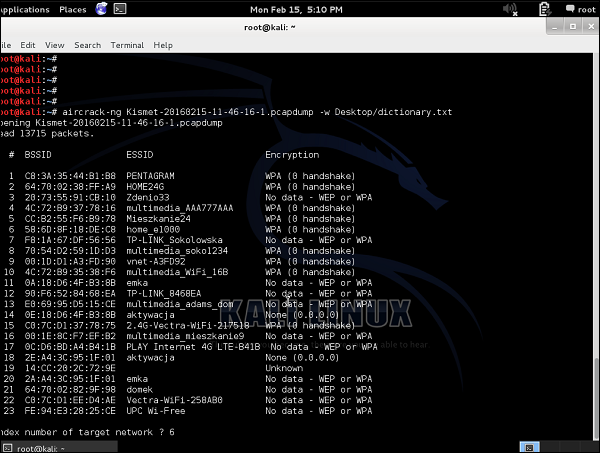

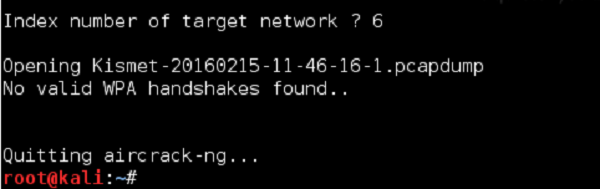

在这一点上,还没有做任何真正的破解,我将展示如何使用aircrack-ng。我将使用我在上面的示例中创建的非常小的词典(其中只有7个短语,与在实际词典文件中可以找到的数以百万计相反)。此外,我不会实时监视任何流量,但是在使用Kismet工具之前,我将使用.pcap文件和已嗅探到的无线流量。

如您所见,有一堆WLAN,其中一些使用WEP加密,而大多数使用WPA / WPA2。我已经可以说在这种情况下任何形式的破解都会失败,因为-

-

对于WEP加密的SSID,我们没有收集任何流量(“无数据”)。

-

至于WPA / WPA2加密的SSID,我们没有嗅探任何握手。您还记得,最初的四次握手中的数据是唯一可能导致网络破裂的信息。数据包本身经过了很好的加密,可以抵抗我们的攻击。

但是,想象一下我们想尝试一下,我将针对自己的家庭无线网络-索引为6的“ Home_e1000”。

如我所料,我们失败了。下次,我将确保我们不会失败,并且您将能够了解如何赢得并突破无线网络-我可以告诉您,这是一种很好的感觉。