- 无线安全-身份验证攻击(1)

- 无线安全-身份验证攻击

- 无线安全-破解无线攻击(1)

- 无线安全-破解无线攻击

- 无线安全-DoS攻击

- 无线安全-DoS攻击(1)

- 无线安全-发起无线攻击(1)

- 无线安全-发起无线攻击

- 无线安全-完整性攻击(1)

- 无线安全-完整性攻击

- 无线安全-机密性攻击(1)

- 无线安全-机密性攻击

- 无线安全-网络

- 无线安全-网络(1)

- 无线安全|套装1(1)

- 无线安全|套装1

- 无线安全教程(1)

- 无线安全教程

- F#访问控制

- Kali Linux-无线攻击

- Kali Linux-无线攻击(1)

- 无线安全|第2部分

- 无线安全|第2部分(1)

- 无线传感器网络中的虫洞攻击

- Kali Linux – 无线攻击工具

- Kali Linux – 无线攻击工具(1)

- Kali Linux无线攻击工具(1)

- Kali Linux无线攻击工具

- 无线和移动设备攻击的类型(1)

📅 最后修改于: 2020-12-03 06:24:37 🧑 作者: Mango

无线网络比有线网络更容易受到攻击不是什么秘密。除了协议漏洞本身之外,它还是一种“无线”共享介质,可将此类网络开放给全新的攻击面集。在连续的子章节中,我将尝试引入了许多无线通信方面(或相当的威胁),可能被恶意第三方所利用。

访问控制攻击

访问控制的概念全都涉及控制,谁有权访问网络,谁没有网络。它可以防止恶意第三方(未授权)从关联到无线网络。访问控制的思想与身份验证过程非常相似。但是,这两个概念是互补的。身份验证通常基于一组凭据(用户名和密码),访问控制可能会超出此范围,并验证客户端用户或客户端用户设备的其他特征。

无线网络中使用的众所周知的访问控制机制是基于MAC地址白名单的。 AP存储有资格访问无线网络的授权MAC地址列表。使用当今可用的工具,这种安全机制并不是一个很强大的机制,因为可以非常简单地欺骗MAC地址(无线客户端芯片组的硬件地址)。

唯一的挑战是找出AP允许哪些MAC地址向网络进行身份验证。但是由于无线媒体是共享媒体,因此任何人都可以嗅探通过空中的流量,并在帧中查看具有有效数据流量的MAC地址(它们在未加密的报头中可见)。

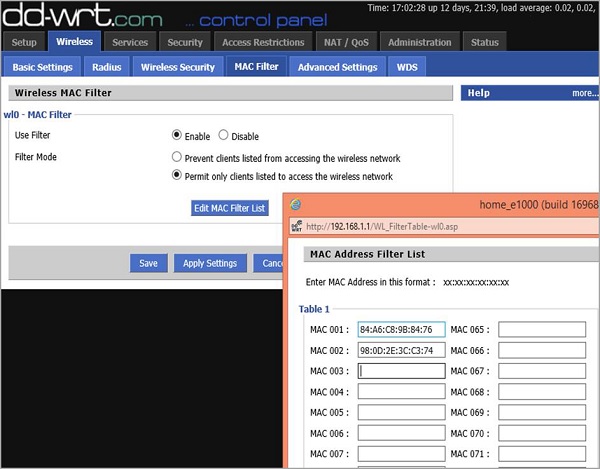

如下图所示,在我的家庭路由器上,我通过指定AP的MAC地址将其设置为可以与AP通信的两个设备。

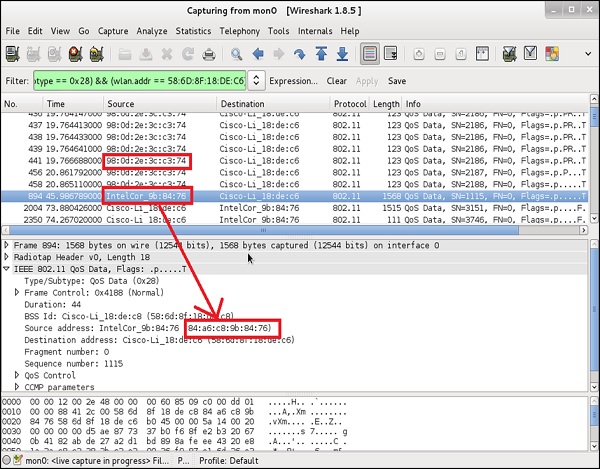

这是攻击者一开始没有的信息。但是,由于无线媒体是“开放的”监听状态,因此他可以使用Wireshark侦听已连接的设备并在特定时间与AP通信。当您启动Wireshark进行监听时,很可能每秒会收到数百个数据包,因此,在Wireshark中使用有效的过滤规则是明智的。我实现的过滤器类型是-

(wlan.fc.type_subtype == 0x28)&&(wlan.addr == 58:6D:8F:18:DE:C8)

该过滤器的第一部分告诉Wireshark,它只应查看数据包(而不是信标帧或其他管理帧)。它是子类型0x28 AND(“ &&”)的参与方之一应该是我的AP(在无线接口上,其MAC地址为58:6D:8F:18:DE:C8 )。

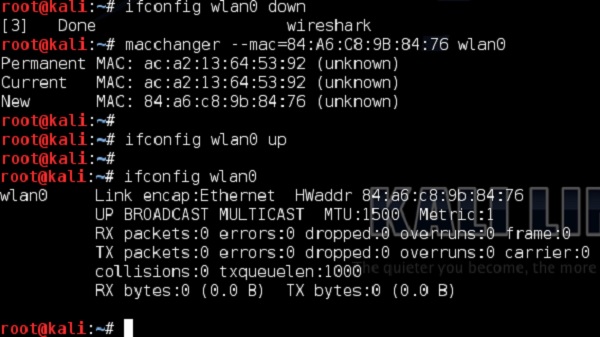

您会注意到,有两个设备正在与AP交换数据包,这是我作为管理员在前面的MAC过滤中特别允许的设备。有了这两个,作为攻击者,您要做的唯一配置就是在本地更改无线卡的MAC地址。在此示例中,我将使用基于Linux的工具(但对于所有可能的操作系统,还有很多其他工具)-

这是绕过基于MAC过滤的访问控制的简单方法。如今,执行访问控制的方法更加先进。

专用身份验证服务器仅通过查看特定客户端的无线帧的外观并将它们与之进行比较,就可以区分特定客户端是由HP,Apple的IPhone(哪种IPhone)生产的PC还是其他无线客户端。特定供应商所熟知的一组“基准”。但是,这不是您可能在家庭网络上看到的。这些解决方案非常昂贵,并且需要更复杂的基础架构来集成多种类型的服务器-最有可能在某些公司环境中得到满足。