- 无线安全-网络(1)

- 无线安全-网络

- 无线安全|套装1

- 无线安全|套装1(1)

- 无线安全教程

- 无线安全教程(1)

- 无线安全|第2部分(1)

- 无线安全|第2部分

- 无线安全-破解无线攻击(1)

- 无线安全-破解无线攻击

- 空安全错误 (1)

- 无线安全-黑客方法(1)

- 无线安全-黑客方法

- 无线安全-发起无线攻击(1)

- 无线安全-发起无线攻击

- 无线安全-第2层DoS

- 无线安全-第1层DoS

- 无线安全-第3层DoS

- 无线安全-第2层DoS(1)

- 取消对无线客户端的身份验证

- 取消对无线客户端的身份验证(1)

- 无线安全-身份验证攻击(1)

- 无线安全-身份验证攻击

- 无线安全-破解加密(1)

- 无线安全-破解加密

- 无线安全-流量分析(1)

- 无线安全-流量分析

- 空安全错误 - 无论代码示例

- 无线安全-蓝牙黑客(1)

📅 最后修改于: 2020-12-03 06:27:40 🧑 作者: Mango

您可能已经遇到这种情况,即当您带上PC在家中使用无线设备时,PC会自动连接到WLAN,而无需您进行任何操作。这是因为,您的笔记本电脑会记住您过去连接的WLAN列表,并将此列表存储在所谓的“首选网络列表” (在Windows世界中)中。

恶意黑客可能会使用此默认行为,并将其自己的无线AP带到通常使用Wi-Fi的物理区域。如果该AP发出的信号要好于原始AP发出的信号,则便携式计算机软件将错误地与黑客提供的虚假(恶意)访问点关联(认为这是您过去使用的合法AP) )。在某些大型开放空间(例如机场,办公室环境或公共区域)中,此类攻击非常容易执行。这类攻击有时称为“蜜罐AP攻击” 。

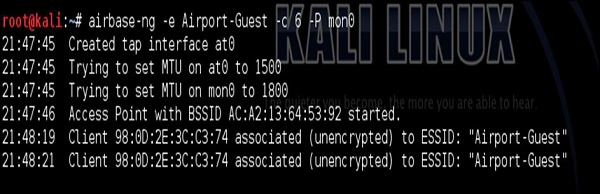

创建伪造的AP不需要任何物理硬件。在本教程中使用的Linux发行版都是Kali Linux ,它具有一个名为airbase-ng的内部工具,可以使用一个命令创建具有特定MAC地址和WLAN名称(SSID)的AP。

让我们创建一个以下场景。过去,我曾在欧洲的一个机场使用过“ Airport-Guest”的SSID。这样,我知道我的智能手机已将此SSID保存在PNL(首选网络列表)上。因此,我使用airbase-ng创建了此SSID。

创建WLAN后,我使用了前面所述的第2层DoS攻击,以不断从Home_e1000无线网络取消对智能手机的身份验证。那时,我的智能手机检测到另一个SSID(机场访客)的链接质量非常好,因此它会自动与其连接。

这是您从21:48:19开始的转储中看到的内容。到那时,我们处于良好状态,可以通过此初始连接执行一些其他攻击。可能是中间人,通过攻击者的PC转发所有无线流量(攻击流量交换的完整性和机密性。或者您可以通过使用Metasploit Framework利用某些漏洞,从攻击者的PC直接连接回智能手机。 ..有很多前进的可能。