先决条件:Wireshark 简介

本文将介绍抓包和分析的方法。它还将介绍一些用于提高捕获和分析效率的高级工具。

为什么要四处嗅探?

如果您之前有保护系统的经验,那么您怎么强调侦察的重要性都不为过。如果您是新手,请知道这非常重要。数据包嗅探是网络侦察和监控的基本形式。它对学生和 IT 专业人员同样有用。

Wireshark 使用底层数据包捕获库来捕获传入或通过其设备上的 NIC 的数据。默认情况下,Wireshark 仅捕获设备上的数据,但如果在混杂模式下运行,它几乎可以捕获其 LAN 上的所有数据。目前,Wireshark 使用 NMAP 的数据包捕获库(称为 npcap)。

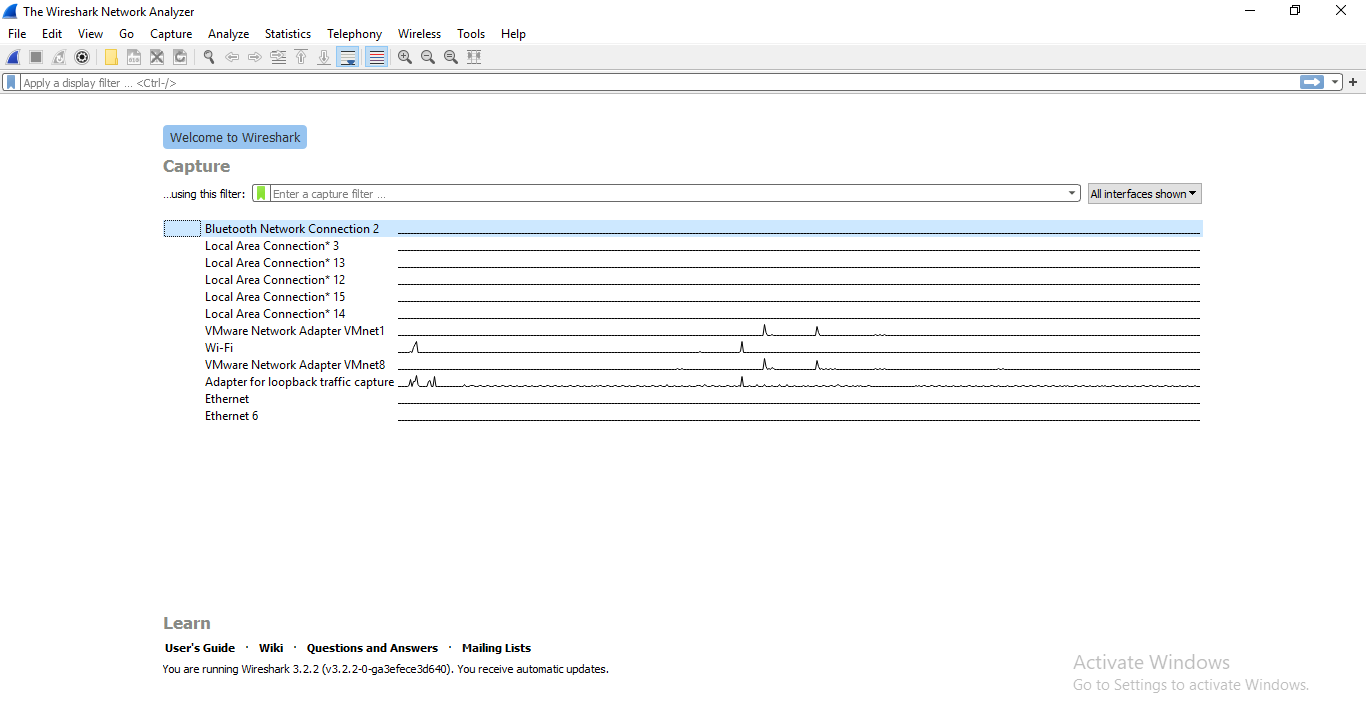

启动和运行:安装后启动 Wireshark,批准管理员或超级用户权限,您将看到一个如下所示的窗口:

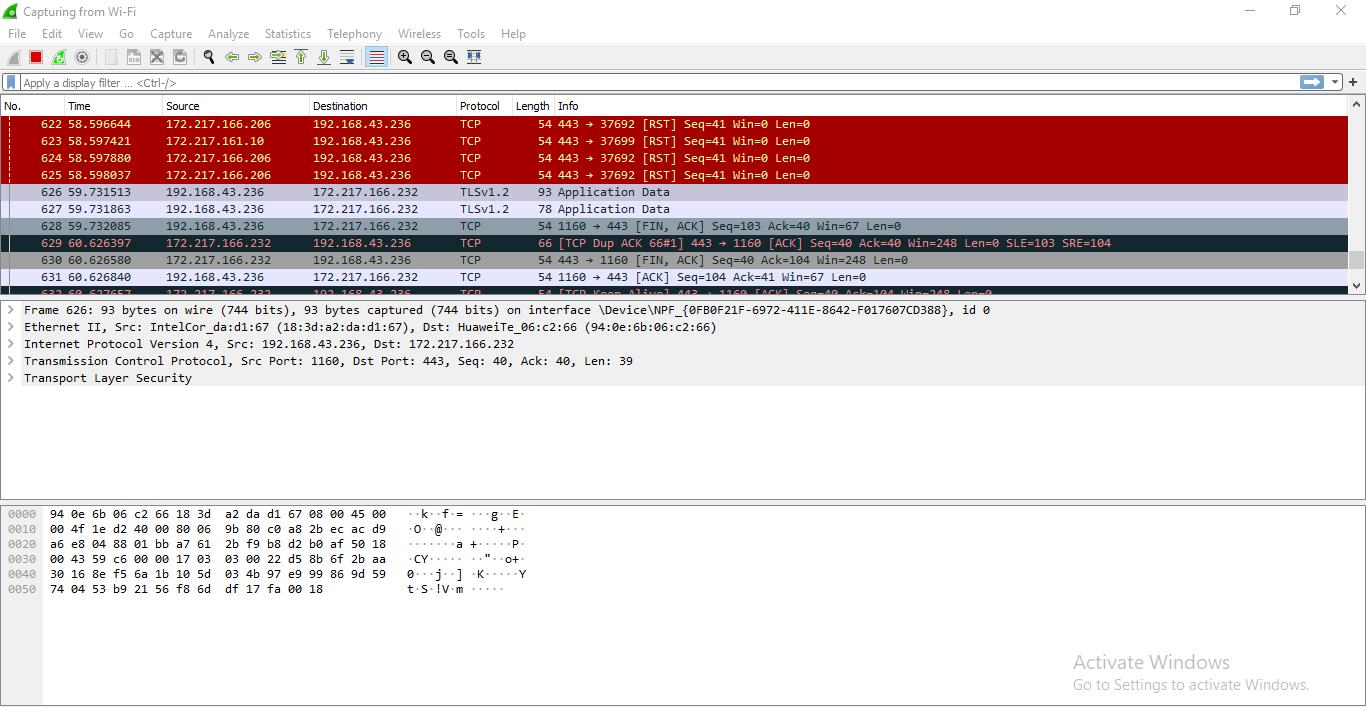

此窗口显示设备上的接口。要开始嗅探,请选择一个接口并单击左上角的蓝鳍图标。数据捕获屏幕具有三个窗格。顶部窗格显示实时流量,中间窗格显示有关所选数据包的信息,底部窗格显示原始数据包数据。顶部窗格显示源地址(IPv4 或 IPv6)目标地址、源和目标端口、数据包所属的协议以及有关数据包的其他信息。

由于每秒有很多数据包进出,查看所有数据包或搜索一种类型的数据包将是乏味的。这就是提供数据包过滤器的原因。可以在捕获级别或显示级别根据许多参数(如 IP 地址、端口号或协议)过滤数据包。很明显,显示级别过滤器不会影响被捕获的数据包。

一些通用的捕获过滤器是:

- 主机(通过单个目标捕获流量)

- net(通过网络或子网捕获流量)。 “net”可以以“src”或“dst”为前缀来指示数据是来自还是去往目标主机。)

- 端口(通过端口或从端口捕获流量)。 “port”可以以“src”或“dst”为前缀来指示数据是来自还是去往目标端口。

- “and”、“not”和“or”逻辑连接词。(用于将多个过滤器组合在一起)。

还有一些更基本的过滤器,它们可以非常有创意地组合在一起。另一个过滤器范围,显示过滤器用于对捕获的数据创建抽象。这些基本示例应该提供其语法的基本概念:

- tcp.port==80/udp.port==X 显示端口 X 的 tcp/udp 流量。

- http.request.uri 匹配 “parameter=value$” 显示应用层级别的 HTTP 请求数据包,其 URI 以具有某个值的参数结尾。

- 逻辑连接词 and or and 在这里也不起作用。

- ip.src==192.168.0.0/16 和 ip.dst==192.168.0.0/16 将显示进出工作站和服务器的流量。

还有一个着色规则的概念。每个协议/端口/其他元素都提供了独特的颜色,使其易于查看以进行快速分析。有关着色规则的更多详细信息在这里

插件是可以嵌入到原生 Wireshark 中的额外代码片段。插件通过以下方式帮助分析:

- 显示参数特定的统计数据和见解。

- 处理捕获文件和与其格式相关的问题。

- 与其他工具和框架协作以建立多合一的网络监控解决方案。

只需具备查看通过您的设备或 LAN 中的所有流量的基本功能以及帮助您进行分析的工具和插件,您就可以使用您的设备做很多事情。像:

- 对您的设备或 WiFi 的 Internet 连接问题进行故障排除。

- 监控您的设备是否有可能表示恶意软件感染的不需要的流量。

- 测试涉及网络的应用程序的工作。

- 用它来了解计算机网络的工作原理。