僵尸网络是由被称为botmaster或erderder的恶意程序员执行的程序。麻烦程序将感染或病毒发送到有效负载为恶意应用程序的虚弱用户的计算机。它通过命令和控制服务器连接。垃圾邮件发送者从打扰者那里购买服务,然后打扰者本身发出更新的命令。僵尸网络取证交易会针对僵尸网络攻击及其相关漏洞进行事后调查。僵尸网络取证在当今至关重要,因为它有助于并防止组织受到外部和内部网络的攻击。

In this article, we will cover the following topics:

- What is Botnet Forensics?

- Classification of Botnet Forensics.

- Botnet Forensics Framework.

- Challenges in Botnet Forensics Framework.

让我们开始,并详细介绍每个部分。

什么是僵尸网络取证?

僵尸网络取证是确定破坏范围并应用方法来确定感染类型的科学。这是对僵尸网络攻击的调查,其中包括一系列活动,例如收集,识别,检测,获取和归因。僵尸网络取证的主要目的是测量入侵程度,调查入侵并提供从入侵中恢复的信息,以增强系统安全性。

僵尸网络取证的可用信息可用于:

- 加强安全工具。

- 了解Operandi的方法。

- 将来可以用来防止对网络安全的潜在威胁。

僵尸网络取证不仅可以确保网络安全,还可以促进执法。

僵尸网络取证系统的分类

僵尸网络取证领域的整个研究大致可以分为以下几类:

基于有效载荷的分类:

在此,基于有效载荷的字段对分组进行分类。有效负载使用分类技术,例如深度数据包检测,该技术利用签名分析对流量进行验证和分类。签名分析可以是其他类型的–

启发式分析:启发式分析包括监视网络流量以识别可疑的网络流量。根据使用处理器对可疑网络流量行为的启发式分析来检测机器人。

这里的可疑网络流量行为包括与Botmaster相关的命令和控制流量。启发式分析和行为分析并存。某些防病毒软件同时使用两种技术来识别病毒和感染。

行为分析:行为分析和启发式分析同时进行,几种防病毒软件利用这两种技术来识别病毒和感染。

模式分析:应用程序在数据包的有效载荷中有一些模式,可用于识别协议。模式可以存在于包中的任何位置。

数值分析:这包括考虑数据包的数字特性,例如有效负载大小,响应数据包的数量等。

基于签名的分类:

此处的主要目的是检测,研究性质并找出在给定有效负载中工作的位字符串的特征。此分类方法用于fredezone,它是Fredericton市运营的免费网络服务提供商。

基于决策树的分类:

在此方法中,将数据拆分为较小的子集时,将同时生成决策树。结果以具有决策节点和叶节点的树的形式表示。当您处理未知流量时,这是用于分类的最佳技术。

基于集合的分类:

Rokach等。将集成模型分为从属和独立方法。在Dependent方法中,最精通的模型实例是boosting,称为重采样和合并。它用于提高对分布式训练数据进行每周分类的性能。通过迭代过程,AdaBoost是一种著名的集成算法,用于改进简单的提升算法。在独立中,众所周知的方法是装袋和摇摆。

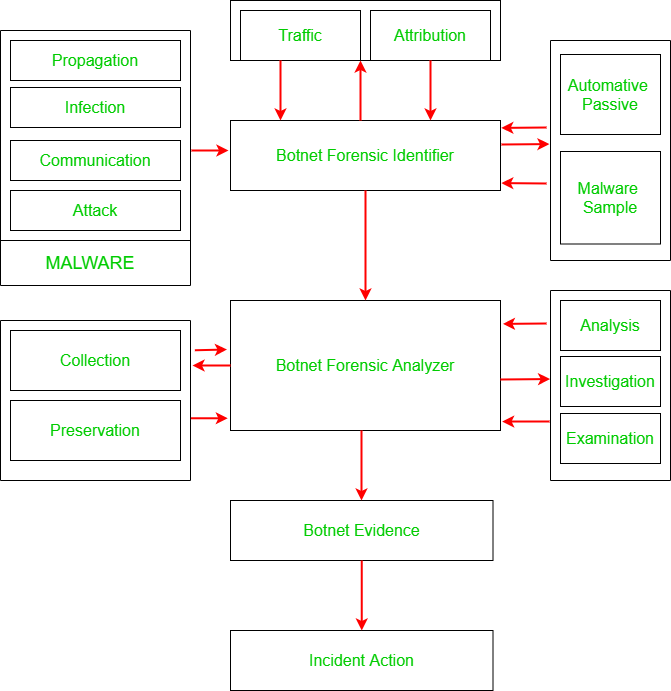

僵尸网络取证框架

在本节中,我们将基于现有模型和研究来讨论僵尸网络取证的通用框架。

僵尸网络取证框架包括五个阶段–

1.恶意软件:

第一阶段是恶意软件阶段。它涉及传播,感染,通信和攻击,这些将显示恶意软件的阶段。 IRC是最常见且使用最广泛的渠道。此阶段显示恶意软件的类型,无论是僵尸网络还是其他种类的恶意软件。

2.僵尸网络法医调查员:

这是僵尸网络取证框架的第二阶段。此阶段着重于–

- 识别系统是否受到威胁或被感染。

- 万一系统受到威胁,它将确定是机器人攻击还是其他类型的攻击。

- 它通过对流量,归因,汽车被动和恶意软件样本进行侦查来搜索该机器人。

- 它还关注归因,汽车被动和恶意软件样本。

3.僵尸网络取证分析仪:

这是僵尸网络取证框架的第三阶段。此阶段包括–

- 分析从标识符阶段生成的结果。

- 它可以在进行刑事调查后进行搜索。

- 万一标识符确保恶意软件,则分析仪将查找它是什么类型的恶意软件,在何处感染。

- 它找出实际信息的线索,并将所有详细信息转发给僵尸网络证据阶段。

- 此阶段包括分析,调查,检查,收集和保存等阶段。

4.僵尸网络证据:

这是僵尸网络取证框架的第四阶段。此阶段收集来自所有先前阶段的所有信息,并将其转发到事件响应阶段3。

5.事件处理:

这是僵尸网络取证框架的最后阶段。此阶段涉及三个活动-遏制,根除和恢复。此阶段涉及以下步骤–

- 收集了所有信息并了解了事件之后,IR团队将开始对付威胁。

- 它包括采取措施防止进一步的损坏。

- 消除威胁后,恢复步骤将通过采取诸如加强网络安全性,重建系统以及替换受到破坏的文件之类的操作来将系统恢复到正常功能。

僵尸网络取证的挑战

僵尸网络取证的不同阶段存在一些限制。我们将强调每个阶段的差距。

1.收集阶段–

应该有一个有效的机制来从数据包捕获中识别攻击特征,并实时捕获通过高速网络传输的僵尸网络流量。

2.识别阶段–

此阶段具有以下限制:

- 需要同时识别攻击以触发取证过程。

- 可以实时识别攻击类型。

- 应该有一种有效的技术来识别集中式僵尸网络。

- 必须确定恶意网络事件。

3.分析阶段–

这个阶段有一些局限性,例如:

- 对IRC流量进行深入分析仍然是一个挑战。

- 需要机器学习技术来改进算法。

- 对于Waledac流量和P2P流量,很难检测到流量。

- 必须从受到威胁的网络中的各个主机考虑这些信息,以进行侦察。

- 攻击信息和警报必须从安全传感器的组合中获取,因为没有哪个安全工具可以提供全面的警报信息。

僵尸网络取证是对僵尸网络的主动和被动调查。但是,该研究基于先前的研究反应性调查。本文重点介绍僵尸网络取证的不同分类,其框架和挑战。

参考 –

- https://zh.wikipedia.org/wiki/僵尸网络

- 研究之门