PickleRick – 在 Kali Linux 中绕过黑名单 CTF

在本文中,我们将解决您可以在 TryHackMe 网站上解决的 PickleRick CTF。这个以瑞克和莫蒂为主题的挑战要求您利用网络服务器找到 3 种成分,这些成分将帮助瑞克制作魔药,将自己从泡菜变回人类。

解决CTF的步骤

第 1 步:获取您的 IP 地址

按下部署按钮后,我们现在有了我们的 IP 地址。

我们可以看到,这项挑战的目的是识别Web 服务器中的错误。

第 2 步:枚举和扫描

让我们看看我们可以用 Nmap、Nikto 和 dirbuster 找到什么。

从搜索计算机上的任何可用端口开始是一个合理的经验法则。

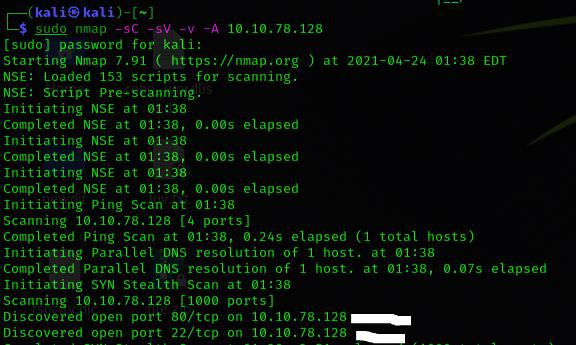

sudo nmap -sC -sV -A 10.10.78.128

使用Nmap,我们可以看到打开了两个端口:22(ssh)和80(HTTP)。

- 端口 22(SSH) ——我们可以看到我们的 SSH 端口在这个窗口中是打开的。除非我们发现了某人的密码,否则这个端口并不是特别容易受到攻击。我们不会惹它。

- 端口 80(HTTP) – 在这里可以使用 Web 服务。让我们环顾四周,看看我们能找到什么。

我们似乎没有什么可以粉碎的,只有两个端口。对于 ssh,使用 22,对于 HTTP,使用 80。所以,首先,通常搜索站点的源代码,看看那里是否隐藏了任何东西,然后,一旦我们知道我们正在使用什么,我们就会寻找一些目录。

接下来,我们将讨论用于查找隐藏目录的 Dirbuster。我们将使用 Dirbuster 来寻找一些秘密目录。

sudo dirb http://10.10.78.128

我们有一个访问目录、一个index.html文件和一个带有dirbuster的robots.txt文件(两者都返回200 ,这很好)。我们还有一个服务器状态,无论出于何种原因,它都会返回禁止的HTTP代码403 。

接下来,我们将讨论 Nikto。

sudo nikto -h 10.10.216.96

当我们运行Nikto 时,我们注意到有一个登录名。感兴趣的PHP文件。让我们切换到 Web 应用程序,看看既然我们已经完成了简单的枚举,是否还能找到更多提示。

第 3 步:让我们继续第一个。

瑞克需要的第一个成分是什么?在选项卡中,当我们转到IP 地址时,我们将看到以下内容。

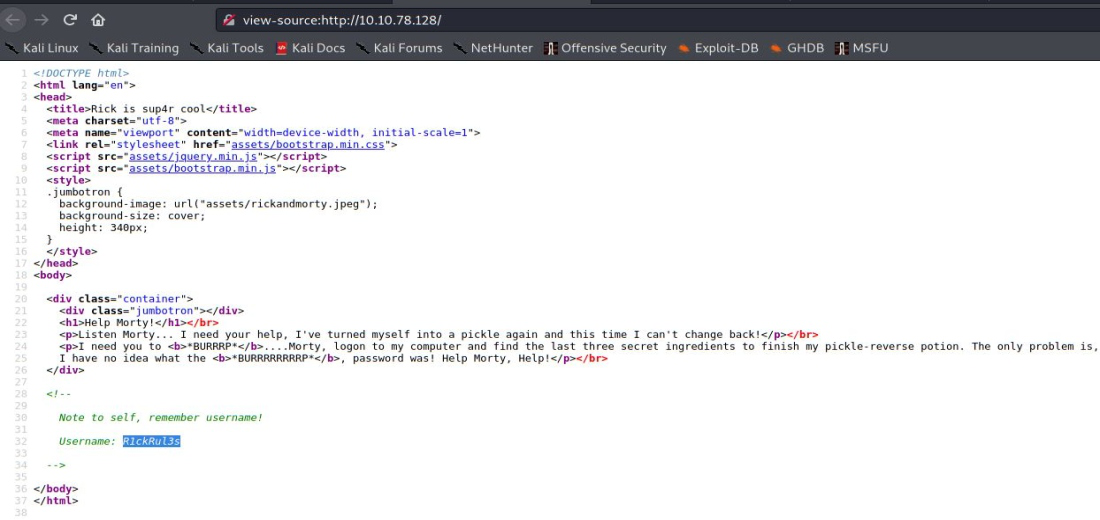

但是对于打嗝来说,没有什么特别突出的。让我们看一下源代码,看看我们能找到什么。

第 4 步:当我们查看源代码(在页面上单击鼠标右键并选择显示源代码)时,我们会在底部看到一个用户名。让我们看看我们是否能找出密码是什么。也许我们的Dirbuster发现会有用。

第 5 步:当我们返回Dirb数据时,我们找到了一个robots.txt文件。当我们打开这个文件时,我们会看到以下内容。至少可以说,这是一个奇怪的robots.txt文件。如果这是密码;让我们看看它是如何工作的。

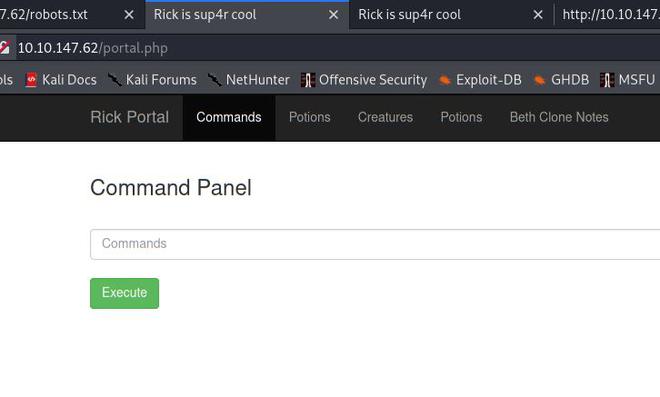

第 6 步:我们的Nikto报告中有一个登录页面。当我们访问该网站并从index.html页面输入我们的用户名和从robots.txt页面输入密码时,我们会得到以下信息。

登录成功

第 7 步:现在,由于此页面称为命令门户,让我们尝试输入命令并检查会发生什么。如果我们使用ls -al命令,我们将看到返回某些结果。似乎我们已经发现了我们的第一个成分。

ls -al

步骤 8:访问 Sup3rS3cretPickl3Ingred.txt 文件

现在我们必须以与在 robots.txt 文件中相同的方式访问 Sup3rS3cretPickl3Ingred.txt 文件。在浏览器中访问 http://ipAddress>/Sup3rS3cretPickl3Ingred.txt,我们现在有了文本文件的内容。

http://10.10.78.128/Sup3rS3cretPickl3Ingred.txt

第 9 步:让我们进入第二个问题。

瑞克需要的第二个成分是什么?

既然我们知道它容易受到命令注入的影响,让我们看看是否可以进行目录遍历来访问程序的其他方面。返回目录列表,我们发现了一个提示.txt格式。当我们打开文档时,我们看到以下内容:

http://10.10.78.128/clue.txt

第 10 步:专注于“文件系统”这个词

“文件系统”一词与计算机有关。所以,让我们在命令门户上使用ls /home 。

这将列出我们主目录中的所有内容。所以这里我们得到了一个名为 Rick 的目录。让我们继续使用ls /home/rick搜索,我们可能会在 rick 的目录中找到一个名为第二成分的文件。

ls /home/rick

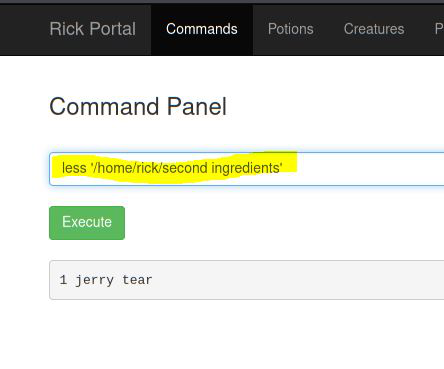

第 11 步:我们用less命令打开第二个成分。由于空格,文件名用引号引起来。 Linux 将查看不带引号的第二个成分。

现在我们有了第二个成分

第 12 步:让我们进入最后一个问题

瑞克需要的最终成分是什么?

现在我们只需要找到第三个也是最后一个成分,因为我们知道less命令对我们有用。让我们看看如何使用ls导航到/root目录。似乎我们无法查看/root目录中的任何内容。我们应该使用sudo来提升我们的管理员权限。

sudo -l

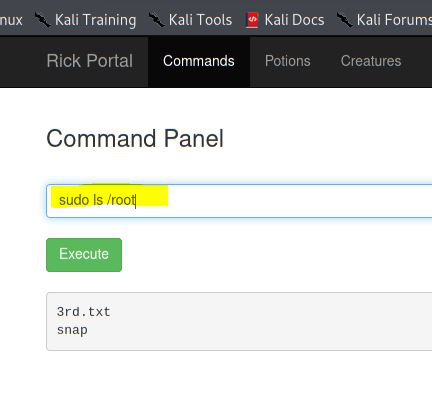

我们可以看到,当我们使用 sudo 时,不会询问密码(这肯定不是很好的安全性!)。这可能正是我们要查看/root目录中的内容。要查看该目录中的内容,我们只需要一起使用sudo和ls 。

sudo ls /root

第 13 步:获取最终成分

通过在3rd.txt文件中结合使用sudo命令和less命令,我们可以看到我们拥有第三个也是最后一个成分。

sudo less /root/3rd.txt

因此,我们完成了 Pickel Rick 挑战。