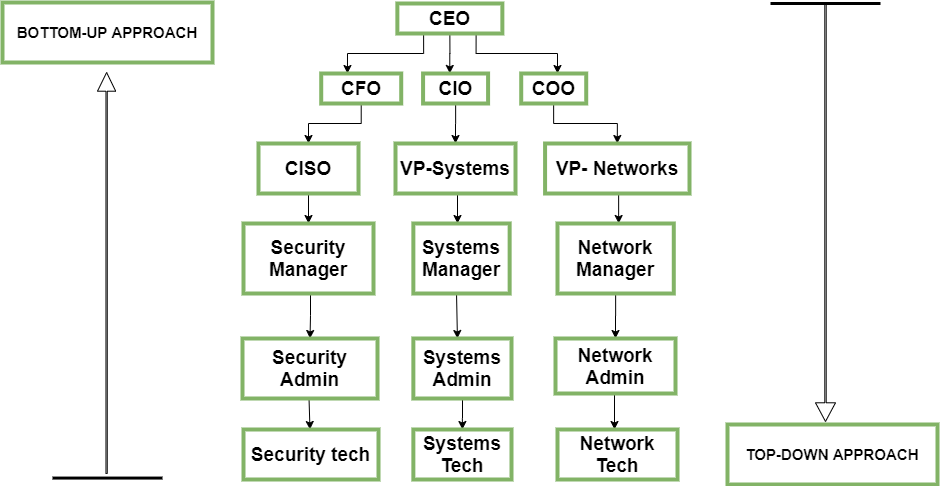

信息安全实施方法

为了从潜在的违规和网络攻击中确定数据的安全性,安全模型的实施有一个重要的阶段需要执行。为了保证安全模型的完整性,可以设计使用两种方法:

1. 自下而上的方法:

该公司的安全模型由系统管理员或从事网络安全工作的人员或网络工程师应用。这种方法背后的主要思想是让在信息系统领域工作的个人利用他们在网络安全方面的知识和经验来保证设计一个高度安全的信息安全模型。

- 主要优势 –

个人在其领域的技术专长可确保解决每个系统漏洞,并且安全模型能够应对任何可能的潜在威胁。 - 坏处 -

由于高级管理人员和相关指令之间缺乏合作,它往往不适合组织的要求和战略。

2. 自上而下的方法:

这种类型的方法是由组织的高管初始化和发起的。

- 他们制定政策并概述要遵循的程序。

- 确定项目的优先事项和预期结果

- 确定每项所需行动的责任

它更有可能成功。该战略通常通过投入资源、一致的准备和执行机制以及影响企业文化的机会来提供高层管理人员的大力支持。  组织以各种方式处理安全管理问题。传统上,公司采用自下而上的方法,该流程由运营员工发起,其结果随后根据提议的政策传播给高层管理人员。由于管理层没有关于威胁、影响、资源理念、可能的回报和安全方法的信息,这种方法偶尔会造成突然而剧烈的崩溃。

组织以各种方式处理安全管理问题。传统上,公司采用自下而上的方法,该流程由运营员工发起,其结果随后根据提议的政策传播给高层管理人员。由于管理层没有关于威胁、影响、资源理念、可能的回报和安全方法的信息,这种方法偶尔会造成突然而剧烈的崩溃。

相反,自上而下的方法是对整个问题的非常成功的反向观点。管理层了解严重性并启动流程,随后系统地从网络工程师和操作人员那里收集。