Parth - Linux 中的启发式漏洞参数

URL 参数是一种传输有关点击后到达 URL 数据的方法。我们可以在您的网址中包含网址参数,以便您的网址跟踪有关点击的数据。

例如,参数 geeksforgeeks.org/demo?url=[victim_payload] 可以包含 URL 作为值,并且可以成为 LFI、XSS 等各种漏洞的受害者或目标。开放重定向、SSRF 攻击等等。 Parth 工具是一种基于Python语言的工具,可以发现 URL 以查找参数名称以及通常与之相关的漏洞或风险。 Parth 工具可以将结果存储在文件和 JSON 格式中。 Parth 工具旨在通过对测试组件进行优先级排序来帮助渗透测试人员进行安全测试。

Parth工具的特点:

- Parth 工具可以发现带有风险参数的 URL。

- Parth 工具是用Python语言设计的。

- Parth 工具可以以 File 或 JSON 格式存储或保存结果。

- Parth 工具是开源的,可以免费使用。

安装:

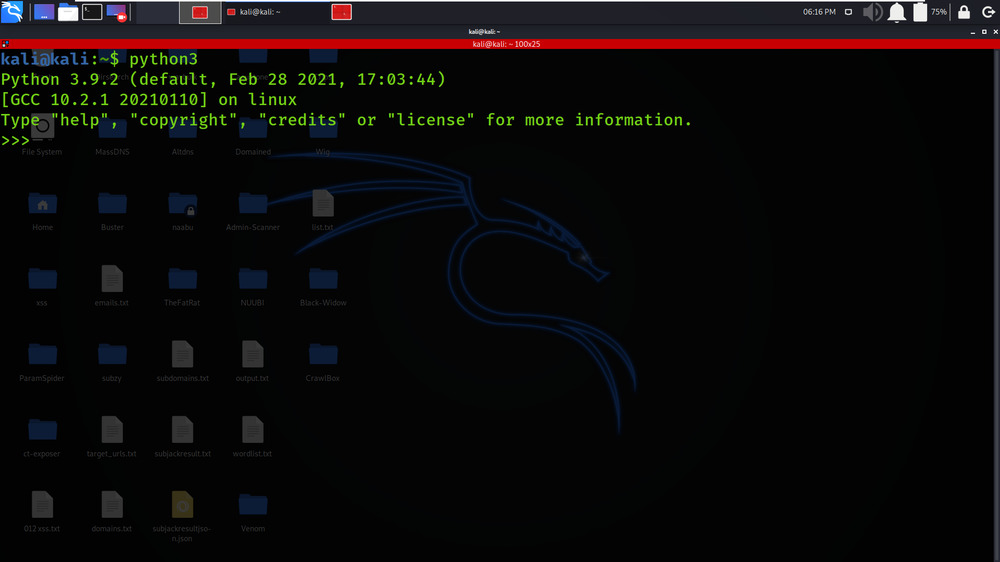

第一步:检查Python环境是否建立,使用如下命令。

python3

第 2 步:打开您的 Kali Linux 终端并使用以下命令移至桌面。

cd Desktop

第 3 步:您现在在桌面上,使用以下命令创建一个名为 Parth 的新目录。在这个目录下,我们就完成了 Parth 工具的安装。

mkdir Parth

第 4 步:现在使用以下命令切换到 Parth 目录。

cd Parth

第 5 步:现在您必须安装该工具。您必须从 Github 克隆该工具。

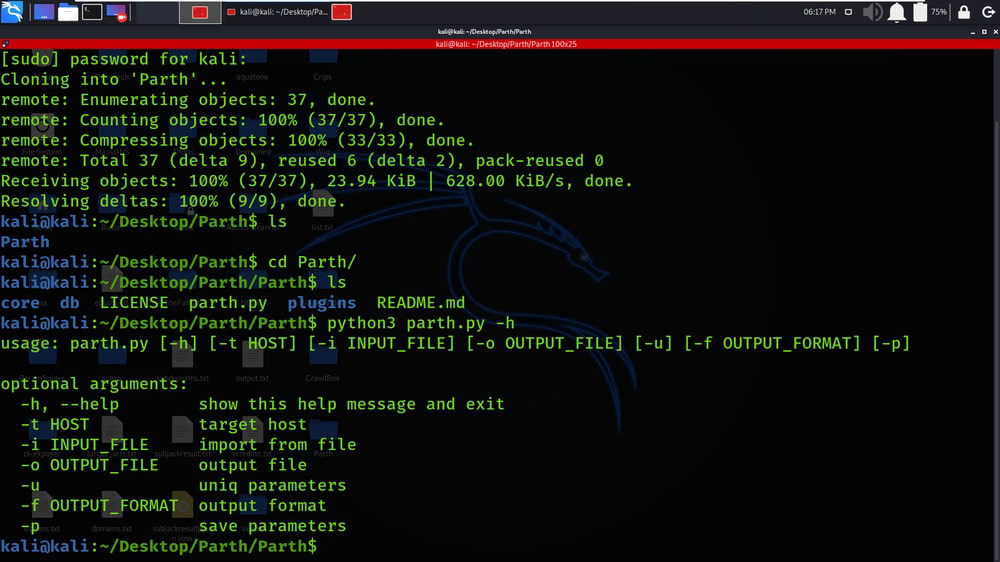

sudo git clone https://github.com/s0md3v/Parth.git

第六步:工具已经在Parth目录下成功下载。现在使用以下命令列出工具的内容。

ls

步骤7:您可以观察到在我们安装该工具时生成的Parth工具创建了一个新目录。现在使用以下命令移动到该目录:

cd Parth

第 8 步:再次发现该工具的内容,请使用以下命令。

ls

步骤9:现在我们完成了安装,使用以下命令查看工具的帮助(更好地了解工具)索引。

python3 parth.py -h

在 Kali Linux 上使用 Parth 工具

示例 1:查找域的 URL

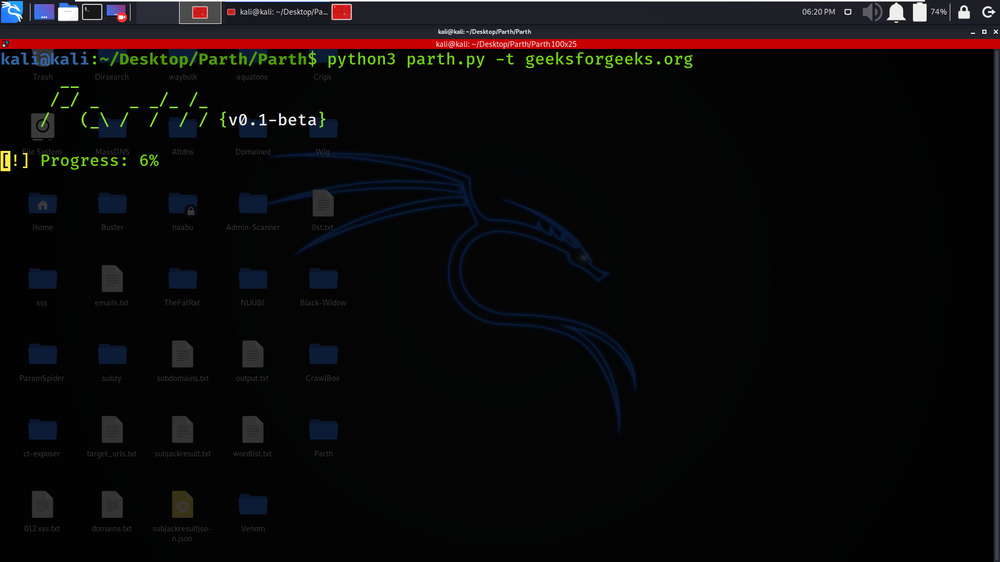

在这个例子中,我们将对我们的目标 geeksforgeeks.org 执行参数扫描。我们使用 -t (target) 标签来指定我们的目标主机。

python3 parth.py -t geeksforgeeks.org

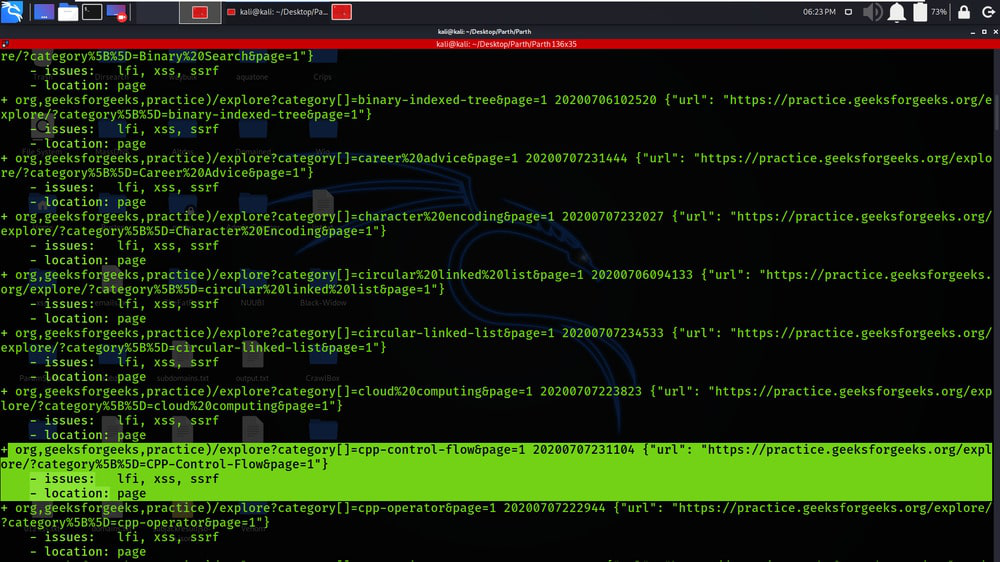

在下面的屏幕截图中,您可以看到我们的结果已准备就绪,我们已经获得了 URL 上的参数以及与之相关的风险,我们也获得了位置。在下面的截图中,从突出显示的部分,您可以看到特定的 URL 可能容易受到 LFI、XSS、SSRF 漏洞的攻击。

示例 2:忽略重复的参数名称

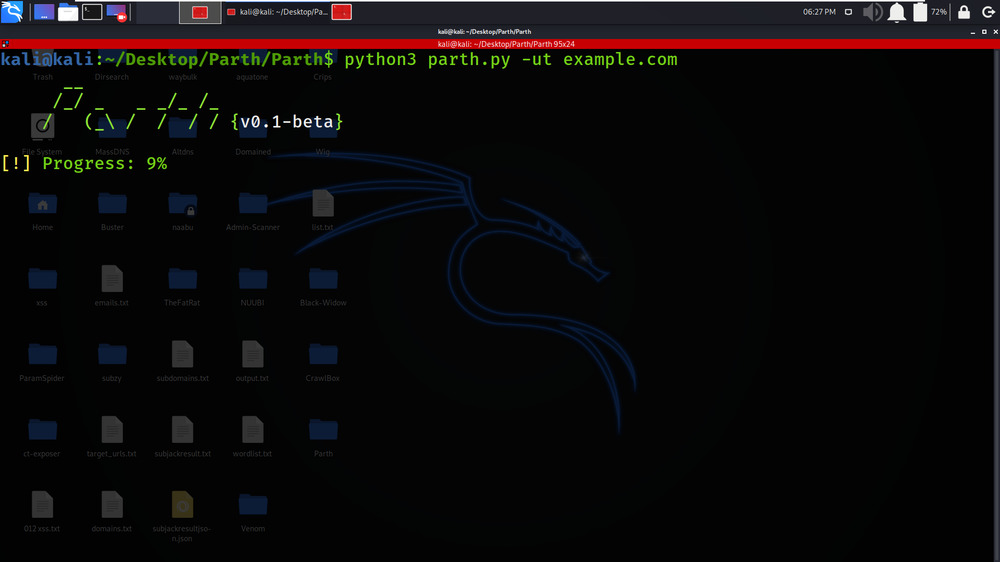

在此示例中,我们将忽略目标域上的重复参数名称。我们选择 example.com 作为我们的目标,因为它包含许多重复参数,因此我们将忽略此重复参数。我们使用 -u 标签来忽略重复的参数。

python3 parth.py -ut example.com

在下面的截图中,检索到的结果是唯一的结果,结果中不会看到相同的参数,这使测试人员的工作更加轻松。

示例 3:保存参数名称

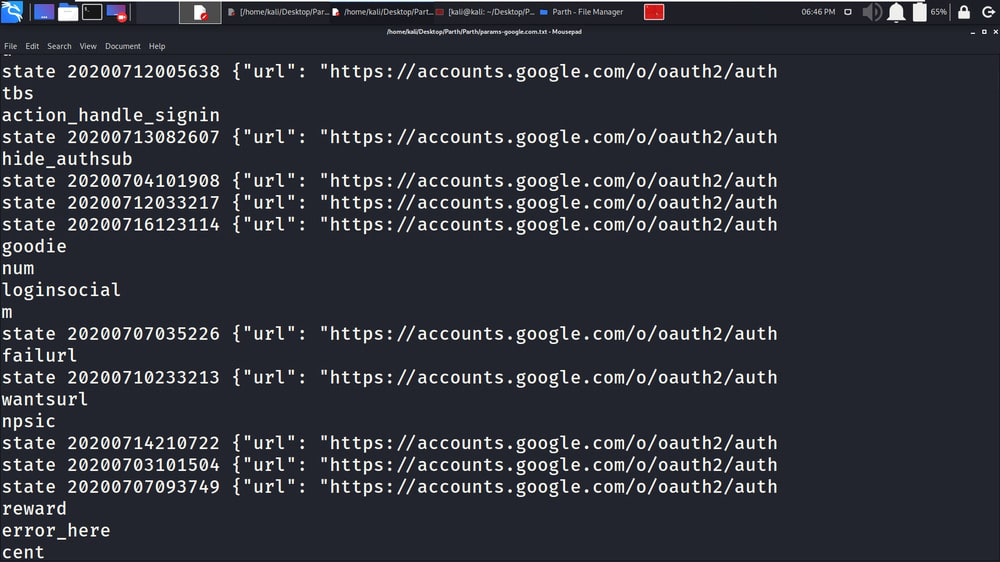

在此示例中,我们将参数名称保存在名为 params-google.com.txt 的文本文件中。

python3 parth.py -pt google.com

在下面的屏幕截图中,您可以看到参数名称存储在文本文件中。

示例 4:文件格式输出

在这个例子中,我们将保存在文件格式中检测到的参数的结果。 -f 标签用于保存结果。

python3 parth.py -t geeksforgeeks.org -f geeksforgeeks.txt

在下面的屏幕截图中,您可以看到结果与风险/问题和位置一起存储在文本文件中。

如果任何安全研究人员或漏洞赏金猎人试图寻找依赖于用户输入的漏洞(如 SSRF、LFI、XSS),那么 Parth 工具是一个非常有用的工具。 Parth 工具可以轻松检测 URL 上的参数以及与之相关的风险。