公钥基础设施

公钥基础设施或 PKI 是颁发数字证书的管理机构。它有助于保护机密数据并为用户和系统提供唯一身份。因此,它确保了通信的安全性。

公钥基础设施使用一对密钥:公钥和私钥来实现安全性。公钥容易受到攻击,因此需要完整的基础设施来维护它们。

管理密码系统中的密钥:

密码系统的安全性依赖于它的密钥。因此,重要的是我们有一个可靠的密钥管理系统。密钥管理的三个主要领域如下:

- 加密密钥是必须通过安全管理进行管理的一段数据。

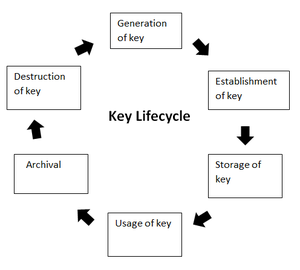

- 它涉及管理关键生命周期,如下所示:

- 公钥管理进一步要求:

- 保密私钥:只有私钥的所有者才有权使用私钥。因此,它应该远离任何其他人。

- 保证公钥:公钥在开放域中,可以公开访问。当公共可访问性达到这种程度时,就很难知道密钥是否正确以及它将用于什么。必须明确定义公钥的用途。

PKI或公钥基础设施旨在实现公钥的保证。

公钥基础设施:

公钥基础设施确认公钥的使用。 PKI 标识公钥及其用途。它通常由以下组件组成:

- 数字证书也称为公钥证书

- 私钥令牌

- 登记机关

- 认证机构

- CMS或认证管理系统

在 PKI 上工作:

让我们逐步了解 PKI 的工作原理。

- PKI 和加密: PKI 的根源涉及密码学和加密技术的使用。对称和非对称加密都使用公钥。这里的挑战是——“你怎么知道公钥属于正确的人或你认为它属于的人?”。 MITM(中间人)总是存在风险。此问题由使用数字证书的 PKI 解决。它为密钥提供身份,以便轻松准确地验证所有者。

- 公钥证书或数字证书:数字证书颁发给人和电子系统,以在数字世界中唯一标识他们。以下是有关数字证书的一些值得注意的事情。数字证书也称为 X.509 证书。这是因为它们基于 ITU 标准 X.509。

- 证书颁发机构 (CA) 将用户的公钥与客户端的其他信息一起存储在数字证书中。信息已签名,并且数字签名也包含在证书中。

- 然后通过使用证书颁发机构的公钥验证签名来检索对公钥的确认。

- 认证机构: CA 颁发并验证证书。该机构确保证书中的信息真实且正确,并且还对证书进行数字签名。 CA 或认证机构执行以下基本角色:

- 生成密钥对——由 CA 生成的密钥对可以是独立的,也可以与客户端协作。

- 颁发数字证书——当客户成功提供有关其身份的正确详细信息时,CA 会向客户颁发证书。然后 CA 进一步以数字方式签署此证书,以便不能对信息进行更改。

- 证书的发布——CA 发布证书以便用户可以找到它们。他们可以通过将它们发布在电子电话簿中或将它们发送给其他人来做到这一点。

- 证书验证 - CA 提供一个公钥,有助于验证访问尝试是否被授权。

- 撤销——如果客户的可疑行为或对他们失去信任,CA 有权撤销数字证书。

数字证书的类别:

数字证书可分为四大类。这些是 :

- 第 1 类:仅通过提供电子邮件地址即可获得。

- 第 2 类:这些需要更多的个人信息。

- 第 3 类:首先检查提出请求的人的身份。

- 第 4 类:它们被组织和政府使用。

证书制作流程:

证书的创建过程如下:

- 创建私钥和公钥。

- CA 请求识别私钥所有者的属性。

- 公钥和属性被编码到 CSR 或证书签名请求中。

- 密钥所有者签署该 CSR 以证明拥有私钥。

- CA 在验证后签署证书。

在 CA 层次结构之间创建信任层:

每个 CA 都有自己的证书。因此,信任是分层建立的,其中一个 CA 向其他 CA 颁发证书。此外,还有一个自签名的根证书。对于根 CA,颁发者和主体不是两个单独的方,而是一个方。

根 CA 的安全性:

正如您在上面看到的,最终权限是根 CA。因此,根 CA 的安全性非常重要。如果根 CA 的私钥没有得到妥善处理,那么它可能会变成一场灾难。这是因为任何伪装成根 CA 的人都可以颁发证书。为满足安全标准,根 CA 应在 99.9% 的时间内处于脱机状态。但是,它确实需要上线才能创建公钥和私钥并颁发新证书。理想情况下,这些活动应每年进行 2-4 次。

在当今数字时代使用 PKI:

今天,有大量的应用程序需要进行身份验证。数百万个地方都需要认证。如果没有公钥基础设施,这是无法做到的。 PKI 的重要性,取决于用例和需求,随着时间的推移而发展。这是该曲目的一部分。

- 在 1995 年到 2002 年期间,PKI 的使用第一次仅限于最重要和高价值的证书。这包括电子商务网站的证书,使他们能够在搜索栏中显示锁定图标。目标是让消费者对各种网站的安全性和真实性充满信心。

- PKI 的第二个阶段出现在 2003 年到 2010 年左右,当时企业开始出现。正是在这个时候,员工收到了笔记本电脑,手机的使用率正在上升。因此,即使在办公室之外,员工也需要访问组织的资产。那时,使用 PKI 看起来是最好的身份验证方式。

- 第三阶段从 2011 年开始,一直持续至今。随着 IoT(物联网)等新技术的出现以及对 PKI 扩展的需求,PKI 的使用以及使用 PKI 的挑战都大大增加。如今,颁发了数以百万计的证书来验证移动工作人员的身份。但是,管理如此大量的证书非常具有挑战性。

PKI 解决的挑战:

PKI 之所以受欢迎,是因为它解决了各种问题。 PKI 的一些用例包括:

- 通过 SSL/TLS 认证保护 Web 浏览器和通信网络。

- 维护对 Intranet 和 VPN 的访问权限。

- 数据加密

- 数字签名软件

- 无需密码的 Wi-Fi 访问

除此之外,PKI 最重要的用例之一是基于 IoT(物联网)。以下是两个将 PKI 用于 IoT 设备的行业:

- 汽车制造商:如今的汽车具有 GPS、服务呼叫、助手等功能。这些需要传递大量数据的通信路径。确保这些连接的安全对于避免恶意方侵入汽车非常重要。这就是 PKI 的用武之地。

- 医疗设备制造商:手术机器人等设备需要很高的安全性。此外,FDA 要求任何下一代医疗设备都必须是可更新的,这样才能消除错误并处理安全问题。 PKI 用于向此类设备颁发证书。