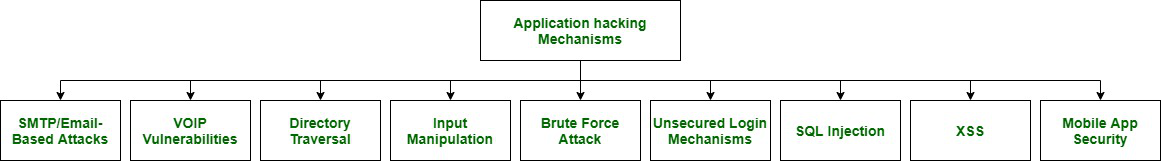

Web应用程序充当使用网页的用户和服务器之间的接口,该网页由应该动态执行的脚本代码组成。可以借助Internet或Intranet访问Web应用程序。 Web黑客通常是指通过超文本传输协议(HTTP)对应用程序的利用,可以通过通过其图形Web界面操纵应用程序,篡改统一资源标识符(URI)或利用HTTP元素来完成。可用于黑客攻击Web应用程序的一些方法如下:SQL注入攻击,跨站点脚本(XSS),跨站点请求伪造(CSRF),不安全通信等。下面提到的是应用程序黑客机制:

基于SMTP /电子邮件的攻击

SMTP(简单邮件传输协议)负责电子邮件的传输。由于使用了电子邮件跟踪程序,如果电子邮件的接收者读取,转发,修改或删除电子邮件,则电子邮件的发送者必须知道它。大多数电子邮件跟踪程序通过将域名附加到电子邮件地址(例如xyzRead.com)来工作。 MailTracking.com和eMailTracking Pro是允许道德黑客追踪电子邮件的工具。当道德黑客使用这些工具时,将记录结果操作和原始电子邮件的跟踪。发件人会收到通过自动生成的电子邮件对跟踪的电子邮件执行的所有操作的通知。有意收集电子邮件地址的垃圾邮件发送者可以使用网络蜘蛛。

预防措施:

- 禁用VRFY和EXPN

- 如果您需要VRFY和EXPN功能,请检查您的电子邮件服务器或电子邮件防火墙文档。

- 确保公司的电子邮件地址未发布在Web应用程序上。

VOIP漏洞

VOIP代表Internet协议上的语音。这项技术使我们可以使用宽带Internet连接而不是常规电话线进行语音呼叫。由于VOIP使用Internet来函数,因此它很容易受到DOS攻击等所有Internet漏洞的攻击。在线安全机制无法处理导致您的通话每天或连接质量不佳的VOIP。 VOIP是一个易于滥用的数字文件。这就引起了更多的安全隐患。这些是一些VOIP漏洞:

- 数据验证不足。

- 执行缺陷。

- 字符串操作缺陷。

- 资源不足。

- 低带宽。

- 文件操作缺陷。

- 密码管理。

- 权限和特权。

- 加密和随机性。

- 身份验证和证书错误。

预防措施:

- 确保您的计算机的操作系统和计算机的防病毒软件已更新。

- 确保您具有完整的入侵防御系统(IPS)和VoIP防火墙。

- 利用VPN保护通过移动/无线设备和网络发出的呼叫。

- 如果可能,请使用两个单独的连接。 VoIP线路,攻击或病毒等的一种连接。

目录遍历

目录遍历攻击也称为Unicode利用。运行IIS的Windows 2000系统容易受到此类攻击。它仅在未安装补丁程序的Windows 2000系统中发生,并且会影响CGI脚本和ISAPI扩展(例如.ASP)。它允许黑客进行系统级访问。 Unicode的转换任何语言的字符为通用十六进制码规范。因为它被解释了两次,并且解析器只扫描了一次结果请求,所以黑客可以通过IIS潜入文件请求。 Unicode目录遍历漏洞使黑客可以添加,更改,上载或删除文件并在服务器上运行代码。

预防措施 :

- 避免将用户提供的输入完全传递给文件系统API。

- 必须同时使用两层防御,以防止此类攻击。

- 应用程序必须先验证用户的输入,然后再进行进一步处理。

- 验证应验证输入内容仅包含允许的内容,例如纯字母数字字符等。

输入操作

输入参数操作基于客户端和服务器之间交换的参数操作,以便修改应用程序数据,例如用户详细信息和权限,产品数量和价格。此信息以cookie,隐藏的表单字段或URL查询字符串的形式存储,用于增强应用程序的功能和控制。该攻击可以由希望利用该应用程序谋取自己利益的恶意黑客,或者是希望通过中间人攻击来攻击第三人称攻击者的攻击者执行。 Web scarab和Paros代理用于此目的。

预防措施 :

- 采用SOA(面向服务的体系结构)。

- 对XML防火墙使用模块化体系结构,其中每个模块都检查特定的漏洞等。

蛮力攻击

黑客使用所有可能的字母,数字,特殊字符,大写字母和小写字母的组合来破解暴力破解密码。在蛮力攻击中成功的可能性很高。尝试所有可能的排列和组合需要大量的时间和耐心。开膛手John(又名Johnny)是发起暴力攻击的强大工具之一,它随Linux的Kali发行版一起提供。

预防措施:

- 限制登录尝试失败。

- 通过编辑sshd_config文件,创建无法通过SSH访问的root用户。

- 编辑您的sshd_configfile中的端口线。

- 使用验证码。

- 将登录尝试限制为指定的IP地址或范围。

- 两因素身份验证。

- 创建唯一的登录URL。

- 监视服务器日志等。

不安全的登录机制

在用户登录到网站帐户之前,许多网站都不授予使用该应用程序执行任何任务的权限。这为黑客提供了很大的帮助。这些登录机制通常不会优雅地处理错误的用户ID或密码。 Web应用程序可能会返回通用错误消息,例如“用户ID和密码组合无效”,并同时在URL中针对无效的用户ID和密码返回不同的错误代码。

预防措施 :

- 使用验证码(也称为reCAPTCHA)。

- 使用Web登录表单可以防止尝试破解密码。

- 在10到15次失败的登录尝试后,在Web服务器上采用入侵者锁定机制来锁定用户帐户。

SQL注入

SQL注入攻击,将恶意代码插入Web表单字段或网站的代码使系统执行命令外壳程序或任意命令。 SQL Server是一个高价值目标,因为它们是常见的数据库服务器,并且被许多组织用来存储机密数据。

预防措施:

- 不要使用动态SQL。

- 更新和修补。

- 考虑使用Web应用程序防火墙来过滤掉恶意数据。

- 丢弃所有不需要的或不重要的数据库功能。

- 避免使用具有管理员级别特权的帐户连接到数据库。

- 持续监控数据库连接的应用程序中的SQL语句

- 购买更好的软件。

XSS

XSS还知道跨站点脚本。当Web应用程序允许用户将自定义代码添加到URL路径或其他用户可以看到的网站上时,就会发生跨站点脚本漏洞。可以利用它在受害者的浏览器上运行恶意的JavaScript代码。跨站点脚本编写的预防策略包括转义不受信任的HTTP请求以及验证用户生成的内容。

预防措施 :

- 到达时过滤输入。

- 在输出上编码数据。

- 使用适当的响应头。

- 内容安全政策。

移动应用安全

移动应用程序是安全威胁的主要渠道。他们受到犯罪分子的攻击,这些犯罪分子试图从使用移动设备但未进行适当移动应用安全保护的公司和员工中牟利。移动应用程序中最受欢迎的欺诈和方案是:

- 持续的财务损失

- 对品牌声誉的负面和永久影响

- 最终用户的负面体验

- 复制SMS或TXT消息并扫描以获取私人信息

- 用于将恶意软件传播到未感染设备的设备

- 批发身份盗窃

- 允许黑客访问其业务网络

- 信用卡详细信息被盗并转售

- 财务登录凭据被盗

预防措施 :

- 保持手机状态。

- 加密您的设备。

- SIM卡锁定。

- 关闭WIFI和蓝牙。

- 使用安全保护。

- 密码保护您的移动应用程序。