- 重播攻击

- ARP请求

- ARP请求(1)

- ARP表(1)

- ARP表

- Linux ARP(1)

- Linux ARP

- ARP、反向 ARP(RARP)、反向 ARP (InARP)、代理 ARP 和免费 ARP(1)

- ARP、反向 ARP(RARP)、反向 ARP (InARP)、代理 ARP 和免费 ARP

- ARP命令(1)

- ARP命令

- ARP 欺骗攻击的目的是什么? (1)

- ARP 欺骗攻击的目的是什么? - 无论代码示例

- 如何在Python使用 Scapy 检测 ARP 欺骗攻击?(1)

- 如何在Python使用 Scapy 检测 ARP 欺骗攻击?

- Linux 中的 arp 命令和示例

- Linux 中的 arp 命令和示例(1)

- 使用ARP中毒的MITM(中间人)攻击

- 使用ARP中毒的MITM(中间人)攻击(1)

- 使用ARP中毒的MITM(中间人)攻击(1)

- 使用ARP中毒的MITM(中间人)攻击

- 预连接攻击(1)

- 预连接攻击

- ARP数据包格式

- ARP数据包格式(1)

- ARP-地址解析协议(1)

- ARP-地址解析协议

- ARP 和 RARP 的区别

- ARP 和 RARP 的区别

📅 最后修改于: 2020-12-23 09:20:46 🧑 作者: Mango

ARP请求重播攻击

现在,AP接受了发送给它的数据包,因为我们已经通过使用伪造的身份验证攻击成功地将自己与之关联。现在我们准备将数据包注入到AP中,并使数据迅速增加,以便解密WEP密钥。

ARP请求重播是数据包注入的第一种方法。在这种方法中,我们将等待AP数据包,捕获数据包,并将其注入流量中。一旦执行此操作,AP将被迫创建具有新IV的新数据包。我们将捕获新的数据包,将其再次注入流量,并强制AP用另一个IV创建另一个数据包。我们将重复此过程,直到数据量足以破解WEP密钥为止。

使用以下命令,我们可以启动airodump-ng :

我们将添加-写命令以将捕获的所有数据包存储到arp-request-reply-test文件中。当它运行时,我们将看到目标网络有0个数据,没有与之关联的客户端,并且没有流量通过,这意味着它没有用,我们无法破解其密钥。

为了解决此问题,我们将执行伪造的身份验证攻击,如虚假身份验证部分所示,以便我们可以开始将数据包注入网络,网络将接受它们。

这使我们进入下一步,即ARP请求回复步骤。在这一步中,我们将把数据包注入目标网络,迫使它创建具有新IV的新数据包。以下命令用于执行此操作:

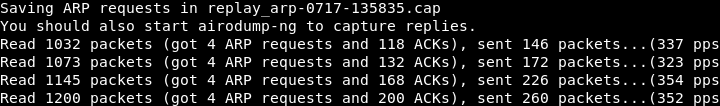

该命令与上一个命令非常相似,但是在此命令中,我们将使用-arpreplay代替?假认证对于BSSID,我们还将包含-b。使用此命令,我们将等待ARP数据包,捕获它,然后将其重新注入空中。然后我们可以看到我们已经捕获了一个ARP数据包,将其注入,捕获了另一个,并将其注入流量中,依此类推。然后,AP用新的IV创建新的数据包,我们接收它们,再次注入它们,这种情况一遍又一遍地发生。执行上述命令后,将显示以下输出:

此时,无线适配器wlan0正在等待ARP数据包。一旦网络中传输了ARP数据包,它将捕获该数据包,然后重新传输它。一旦完成,将强制接入点生成具有新IV的新数据包,而我们将继续这样做,因为接入点将不断生成具有新IV的新数据包。

当数据量达到9000或更高时,我们可以启动aircrack-ng对其进行破解。使用以下命令执行此操作:

运行上面的命令后,将显示以下输出。我们可以看到WEP密钥,并且可以破解它。