- 道德黑客-DNS中毒(1)

- 道德黑客-DNS中毒

- arp 中毒代表 (1)

- 如何避免ARP中毒?(1)

- 如何避免ARP中毒?

- arp 中毒代表 - 任何代码示例

- 道德黑客-黑客类型

- 道德黑客-黑客类型(1)

- 道德黑客-笔测试(1)

- 道德黑客-笔测试

- 道德黑客-密码黑客(1)

- 道德黑客-密码黑客

- 黑客与道德黑客之间的区别

- 黑客与道德黑客之间的区别(1)

- 道德黑客教程

- 道德黑客教程

- 道德黑客教程(1)

- 道德黑客教程(1)

- 道德黑客简介(1)

- 道德黑客简介

- 道德黑客-工具(1)

- 道德黑客-工具

- 道德黑客-概述

- 道德黑客-概述(1)

- 道德黑客-无线黑客(1)

- 道德黑客-无线黑客

- 道德黑客-枚举(1)

- 道德黑客-枚举

- 道德黑客|开发后

📅 最后修改于: 2020-12-06 12:09:51 🧑 作者: Mango

地址解析协议(ARP)是一种无状态协议,用于将IP地址解析为计算机MAC地址。需要在网络上进行通信的所有网络设备都会在系统中广播ARP查询,以找出其他计算机的MAC地址。 ARP中毒也称为ARP欺骗。

这是ARP的工作方式-

-

当一台机器需要与另一台机器通信时,它会查找其ARP表。

-

如果在表中未找到MAC地址,则ARP_request将通过网络广播。

-

网络上的所有计算机都会将此IP地址与MAC地址进行比较。

-

如果网络中的一台计算机标识了该地址,则它将使用其IP和MAC地址响应ARP_request 。

-

请求计算机会将地址对存储在其ARP表中,然后进行通信。

什么是ARP欺骗?

可以伪造ARP数据包以将数据发送到攻击者的计算机。

-

ARP欺骗会构造大量伪造的ARP请求并回复数据包,从而使交换机超载。

-

交换机设置为转发模式,并且在ARP表中充斥了欺骗性的ARP响应后,攻击者可以嗅探所有网络数据包。

攻击者将伪造的条目泛洪到目标计算机ARP缓存中,这也称为中毒。 ARP中毒使用中间人访问来中毒网络。

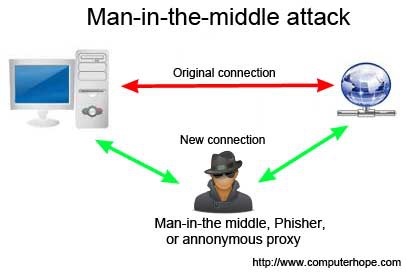

什么是MITM?

中间人攻击(缩写为MITM,MitM,MIM,MiM,MITMA)表示主动攻击,其中对手通过在受害者之间建立连接并在受害者之间发送消息来冒充用户。在这种情况下,受害者认为他们正在相互通信,但实际上,恶意行为者控制了通信。

存在第三者来控制和监视两方之间的通信流量。某些协议(例如SSL)可防止此类攻击。

ARP中毒-锻炼

在本练习中,我们使用BetterCAP在VMware工作站中使用VMware工作站在LAN环境中执行ARP中毒,在其中安装了Kali Linux和Ettercap工具来嗅探LAN中的本地流量。

对于此练习,您将需要以下工具-

- VMware工作站

- Kali Linux或Linux操作系统

- Ettercap工具

- 局域网连接

注–在有线和无线网络中,这种攻击是可能的。您可以在本地LAN中执行此攻击。

步骤1-安装VMware工作站并安装Kali Linux操作系统。

步骤2-使用用户名“ root,toor”登录到Kali Linux。

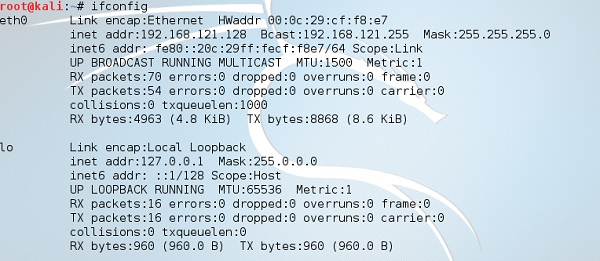

步骤3-确保您已连接到本地LAN,并通过在终端中键入命令ifconfig来检查IP地址。

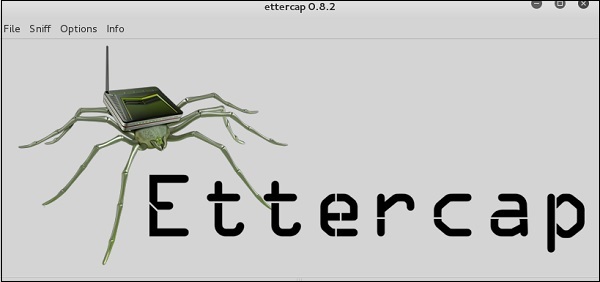

步骤4-打开终端并输入“ Ettercap –G”以启动图形版本的Ettercap。

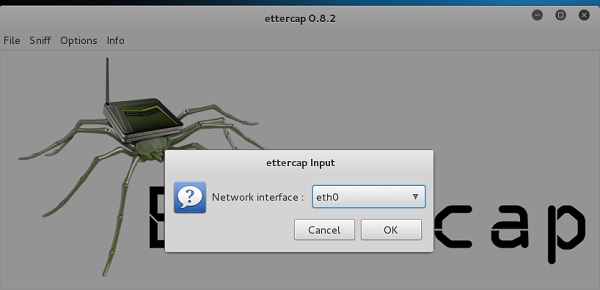

步骤5-现在,单击菜单栏中的“嗅探”选项卡,然后选择“统一嗅探”,然后单击“确定”以选择接口。我们将使用“ eth0”表示以太网连接。

步骤6-现在,单击菜单栏中的“主机”选项卡,然后单击“扫描主机”。它将开始扫描整个网络以查找活动主机。

步骤7-接下来,单击“主机”选项卡,然后选择“主机列表”以查看网络中可用的主机数量。此列表还包括默认网关地址。选择目标时,请务必小心。

步骤8-现在我们必须选择目标。在MITM中,我们的目标是主机,路由将是转发流量的路由器地址。在MITM攻击中,攻击者拦截网络并嗅探数据包。因此,我们将受害者添加为“目标1”,并将路由器地址添加为“目标2”。

在VMware环境中,默认网关将始终以“ 2”结尾,因为“ 1”已分配给物理机。

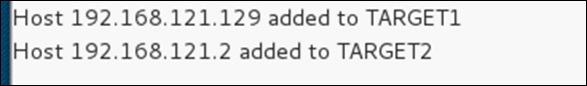

步骤9-在这种情况下,我们的目标是“ 192.168.121.129”,路由器是“ 192.168.121.2”。因此,我们将目标1添加为受害者IP ,将目标2添加为路由器IP 。

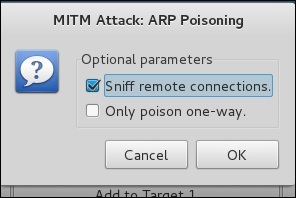

步骤10-现在单击“ MITM”,然后单击“ ARP中毒”。此后,检查“嗅探远程连接”选项,然后单击“确定”。

步骤11-单击“开始”,然后选择“开始嗅探”。这将在网络中启动ARP中毒,这意味着我们已经以“混杂模式”启用了网卡,现在可以嗅探本地流量了。

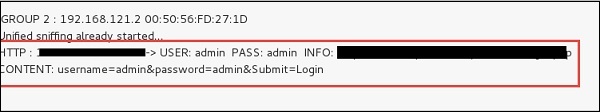

注意-我们仅允许Ettercap进行HTTP嗅探,因此不要期望此过程会嗅探HTTPS数据包。

步骤12-现在该看结果了;如果我们的受害者登录了某些网站。您可以在Ettercap的工具栏中查看结果。

这就是嗅探的方式。您必须已经了解仅通过启用ARP中毒来获取HTTP凭据是多么容易。

ARP中毒有可能在公司环境中造成巨大损失。在这里,任命了道德的黑客来保护网络。

像ARP中毒一样,还有其他攻击,例如MAC泛洪,MAC欺骗,DNS中毒,ICMP中毒等,这些攻击可能会对网络造成重大损失。

在下一章中,我们将讨论另一种称为DNS中毒的攻击。