Pureblood – 信息收集和安全审计工具

目标主机的信息收集就是收集或收集目标域内部结构的信息,可以帮助测试人员进行漏洞评估。 Pureblood 是一个自动化脚本,可以在信息收集过程中为渗透测试人员提供帮助。 Pureblood 是一个基于Python语言的工具,它在枚举和开发阶段为自己服务。 Pureblood 可以收集有关目标的宝贵信息,例如 WHOIS 记录数据、DNS 数据、子域信息、DNS 查找、反向 DNS 查找、IP 查找等等。此信息将使测试人员更了解目标域。测试人员可以通过收集这些信息和分析数据来制定他的方法并执行渗透测试过程。

纯血工具的特点

- Pureblood 工具可以收集 DNS 记录数据。

- Pureblood 工具可以执行反向 DNS 查找。

- Pureblood 工具有一些攻击模块,可以检测目标域上的漏洞。

- Pureblood 是一个开源工具,可以免费使用。

- Pureblood 是一个菜单驱动的脚本,这使得它易于使用。

在 Kali Linux OS 上安装 Pureblood Tool

第1步:

检查Python Environment 是否已建立,使用以下命令。

python3

第2步:

打开您的 Kali Linux 终端并使用以下命令移动到桌面。

cd Desktop

第 3 步:

您现在在桌面上,使用以下命令创建一个名为 PureBlood 的新目录。在这个目录下,我们将完成 PureBlood 工具的安装。

mkdir PureBlood

第四步:

现在使用以下命令切换到 PureBlood 目录。

cd PureBlood

第 5 步:

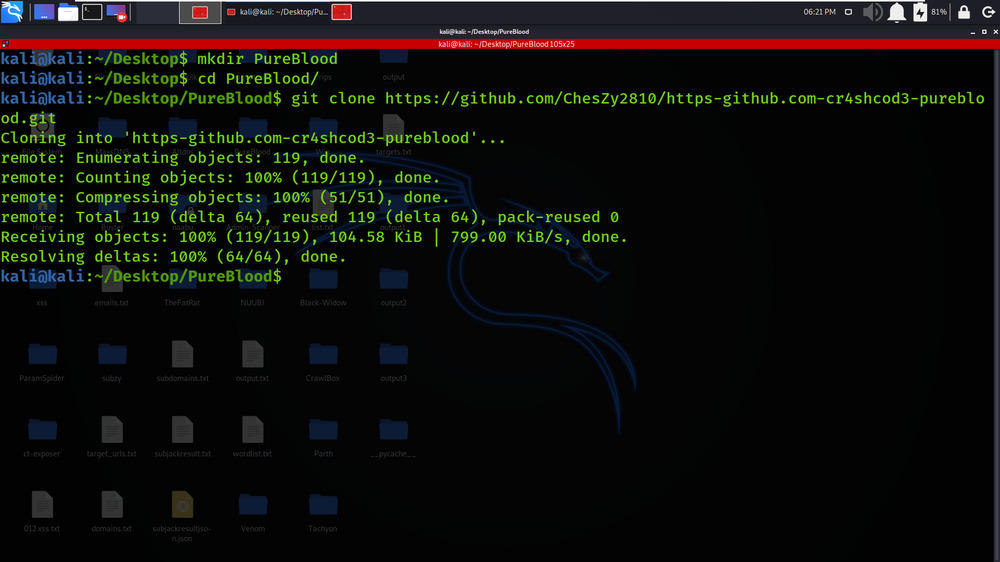

现在您必须安装该工具。您必须从 Github 克隆该工具。

sudo git clone https://github.com/cr4shcod3/pureblood

第 6 步:

该工具已在 PureBlood 中成功下载。现在使用以下命令列出工具的内容。

ls

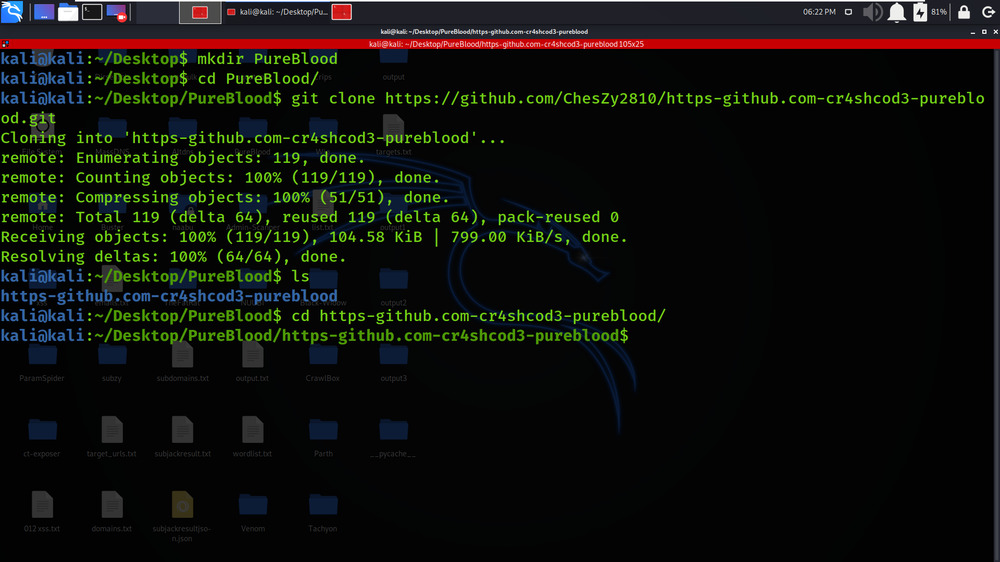

第 7 步:

您可以观察到在我们安装该工具时生成的 Pureblood 工具创建了一个新目录。现在使用以下命令移动到该目录:

cd https-github.com-cr4scod3-pureblood

第 8 步:

再次发现该工具的内容,请使用以下命令。

ls

第 9 步:

下载使用 Pureblood 工具所需的软件包,我们使用以下命令。

pip3 install -r requirements.txt

第 10 步:

运行 pureblood.py 脚本打开 Pureblood 工具的菜单,使用以下命令。

python3 pureblood.py

在 Kali Linux 操作系统上使用 Pureblood 工具

先设定目标

为了收集信息,首先我们需要指定目标域。因此,在下面的屏幕截图中,我们将目标设置为 https://geeksforgeeks.org。

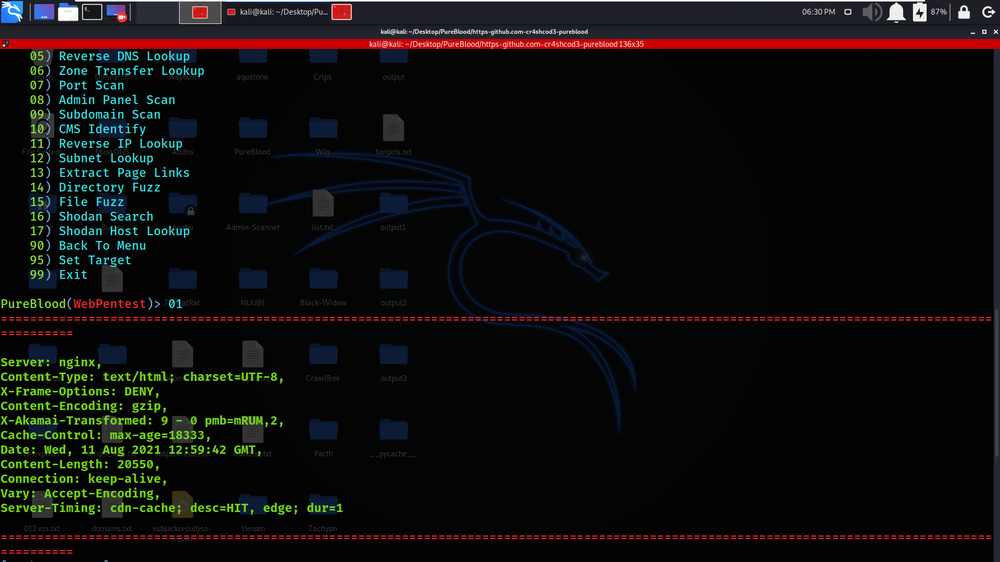

示例 1:横幅抓取

1. 在本例中,我们将在目标域 geeksforgeeks.org 上执行横幅抓取过程。我们选择了指定的选项。

2. 在下面的截图中,我们得到了横幅抓取过程的结果,其中检索了服务器的详细信息、内容类型、x-frame-options 等信息。

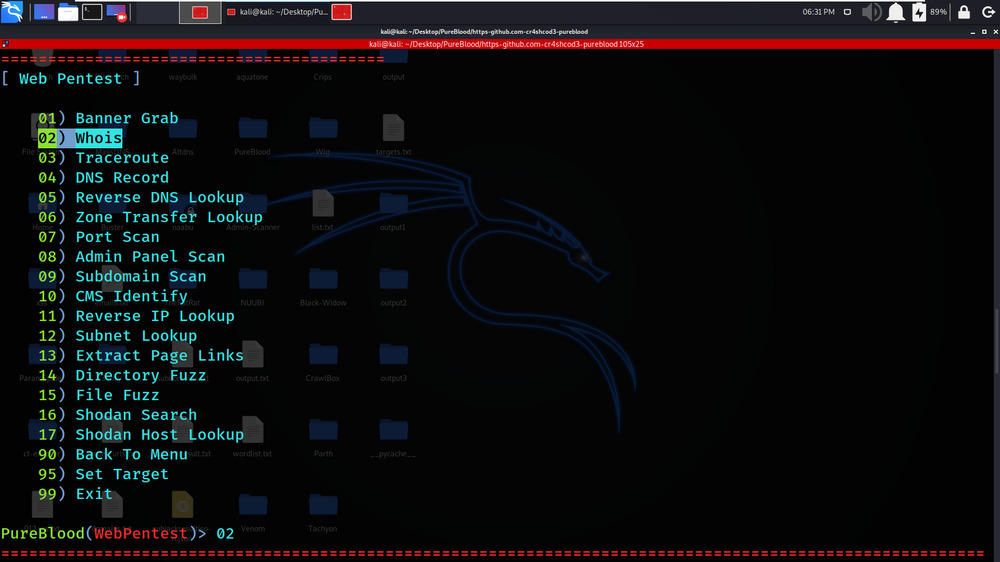

示例 2:Whois 数据记录查找

1. 在本示例中,我们将在 geeksforgeeks.org 上执行 Whois 数据记录查找。

2. 在下面的屏幕截图中,我们有关于 geeksforgeeks.org 目标的 Whois 信息,其中包括注册商信息、whois-server 详细信息以及更多信息。

示例 3:DNS 记录

1. 在这个例子中,我们将收集与我们的目标 geeksforgeeks.org 相关联的 DNS 记录的信息

2. 在下面的截图中,我们得到了 geeksforgeeks.org 的 DNS 记录数据。这肯定会帮助 r 的测试人员更好地了解目标

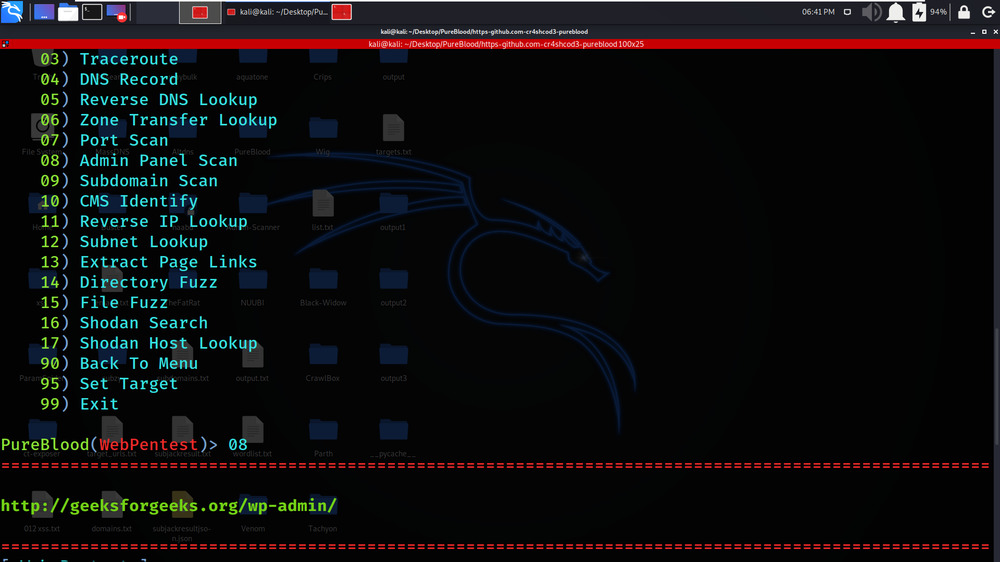

示例 4:管理面板扫描

1. 在本例中,我们将在 geeksforgeeks.org 上执行管理面板检测。可以测试管理面板以获得对目标域的完全控制

2. 在下面的截图中,我们得到了 geeksforgeeks.org 管理面板的链接。我们可以测试此面板的安全漏洞。

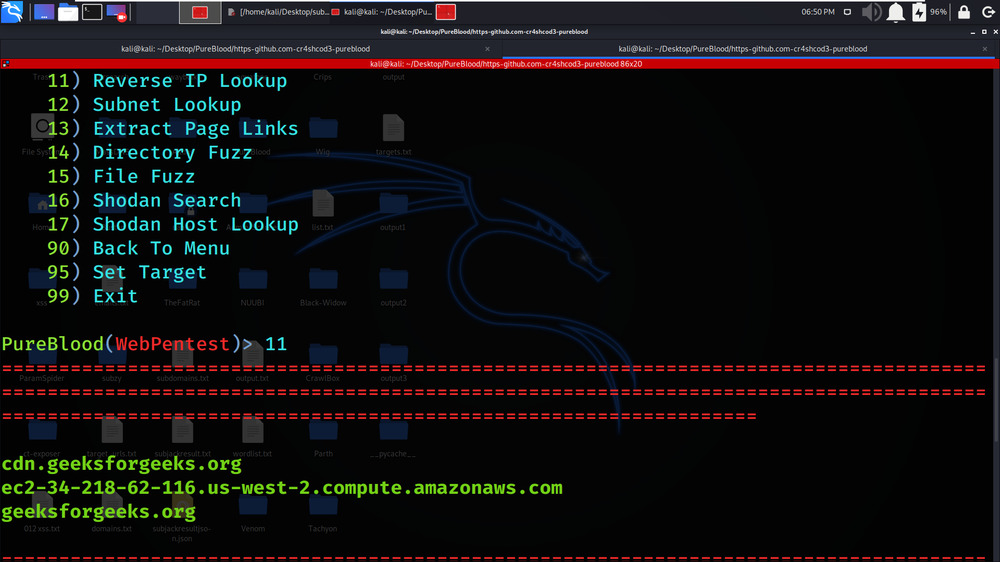

示例 5:反向 IP 查找

1. 在这个例子中,我们将在 geeksforgeeks.org 上执行反向 IP 查找

2. 在下面的屏幕截图中,显示了反向 IP 查找的结果。

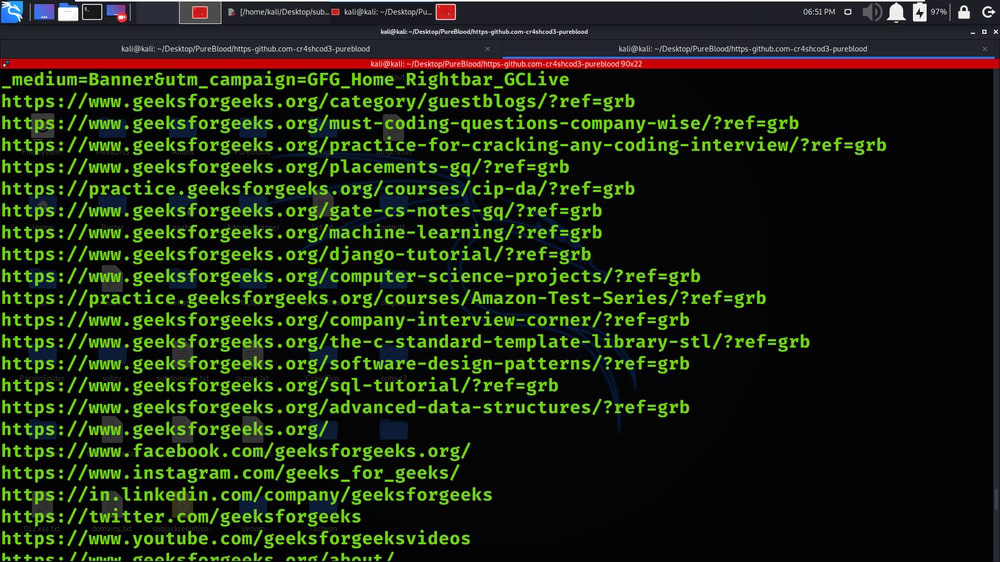

示例 6:提取页面链接

1. 在本例中,我们将提取与目标域 geeksforgeeks.org 相关联的网页

2. 在下面的屏幕截图中,您可以看到显示了与 geeksforgeeks.org 相关联的页面链接或网页。