📌 相关文章

- aws 中的 nacl (1)

- aws 中的 nacl - 任何代码示例

- AWS NACL与安全组

- AWS NACL与安全组(1)

- NaCl (1)

- NaCl - 任何代码示例

- Nacl 的全部含义 (1)

- aws (1)

- Nacl 的全部含义 - 任何代码示例

- aws - 任何代码示例

- 什么是 AWS? (1)

- AWS 注册到AWS平台

- AWS 注册到AWS平台(1)

- 非化学计量的 nacl 是黄色的 - C++ (1)

- 非化学计量的 nacl 是黄色的 - C++ 代码示例

- Amazon Web Services – 安全组与 NACL(1)

- Amazon Web Services – 安全组与 NACL

- AWS存储类

- AWS存储类(1)

- AWS的功能(1)

- AWS的功能

- AWS OpsWorks 与 AWS Beanstalk 与 AWS CloudFormation(1)

- AWS OpsWorks 与 AWS Beanstalk 与 AWS CloudFormation

- 安装 aws aws cognito vue (1)

- AWS Bash脚本

- AWS Bash脚本(1)

- aws cli (1)

- AWS安全组

- AWS安全组(1)

📜 AWS NACL

📅 最后修改于: 2020-11-07 03:46:58 🧑 作者: Mango

NACL

- NACL代表网络访问控制列表。

- 这是VPC的安全层,它控制一个或多个子网的进出流量。

- 它是VPC的可选层。

- 您可以设置类似于安全组的网络ACL,为您的VPC添加额外的安全层。

与网络ACL有关的一些重要事项:

- 您的自定义VPC自动带有默认的网络ACL,该ACL包括所有入站和出站ipv4流量。

- 您还可以创建自定义网络ACL并将其与子网关联。默认情况下,自定义网络ACL拒绝所有入站和出站ipv4通信,直到您添加规则。

- 如果未明确创建网络ACL,则默认网络ACL自动与子网关联。

- 您可以将多个子网与网络ACL关联。但是,子网可以一次与单个网络ACL关联。

- 网络ACL与可以拒绝或允许规则的入站和出站规则都相关联。

- 网络ACL包含编号的规则列表,这些规则从最低编号的规则开始按顺序进行评估,以确定流量是流入还是流出与网络ACL关联的子网。编号最高的规则可以是32766。建议创建具有增量(例如,增量为10或100)的新规则,以便以后可以在需要时轻松添加新规则。

网络ACL组件

以下是网络ACL的组成部分:

- 规则号:规则号是与每个规则关联的数字。从编号最小的规则开始评估规则。规则与流量匹配后,无论编号最高的规则是否与之冲突,都将应用该规则。

- 协议:您可以指定具有标准协议编号的任何协议。例如Http,Https,ICMP,SSH等。

- 入站规则:它指定流量源和目标端口。

- 出站规则:指定目标流量和目标端口。

网络ACL的类型

有两种类型的网络ACL:

- 自定义网络ACL

- 默认网络ACL

默认网络ACL

默认的网络ACL允许所有流量流入或流出与其关联的子网。每个网络ACL还包括一个规则,该规则的规则号为星号,该规则确定流量是否与任何编号的规则都不匹配,然后将其拒绝。此规则无法修改或删除。

| Rule # | Type | Protocol | Port range | Source | Allow/Deny |

|---|---|---|---|---|---|

| 100 | All Traffic | ALL | ALL | 0.0.0.0/0 | Allow |

| 101 | All Traffic | ALL | ALL | ::/0 | Allow |

| * | All Traffic | ALL | ALL | 0.0.0.0/0 | Deny |

| * | All Traffic | ALL | ALL | ::/0 | Deny |

上表是与子网关联的默认网络ACL表。规则编号100表示允许所有IPv4流量。规则编号101表示允许所有IPv6通信。规则号“ *”表示拒绝所有交通

自定义网络ACL

自定义网络ACL是用户定义的网络ACL,默认情况下,它会拒绝所有入站和出站通信,直到您添加规则。

| Rule # | Type | Protocol | Port range | Source | Allow/Deny |

|---|---|---|---|---|---|

| * | All Traffic | ALL | ALL | 0.0.0.0/0 | Deny |

| * | All Traffic | ALL | ALL | ::/0 | Deny |

上表是拒绝所有流量的网络ACL的默认表。您需要自己添加规则以允许或拒绝流量。

创建网络ACL

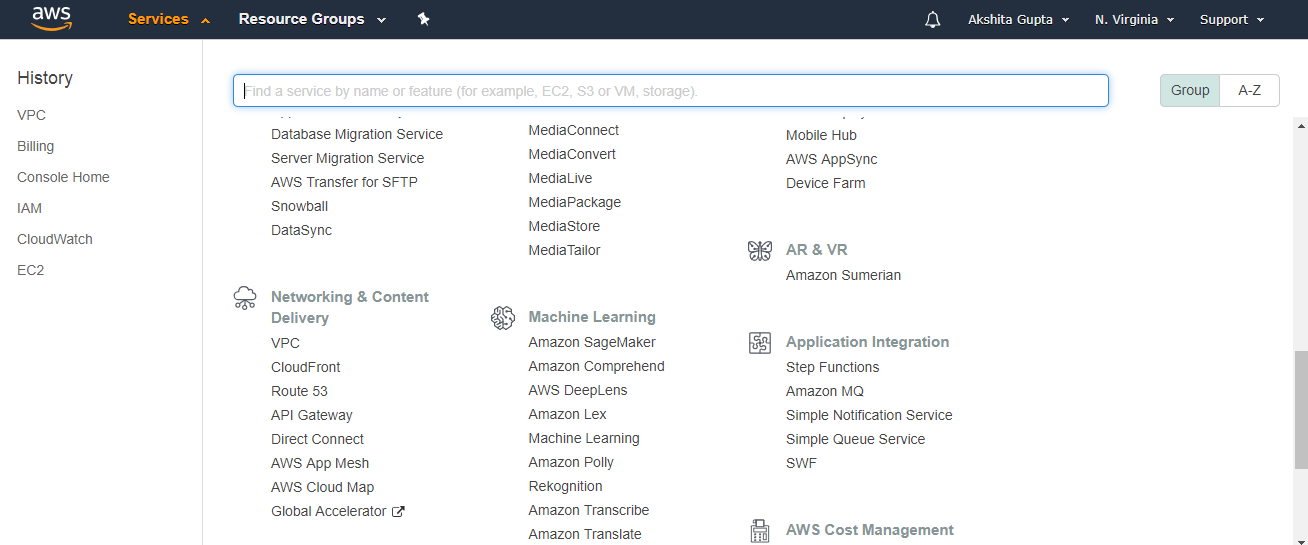

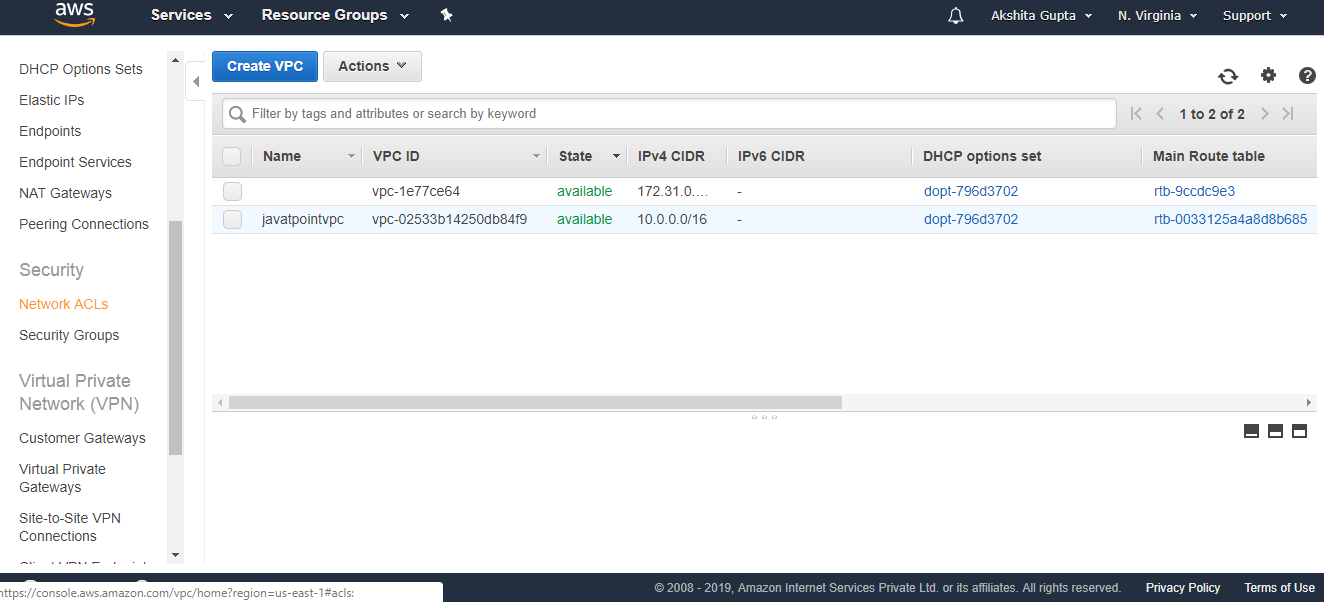

- 登录到AWS管理控制台。

- 移至“网络和内容交付”下的VPC服务。

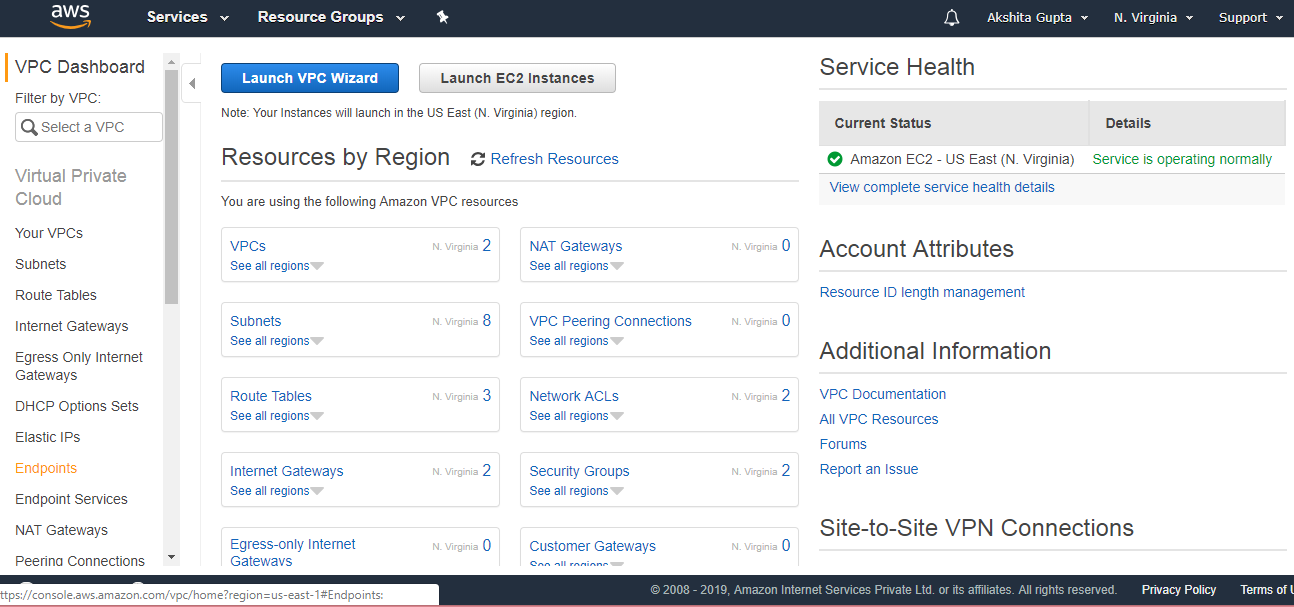

- 单击出现在控制台左侧的“您的VPC”。

- 在前面的主题中,我们已经创建了一个自定义VPC,其名称为javatpointvpc。

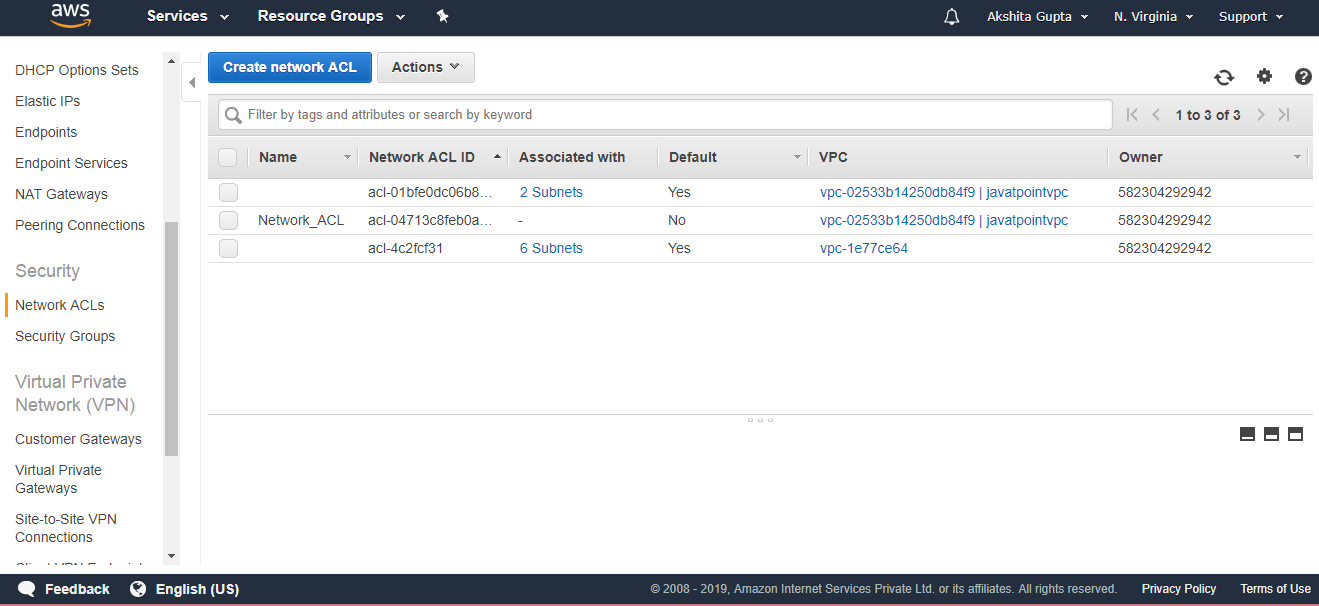

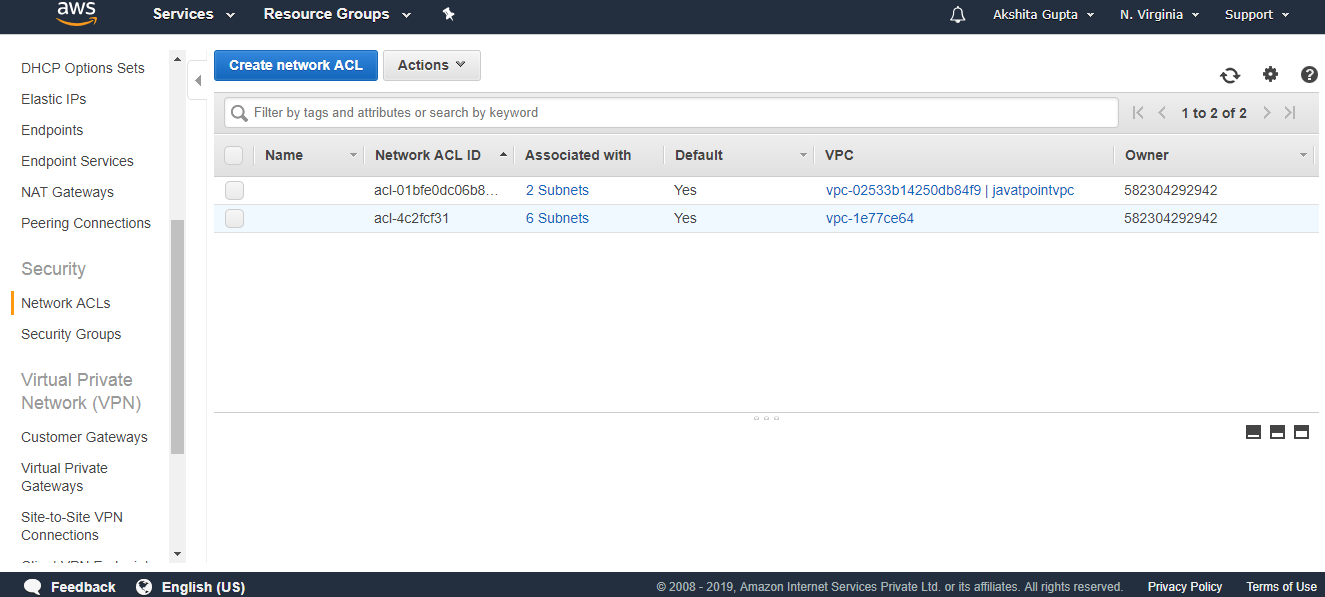

- 单击出现在控制台左侧的网络ACL。

- 单击创建网络ACL。

- 填写以下详细信息以创建网络ACL。

- 以下屏幕显示Network_ACL已创建。