注意:这不是为了激励您入侵和关闭网站,而是为了提供有关日常黑客如何执行的一般概念,并至少采取一些预防措施来保护自己免受此类事件的影响。

本文以黑客试图入侵公司服务器并获得对所有数据的访问权限为例,解释了黑客攻击的 5 个步骤。

合法和授权尝试发现并成功利用计算机系统以试图使计算机系统更安全的过程称为道德黑客攻击。此过程包括对漏洞的探测并提供概念证明 (POC) 攻击,以可视化系统中实际存在的漏洞。优秀的渗透测试人员总是提供具体的建议,以消除渗透测试期间发现的系统缺陷。渗透测试也被称为其他一些术语,例如

- 渗透测试

- PT

- 黑客攻击

- 笔测试

- 白帽黑客

有一个术语称为漏洞评估,它与渗透测试非常相似。漏洞评估意味着检查服务和系统是否存在安全问题。许多人交替使用渗透测试和漏洞评估,但它们并不相同。渗透测试过程比漏洞评估提前了一步。漏洞评估只发现系统中的缺陷,但 PT 也提供了一种消除这些缺陷的方法。

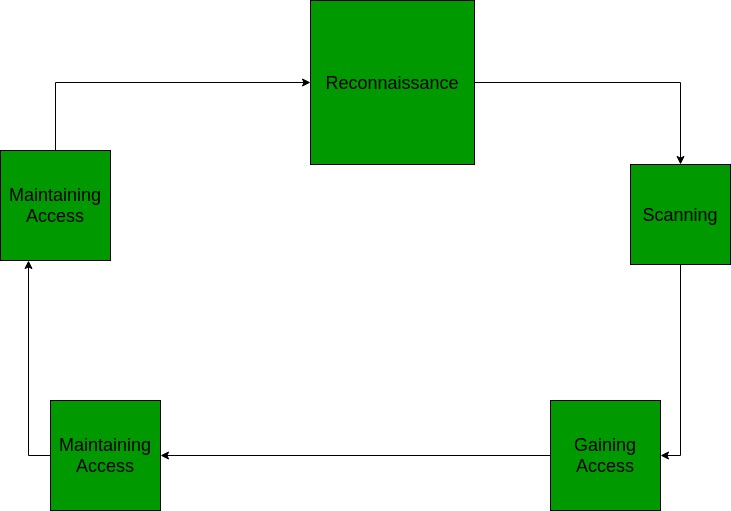

1. 侦察:这是黑客试图收集有关目标信息的第一阶段。它可能包括识别目标、找出目标的 IP 地址范围、网络、DNS 记录等。假设攻击者即将入侵网站的联系人。

他可以通过使用诸如 maltego 之类的搜索引擎、研究目标网站(检查链接、工作、职位、电子邮件、新闻等)或诸如 HTTPTrack 之类的工具来下载整个网站以供以后枚举、黑客能够确定以下内容: 员工姓名、职位和电子邮件地址。

2. 扫描:该阶段包括使用拨号器、端口扫描器、网络映射器、扫描器和漏洞扫描器等工具来扫描数据。黑客现在可能正在寻找任何可以帮助他们实施攻击的信息,例如计算机名称、IP 地址和用户帐户。现在黑客有了一些基本信息,黑客现在进入下一阶段并开始测试网络是否有其他攻击途径。为此,黑客决定使用几种方法来帮助映射网络(即 Kali Linux、Maltego 并找到要联系的电子邮件以查看正在使用的电子邮件服务器)。如果可能,黑客会寻找一封自动发送的电子邮件,或者根据收集到的信息,他可能会决定通过电子邮件向 HR 发送有关职位发布的询问。

3. 获得访问权:在这个阶段,黑客借助阶段 1 和阶段 2 收集的数据设计目标网络的蓝图。黑客已经完成了对网络的枚举和扫描,现在决定他们有一些选择以访问网络。

例如,假设黑客选择了网络钓鱼攻击。黑客决定谨慎行事并使用简单的网络钓鱼攻击来获取访问权限。黑客决定渗透到 IT 部门。他们看到最近有一些招聘,他们可能还没有跟上程序的速度。将使用 CTO 的实际电子邮件地址使用程序发送网络钓鱼电子邮件,并发送给技术人员。该电子邮件包含一个钓鱼网站,该网站将收集他们的登录名和密码。使用任意数量的选项(电话应用程序、网站电子邮件欺骗、Zmail 等),黑客会发送一封电子邮件,要求用户使用其凭据登录新的 Google 门户。他们已经运行了社会工程工具包,并向用户发送了一封带有服务器地址的电子邮件,并使用 bitly 或 tinyurl 对其进行了屏蔽。

其他选项包括使用 Metasploit在 PDF 中创建反向 TCP/IP shell(可能被垃圾邮件过滤器捕获)。查看事件日历,他们可以设置 Evil Twin 路由器并尝试中间人攻击用户以获取访问权限。拒绝服务攻击、基于堆栈的缓冲区溢出和会话劫持的变体也可能被证明是很好的。

4. 保持访问权限:黑客获得访问权限后,他们希望保留该访问权限以备将来利用和攻击。一旦黑客拥有该系统,他们就可以将其用作发动额外攻击的基础。

在这种情况下,自有系统有时被称为僵尸系统。现在黑客拥有多个电子邮件帐户,黑客开始测试域中的帐户。黑客从这里开始根据命名结构为自己创建一个新的管理员账户并尝试混入。为防万一,黑客开始寻找和识别长期未使用的账户。黑客假设这些帐户可能被遗忘或未使用,因此他们更改密码并将权限提升为管理员作为辅助帐户,以保持对网络的访问。黑客还可能向其他用户发送带有被利用文件(例如带有反向外壳的 PDF)的电子邮件,以扩展他们可能的访问权限。目前不会发生明显的利用或攻击。如果没有检测到的证据,则会进行等待游戏,让受害者认为没有受到任何干扰。通过访问 IT 帐户,黑客开始制作所有电子邮件、约会、联系人、即时消息和文件的副本,以便进行分类并在以后使用。

5. 清除痕迹(这样没人能接触到它们):在攻击之前,攻击者会改变他们的 MAC 地址,并通过至少一个 VPN 运行攻击机器来帮助掩盖他们的身份。他们不会提供直接攻击或任何会被视为“嘈杂”的扫描技术。

一旦获得访问权限并提升权限,黑客就会试图掩盖他们的踪迹。这包括清除已发送的电子邮件、清除服务器日志、临时文件等。黑客还将寻找电子邮件提供商警告用户的迹象或他们帐户下可能未经授权的登录。

大部分时间都花在侦察过程上。在即将到来的阶段中花费的时间会减少。图中的倒三角形表示在后续阶段中花费的时间减少了。

保护自己:什么和不该做什么?

- 不要在社交媒体上发布可能与挑战性问题相关的信息

- 使用无法通过蛮力或猜测破解的密码。

- 尽可能考虑 2 因素身份验证。

- 小心密码请求电子邮件。 Heroku、Gmail 和其他服务不会要求输入密码以进行额外的促销或服务。

- 确认联系来源。

- 在单击链接之前,先对其进行调查。

- 始终扫描文件,切勿单击批处理文件。

- 始终查看在您的设备上运行的后台服务,永远不要依赖他人的设备。

- 确保安装了防病毒软件并设置安装的 root 密码。

- 注销会话并清理缓存。

如果您认为自己受到了威胁,请通知服务提供商,如果得到确认,则必须向网络犯罪部门报告。这些天来,此类事件正在受到认真对待。注意安全,不要成为目标!!